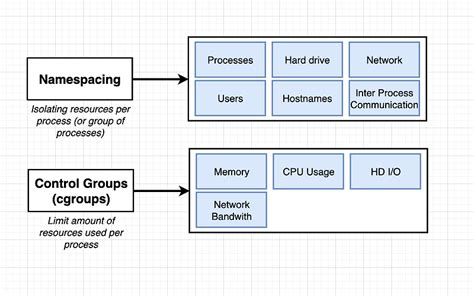

Container# 컨테이너 (Container) 는 호스트 OS 커널을 공유하면서 애플리케이션과 그 종속성들을 격리된 환경에서 실행할 수 있게 해주는 경량화된 가상화 방식이다. 네임스페이스와 cgroups 를 활용해 프로세스, 네트워크, 파일 시스템을 격리한다.

핵심 개념 # 필수 개념# 컨테이너 (Container) : 애플리케이션과 그 실행 환경을 운영체제 수준에서 분리된 단위로 패키징하여 실행하는 기술.이미지 (Image) : 컨테이너 실행을 위한 정적인 정의. 파일시스템 + 메타데이터로 구성된 스냅샷.레지스트리 (Registry) : Docker Hub, Harbor, GitHub Container Registry(GHCR) 등 이미지 저장소.런타임 (Runtime) : 컨테이너 실행을 담당하는 프로세스. Docker Engine, containerd, CRI-O 등이 있음.네임스페이스: 프로세스, 네트워크, 파일 시스템 등을 격리하는 리눅스 커널 기능.cgroups: 자원 제한 및 관리 (CPU, 메모리, I/O 등) 를 위한 리눅스 커널 기능.OCI(Open Container Initiative) : 이미지/런타임 표준 규격 정의 기관.실무 구현 요소# Dockerfile : 컨테이너 이미지를 생성하기 위한 명세 파일.Docker Compose : 멀티 컨테이너 애플리케이션 정의컨테이너 런타임 인터페이스 (CRI) : Kubernetes 와 런타임 간 표준 인터페이스네트워크: 가상 네트워크 인터페이스 및 브리지, NAT 등을 통한 네트워크 격리 및 연결.네트워크 모드 : bridge, host, overlay 네트워킹스토리지: 컨테이너 파일 시스템 계층 관리 (예: OverlayFS).볼륨 관리 : 데이터 영속성 보장리소스 제한 : CPU, 메모리, I/O 제약https://tse3.mm.bing.net/th?id=OIP.GfZfEbggQVRzCEqkrqdBZQHaEo&cb=iwc1&pid=Api

배경 및 목적# 컨테이너 기술은 다음과 같은 배경에서 발전했다:

전통적 배포의 문제점 : " 내 컴퓨터에서는 작동하는데 " 문제가상머신의 한계 : 높은 리소스 오버헤드와 느린 시작 시간마이크로서비스 아키텍처 필요성 : 독립적인 서비스 배포와 확장DevOps 문화 : 개발과 운영 간 협업 강화목적 및 필요성# 환경 일관성 제공: 이미지로 패키징된 실행 환경이 모든 단계에서 동일하게 유지된다. 자원 효율성 향상: 하드웨어 오버헤드 없이 다수 인스턴스 운영 가능. 빠른 배포 및 확장: DevOps CI/CD 파이프라인 자동화 및 스케일링 지원. 주요 기능 및 역할# 기능 설명 격리 (Isolation) 네임스페이스를 통해 OS 리소스 (프로세스, 네트워크, 파일시스템 등) 분리 리소스 제어 cgroups 를 통해 CPU/메모리/I/O 사용량 제한 및 우선순위 설정. 이미지 기반 배포 Dockerfile → 이미지 생성 → 레지스트리에 푸시/풀 통해 배포 표준화. 런타임 환경 관리 containerd, CRI-O, Docker Engine 등 OCI 기반 런타임으로 생명주기 관리. 포터빌리티 개발부터 운영까지 환경 간 애플리케이션 이동 용이

경량성: 빠른 시작 시간, 적은 리소스 사용.이식성: 다양한 환경에서 동일한 실행 환경 제공.일관성: 개발, 테스트, 운영 환경 간 일관된 동작 보장.핵심 원칙 # 격리 (Isolation): 각 컨테이너는 독립적으로 실행.재현성 (Reproducibility): 동일한 이미지는 항상 동일하게 동작.경량화 (Lightweight): 가상 머신 대비 적은 리소스 사용.이식성 (Portability): 다양한 환경에서 실행 가능.Container (컨테이너) vs. Virtual Machine (가상머신) 비교# 컨테이너 (Container)

애플리케이션과 그 의존성 (라이브러리, 설정 등) 을 하나의 패키지로 묶어, 어디서든 일관되게 실행할 수 있게 하는 경량 가상화 기술. 호스트 운영체제 (OS) 의 커널을 공유하며, 각 컨테이너는 프로세스 단위로 격리되어 실행된다. Docker, containerd, CRI-O 등 다양한 컨테이너 런타임이 사용된다. 가상머신 (Virtual Machine, VM)

하이퍼바이저 (Hypervisor) 를 통해 물리적 하드웨어를 가상화하여, 각 VM 이 독립적인 운영체제와 자원을 가질 수 있게 한다. 각 VM 은 독립된 컴퓨터처럼 동작하며, 호스트와 완전히 격리된 환경을 제공한다. 주요 차이점

항목 Container (컨테이너) Virtual Machine (가상머신) 정의 호스트 OS 커널을 공유하며, 애플리케이션과 라이브러리를 분리된 공간에서 실행하는 기술 하드웨어 가상화를 통해 게스트 OS 전체를 포함한 독립 실행 환경 제공 구성 요소 애플리케이션 + 라이브러리 + 런타임 + 컨테이너 엔진 (Docker 등) 애플리케이션 + 라이브러리 + 게스트 OS + 하이퍼바이저 (VMware, KVM 등) 격리 방식 프로세스 수준 격리 (cgroups, namespaces) OS 수준 격리 (하이퍼바이저 기반) 부팅 속도 초 단위 (몇 초 이내에 실행 가능) 수 분 이상 소요될 수 있음 OS 필요 여부 호스트 OS 공유, 별도 게스트 OS 없음 각 VM 에 별도 게스트 OS 필요 커널 호스트 OS 커널 사용 각 VM 이 독립적인 커널 (운영체제) 보유 자원 사용 호스트 OS 자원 공유 각 VM 이 독립적인 OS 와 자원 필요 자원 소비 매우 가볍고 효율적 (메모리/CPU 사용량 적음) 자원 소모 많음 (게스트 OS 전체 구동 필요) 시작 속도 매우 빠름 (몇 초 이내) 느림 (수십 초 ~ 수 분) 격리 수준 낮음 (커널 공유로 일부 보안 우려 존재) 높음 (완전한 OS 단위 격리) 보안 보안 기능 필요 (AppArmor, seccomp 등으로 보완) OS 단위 보안으로 상대적으로 강력 이식성 매우 뛰어남 (환경 간 동일 이미지 실행) 하이퍼바이저/OS 종속적 관리 편의성 DevOps 및 CI/CD 에 적합, 오케스트레이션 용이 운영/관리 복잡 (스토리지, 네트워크 등 별도 구성 필요) 운영 효율성 높음 (자동화, 배포, 관리 용이) 상대적으로 낮음 (관리 및 배포에 더 많은 자원 필요) 실행 환경 호스트 OS 위에서 실행 하이퍼바이저 위에서 실행 스케일링 빠르고 효율적 (마이크로서비스, CI/CD 에 적합) 느리고 비용이 큼 (자원 할당 필요) 사용 사례 마이크로서비스, CI/CD, 클라우드 네이티브 앱 레거시 앱 마이그레이션, OS 별 환경 분리 등

컨테이너 는 빠른 배포, 경량성, 높은 이식성을 통해 클라우드 네이티브, 마이크로서비스 에 최적화됨.가상머신 은 높은 보안과 완전한 OS 환경이 필요한 레거시 시스템, 분리된 환경 구성 에 적합함.Virtual Machine Architecture

하이퍼바이저 위에 각자 별도의 Guest OS 를 실행한다. 모든 VM 은 독립적인 운영체제를 탑재하고 있어 무겁고 느리다. **하이퍼바이저 (Hypervisor)**를 통해 하드웨어 리소스를 가상화한다. 애플리케이션은 각각의 OS 내에서 실행되므로 운영체제와 함께 묶여 실행 된다. 1

2

3

4

5

6

7

8

9

10

[ Physical Server ( Hardware ) ]

↓

[ Host OS ( Linux / Windows ) ]

↓

[ Hypervisor ( KVM , ESXi ) ]

┌──────────────┬──────────────┐

│ │ │

[ Guest OS ] [ Guest OS ] [ Guest OS ]

↓ ↓ ↓

[ App A ] [ App B ] [ App C ]

Container Architecture

호스트 OS 의 커널을 공유**하고, 필요한 라이브러리와 바이너리만 격리해서 실행한다. 이로 인해 빠르고 경량이다. 컨테이너 런타임 (Container Runtime) (예: Docker, containerd) 이 OS 수준에서 애플리케이션을 직접 실행한다.애플리케이션만 독립적으로 실행되며, OS 커널을 공유해 더 빠르고 자원 효율적 이다. 1

2

3

4

5

6

7

8

9

[ Physical Server ( Hardware ) ]

↓

[ Host OS ( Linux ) ]

↓

[ Container Runtime ( Docker , containerd ) ]

┌──────────────┬──────────────┐

│ │ │

[ App A ] [ App B ] [ App C ]

+ Lib A + Lib B + Lib C

주요 원리 및 작동 원리 # 주요 원리: 네임스페이스와 cgroups 를 활용한 리눅스 커널 기능 기반 격리.작동 원리: 컨테이너 런타임이 네임스페이스와 cgroups 를 이용해 프로세스, 네트워크, 파일 시스템 등을 격리하여 실행 환경을 제공.작동 원리 다이어그램# graph TB

A[Application Code] --> B[Dockerfile]

B --> C[Docker Image]

C --> D[Container Registry]

D --> E[Container Runtime]

E --> F[Running Container]

G[Host OS Kernel] --> E

H[cgroups] --> E

I[namespaces] --> E

subgraph "Container Runtime"

E --> J[containerd]

J --> K[runc]

end

작동 원리 다이어그램 # graph TD

A[호스트 OS] --> B[컨테이너 런타임]

B --> C[네임스페이스]

B --> D[cgroups]

C --> E[프로세스, 네트워크, 파일 시스템 격리]

D --> F[자원 제한 및 관리]

E --> G[컨테이너]

F --> G

작동 원리# 컨테이너는 운영체제 수준의 가상화를 사용하여 격리된 프로세스를 실행한다. 컨테이너는 호스트 OS 의 커널을 공유하지만, 각각 독립된 사용자 공간에서 실행된다.

단계 설명 이미지 생성 Dockerfile 을 통해 레이어 기반 이미지 구성 컨테이너 시작 이미지로부터 실행 가능한 인스턴스 생성 프로세스 격리 namespaces 와 cgroups 를 사용하여 리소스 격리 네트워킹 컨테이너 간 통신 및 외부 네트워크 연결

핵심 기술요소# 네임스페이스 (Namespaces) : 프로세스, 네트워크, 파일 시스템 등을 격리컨트롤 그룹 (cgroups) : CPU, 메모리 등의 리소스 사용을 제한이미지 레이어 (Image Layers) : 변경 사항을 계층적으로 관리하여 효율적인 저장과 배포 가능구분 구성 요소 설명 네임스페이스 PID 프로세스를 컨테이너별로 격리하여 서로 보이지 않도록 함 Network 각 컨테이너의 네트워크 인터페이스를 분리함 Mount 파일 시스템 마운트 지점을 컨테이너별로 분리 UTS 호스트명 및 도메인명을 개별 컨테이너에서 다르게 설정 가능 IPC 메시지 큐, 세마포어 등 프로세스 간 통신 리소스를 격리 User 사용자 및 그룹 ID 를 컨테이너 내부에서 별도로 매핑하여 실행 가능 cgroups CPU 컨테이너별 CPU 사용량 제한 Memory 컨테이너가 사용할 수 있는 메모리 양 제한 Disk I/O 디스크 읽기/쓰기 속도를 제어하여 과도한 디스크 사용 방지 Network Bandwidth 네트워크 전송 속도 제한 가능 유니온 파일 시스템 이미지 레이어 여러 계층 (Layer) 으로 구성된 이미지 구조로 저장공간 효율성을 제공 빠른 배포 필요한 레이어만 전송하여 이미지 배포 속도 향상 버전 관리 용이성 레이어 단위로 변경사항을 추적하여 이미지 버전 관리가 용이함

🔄 Docker Vs Podman Vs Containerd 비교# 항목 Docker Podman containerd 런타임 구조 데몬 기반 (docker daemon) 데몬리스 (rootless 가능) 데몬 기반, Kubernetes 연계 핵심 호환성 CLI 중심, 광범위한 에코시스템 Docker 호환 CLI 지원 CRI 기반 Kubernetes 친화적 보안성 root 사용자 의존 rootless 기본 지원 containerd + runc 조합은 보안 기능 선택적 용도 범용 컨테이너 빌드·실행 보안 중심 운영환경, DevOps Kubernetes 및 CRI 통합 운영 전용 오케스트레이션 Docker Swarm / Kubernetes Kubernetes (Podman + kube) Kubernetes CRI 런타임 중추

📊 컨테이너 기술 구성 다이어그램 (Mermaid)# graph TD

AppCode[Application Code]

Dockerfile --> Build[Image Build Process]

Build --> Image[Container Image]

Image --> Registry[(Docker Hub / Private Registry)]

Registry --> Runtime[containerd / Docker Engine / CRI-O]

Runtime --> KernelAPI[Linux Kernel]

KernelAPI --> Namespaces

KernelAPI --> cgroups

Runtime --> ContainerInstance[Running Container]

ContainerInstance --> AppCode

🧩 전체 흐름 요약# Dockerfile 작성 → 애플리케이션과 실행 환경 정의이미지 빌드 → docker build, podman build 등으로 OCI 이미지 생성이미지 저장 → Docker Hub, Harbor 등 레지스트리 업로드런타임 실행 → containerd, CRI-O, Podman, Docker Engine 등커널 리소스 제어 → namespace/cgroups 를 통한 격리 및 제어모니터링 및 보안 → cAdvisor, seccomp, rootless, 이미지 서명 등 활용📌 정리 및 마무리# 컨테이너 (Container) 기술은 현대 DevOps, 클라우드 네이티브, 마이크로서비스 아키텍처를 가능케 하는 핵심 기술입니다. 운영체제 커널을 공유하면서 가볍게 실행되는 이식 가능한 환경을 제공하고, CI/CD, 배포 자동화, 스케일링 최적화를 실현할 수 있습니다.

Docker 의 등장 이후 Podman, containerd, CRI-O 등 다양한 기술이 등장하면서 보안성과 유연성, 오케스트레이션 연동이 더욱 정교해졌습니다. 실무에서는 이미지 최적화, 권한 최소화, 빌드 전략, 보안 체계 구축 등 세부 고려사항을 기반으로 컨테이너를 설계·운영해야 합니다.

6. 구조 및 아키텍처# 컨테이너 아키텍처 구성 요소# 컨테이너 아키텍처는 네 개의 핵심 컴포넌트 레이어로 구성됩니다: 물리적 IT 인프라, 호스트 OS, 컨테이너 런타임 엔진, 애플리케이션 레이어

각 구성 요소의 기능과 역할# 물리적 인프라 : 베어메탈 서버, VM 등의 기반 하드웨어호스트 OS : 시스템 리소스 관리 및 컨테이너 엔진의 실행 환경 제공컨테이너 런타임 엔진 : 컨테이너 이미지의 실행 환경 제공 및 컨테이너화된 애플리케이션의 리소스 가상화애플리케이션 레이어 : 애플리케이션 코드와 관련 구성 파일, 라이브러리, 종속성을 포함구조 및 아키텍처# 필수 구성요소# Docker Engine (도커 엔진)

기능: 컨테이너 생성, 실행, 관리의 핵심 역할: 클라이언트 - 서버 아키텍처로 API 제공 특징: dockerd 데몬과 Docker CLI 로 구성 containerd (컨테이너드)

기능: 컨테이너 라이프사이클 관리 역할: Docker Engine 과 저수준 런타임 간 중간 계층 특징: CNCF 졸업 프로젝트, 업계 표준 runc (런크)

기능: OCI 런타임 명세 구현 역할: 실제 컨테이너 프로세스 생성과 실행 특징: 저수준 컨테이너 런타임 선택 구성요소# Docker Desktop

기능: 개발자 친화적 GUI 제공 역할: 로컬 개발 환경 관리 특징: Windows/macOS 지원 Docker Compose

기능: 멀티 컨테이너 애플리케이션 정의 역할: 복잡한 애플리케이션 스택 관리 특징: YAML 기반 선언적 구성 아키텍처 다이어그램# graph TD

A[Docker CLI] --> B[Docker API]

B --> C[Docker Daemon<br/>dockerd]

C --> D[containerd]

D --> E[runc]

E --> F[Container Process]

G[Docker Registry] --> H[Image Storage]

C --> H

I[Host OS] --> J[Linux Kernel]

J --> K[cgroups]

J --> L[namespaces]

K --> E

L --> E

subgraph "Container Runtime Stack"

C

D

E

end

구조 및 아키텍처 # 구조: 호스트 운영체제의 커널을 공유하면서도 네임스페이스와 cgroups 를 통해 프로세스, 네트워크, 파일 시스템 등을 격리하는 경량 가상화 기술.구성 요소: 컨테이너 런타임: 이미지 실행 및 관리 (필수).이미지: 애플리케이션과 의존성, 설정을 포함하는 불변의 패키지 (필수).네임스페이스: 프로세스, 네트워크, 파일 시스템 등 격리 (필수).cgroups: 자원 제한 및 관리 (필수).스토리지: 파일 시스템 계층 관리 (필수).네트워크: 가상 네트워크 인터페이스 및 브리지, NAT 등 (필수).구조 다이어그램 # graph TD

A[호스트 OS] --> B[컨테이너 런타임]

B --> C[이미지]

B --> D[네임스페이스]

B --> E[cgroups]

B --> F[스토리지]

B --> G[네트워크]

C --> H[컨테이너]

D --> H

E --> H

F --> H

G --> H

🏗 구조 및 아키텍처# 핵심 구성 요소# 구성 요소 역할 네임스페이스 PID/네트워크/MNT/IPC/UTS/User 등의 격리 제공 (opensource.com ). cgroups 리소스 제한·회계·제어 (메모리, CPU, I/O) 기능. 컨테이너 이미지 파일시스템 스냅샷, 메타데이터 포함 OCI 표준 이미지. 이미지 레지스트리 Docker Hub, GHCR, Harbor 등을 통한 이미지 저장/공유. 컨테이너 런타임 OCI 기반 런타임으로 이미지 다운로드 및 실행 관리 (restart 포함). 추가 보안 계층 (선택) seccomp, SELinux, AppArmor, User Namespace 등을 통한 강화된 보안.

Mermaid 다이어그램: 컨테이너 실행 흐름# flowchart TD

subgraph Host OS

Kernel --> Namespaces

Kernel --> cgroups

Runtime[containerd / Docker Engine]

Runtime -->|pull image| Registry[(Registry)]

Runtime --> Container

Container -->|isolated by| Namespaces

Container -->|regulated by| cgroups

Container --> Application

end

구성 요소 및 아키텍처# Docker 아키텍처는 클라이언트 - 서버 모델을 사용한다:

주요 구성 요소# Docker 아키텍처의 5 가지 주요 구성 요소:

구성 요소 기능 및 역할 Docker Daemon (dockerd) Docker API 요청 수신 및 이미지, 컨테이너, 네트워크, 볼륨 관리 Docker Client CLI 를 통해 사용자가 Docker 와 상호작용하는 인터페이스 Docker Host 애플리케이션 실행을 위한 완전한 환경 제공 Docker Registry Docker 이미지 저장소 (Docker Hub 등) Docker Images 컨테이너 생성을 위한 읽기 전용 템플릿

아키텍처 다이어그램 설명# Docker 는 컨테이너의 라이프사이클과 아키텍처에 대해 다음과 같은 구조를 가진다:

1

2

3

4

5

[Docker Client] <---> [Docker Daemon] <---> [Docker Registry]

|

[Docker Host]

|

[Images] [Containers] [Networks] [Volumes]

graph TD

A[컨테이너 이미지] -->|빌드| B(레지스트리)

B -->|풀| C[컨테이너 런타임]

C -->|실행| D[격리된 프로세스]

D -->|모니터링| E[오케스트레이터]

4. 추가 조사 내용# 4.1 컨테이너 Vs 가상머신# 항목 컨테이너 가상머신 격리 수준 프로세스 수준 하드웨어 수준 부팅 시간 초 단위 분 단위 오버헤드 미미 (5% 이하) 상당 (15-30%)

4.2 이미지 레이어 구조# graph BT

E[애플리케이션 코드] --> D[의존성 설치 레이어]

D --> C[런타임 설치 레이어]

C --> B[OS 베이스 레이어]

읽기 전용 베이스 레이어와 쓰기 가능 상위 레이어로 구성 4.3 네트워크 모델 비교# 모델 설명 사용 사례 Bridge 내부 가상 네트워크 (기본) 단일 호스트 배포 Host 호스트 네트워크 공유 고성능 요구 애플리케이션 Overlay 멀티호스트 통신 지원 Kubernetes 클러스터

구현 기법 # 구현 기법 정의 구성 목적 실제 예시 사이드카 패턴 컨테이너와 함께 보조 컨테이너 배치 서비스 + 보조 컨테이너 기능 확장 로그 수집, 모니터링 이미지 레이어링 불변 이미지 레이어 쌓기 레이어 기반 이미지 효율적 저장 및 배포 Dockerfile 멀티스테이지 빌드 네임스페이스 격리 리눅스 네임스페이스 활용 네임스페이스 설정 격리 보장 컨테이너별 독립 환경 cgroups 자원 관리 cgroups 활용 자원 제한 설정 자원 관리 CPU, 메모리 제한 컨테이너 오케스트레이션 Kubernetes 등 클러스터 관리 자동화 배포 및 관리 Kubernetes, Docker Swarm

🔧 구현 기법# Dockerfile 기반 이미지 생성

FROM, COPY, RUN, CMD 명령어로 환경 구성예: docker build -t myapp:latest. OCI 호환 런타임 실행

docker run, ctr run, podman run 등포트/볼륨 매핑, 네트워크 설정 포함 리눅스 커널 격리 적용

리소스 제한 설정

docker run --memory=512m --cpus=0.5 또는 Kubernetes Pod spec 의 resources.limits오케스트레이션 통합

구현 기법# 1. 컨테이너 이미지 빌드# 정의 : Dockerfile 을 사용한 이미지 생성 과정구성 : 베이스 이미지, 의존성 설치, 애플리케이션 코드 복사목적 : 일관되고 재현 가능한 실행 환경 제공실제 예시 :

1

2

3

4

5

6

7

FROM node:18-alpine

WORKDIR /app

COPY package*.json ./

RUN npm ci --only= production

COPY . .

EXPOSE 3000

CMD [ "npm" , "start" ]

2. 멀티스테이지 빌드# 정의 : 여러 단계로 나누어 최종 이미지 크기 최적화구성 : 빌드 스테이지와 런타임 스테이지 분리목적 : 보안 강화 및 이미지 크기 감소실제 예시 : 자바 애플리케이션 빌드 후 JRE 만 포함한 최종 이미지 생성

3. 컨테이너 오케스트레이션# 정의 : 대규모 컨테이너 배포, 확장, 관리 자동화구성 : Kubernetes 클러스터, 서비스 메시, 로드 밸런서목적 : 고가용성과 자동 확장 제공실제 예시 : 마이크로서비스 아키텍처에서 수백 개 컨테이너 관리

구분 항목 설명 장점 빠른 시작 시간 OS 커널 공유로 초 단위 시작 리소스 효율성 VM 대비 70-80% 적은 메모리 사용 이식성 동일한 이미지로 다양한 환경 실행 확장성 수평 확장과 자동 스케일링 지원 개발 생산성 일관된 개발/배포 환경 제공 마이크로서비스 지원 서비스별 독립 배포와 확장

✅ 장점# 구분 항목 설명 장점 이식성 같은 이미지로 모든 환경에서 동일 실행 환경 제공 효율성 OS 레벨 가상화로 빠른 시작, 낮은 리소스 사용 격리성 네임스페이스와 cgroups 로 프로세스/네트워크 분리 자동화 CI/CD 통합, Kubernetes 확장 지원 보안 강화 seccomp/SELinux/AppArmor 적용 가능

7. 장점# 구분 항목 설명 특성 발생 원인 장점 경량성 가상 머신 대비 적은 리소스, 빠른 시작 OS 커널 공유, 격리 이식성 어떤 환경에서도 동일한 실행 환경 보장 이미지 기반 패키징 확장성 빠른 배포와 확장, 마이크로서비스에 적합 경량성, 오케스트레이션 일관성 개발, 테스트, 운영 환경 간 일관된 동작 이미지 기반 실행 환경

8. 단점 및 문제점, 해결책# 구분 항목 설명 해결책 단점 보안 취약점 커널 공유로 인한 격리 한계, 공격 표면 증가 네임스페이스, cgroups 강화, 보안 모니터링 복잡성 컨테이너 관리 및 오케스트레이션 복잡성 Kubernetes 등 오케스트레이션 도구 활용 성능 오버헤드 네트워크 및 스토리지 계층 오버헤드 최적화된 네트워크 플러그인, 스토리지 사용

구분 항목 원인 영향 탐지 및 진단 예방 방법 해결 방법 및 기법 문제점 리소스 고갈 과도한 컨테이너 배포, 자원 관리 미흡 시스템 불안정, 성능 저하 모니터링 도구 활용 자원 할당 정책, 자동 스케일링 리소스 제한 설정, 오케스트레이션 관리 네트워크 복잡성 컨테이너 네트워크 격리, 다중 네트워크 사용 통신 장애, 지연 네트워크 모니터링 네트워크 정책, 보안 그룹 설정 네트워크 플러그인 최적화, 정책 적용

⚠️ 단점·문제점·해결방안# 구분 항목 설명 해결책 단점 커널 공유 보안 위험 하나의 호스트 커널 취약점 발생 시 전체 영향 seccomp/SELinux/AppArmor, user namespace 적용 (opensource.com ) 운영 복잡성 이미지 버전 관리 및 오케스트레이션 복잡 GitOps, 이미지 스캐닝, manifest 관리 문제점 네임스페이스 탈출 컨테이너 탈출 가능성 존재 보안 패치, 커널 업데이트, seccomp 정책 적용 리소스 경쟁 noisy neighbor 문제 cgroups strict 적용, QoS 클래스 설정 이미지 취약성 이미지 내 악성코드 삽입 위험 SCA, 취약점 스캐닝, CI 파이프라인 정책

단점과 문제점 그리고 해결방안# 구분 항목 설명 해결책 단점 보안 복잡성 공유 커널로 인한 보안 위험 컨테이너 보안 도구 도입, 정기 취약점 스캔 네트워킹 복잡성 복잡한 네트워크 구성 서비스 메시 도입, 네트워크 정책 정의 상태 관리 어려움 스테이트리스 특성으로 데이터 영속성 문제 볼륨 마운트, 외부 저장소 활용 모니터링 도전 동적이고 일시적인 특성 전용 모니터링 도구, 분산 추적

문제점# 구분 항목 원인 영향 탐지 및 진단 예방 방법 해결 방법 및 기법 문제점 컨테이너 이스케이프 권한 설정 오류, 커널 취약점 호스트 시스템 침해 보안 스캔, 런타임 모니터링 최소 권한 원칙, 보안 프로필 적용 보안 패치, 접근 제어 강화 리소스 고갈 부적절한 리소스 제한 서비스 중단, 성능 저하 리소스 모니터링, 알림 설정 적절한 리소스 제한 설정 자동 스케일링, 리소스 재조정 이미지 취약점 오래된 베이스 이미지, 패키지 보안 침해, 데이터 유출 취약점 스캐너 정기 이미지 업데이트 패치 적용, 이미지 재빌드

도전 과제# 보안 카테고리# 원인 : 공유 커널 구조와 동적 환경영향 : 측면 이동 공격, 데이터 유출해결 방법 : Zero Trust 아키텍처, 런타임 보안 모니터링복잡성 관리 카테고리# 원인 : 마이크로서비스 증가, 분산 시스템영향 : 운영 복잡성 증가, 장애 추적 어려움해결 방법 : 서비스 메시, 통합 모니터링 플랫폼성능 최적화 카테고리# 원인 : 부적절한 리소스 할당, 네트워크 오버헤드영향 : 응답 시간 증가, 처리량 감소해결 방법 : 성능 튜닝, 캐싱 전략🧠 도전 과제 (Challenges)# 카테고리 주제 항목 설명 원인 / 영향 탐지·진단 예방 / 해결 방안 보안 탈출 공격 컨테이너 탈출 root 권한 취약점 악용 → 호스트 침투 가능 커널 버그, 잘못된 구성 취약성 스캔, 침입탐지 시스템 커널 업데이트, seccomp/SELinux 적용, 이미지 최소화 리소스 관리 노이즈 이웃 noisy neighbor 자원 과점 → 성능 저하 cgroups 완전 적용 실패 모니터링 (cAdvisor, Prometheus) cgroups 강제적 적용, QoS 클래스 지정, 오토스케일링 이미지 품질 취약 이미지 악성코드 포함 가능 이미지 내 라이브러리·툴 취약점, 공급망 공격 가능 이미지 레지스트리 신뢰도 부족 SBOM/취약점 스캔 이미지 서명, 신뢰할 수 있는 레지스트리, SCA 도구 적용 운영 효율성 다중 스택 복잡성 환경 불일치 문제 여러 버전 이미지 및 런타임, CI/CD 차이로 배포 실패 가능 환경별 Dockerfile/Compose 구성 차이 테스트 환경 일관성 검사 Infrastructure as Code(IaC), GitOps, 환경 템플릿 통일 보안 강화 권한 오용 루트 권한 컨테이너 루트 권한 실행으로 공격 범위 확대 기본 설정이 root 실행 유저 권한 감사, Audit 로그 분석 rootless 컨테이너 전환, user namespace 활성화, capabilities 제거

9. 도전 과제# 카테고리 과제 원인/영향/탐지/예방/해결방법 성능 최적화 대규모 컨테이너 관리 효율적 자원 관리 및 오케스트레이션 필요 보안 강화 커널 공유로 인한 보안 취약점 네임스페이스 및 보안 정책 강화 필요 운영 자동화 복잡한 배포 및 관리 CI/CD 및 IaC 도구 활용 권장

10. 분류 기준에 따른 종류 및 유형# 분류 기준 유형 설명 배포 방식 가상 머신 기반 컨테이너 VM 위에서 실행되는 컨테이너 배포 방식 네이티브 컨테이너 호스트 OS 커널을 직접 사용하는 경량 컨테이너 오케스트레이션 단일 컨테이너 독립 실행형 컨테이너 오케스트레이션 컨테이너 클러스터 Kubernetes, Docker Swarm 등으로 관리되는 다중 컨테이너 집합

📦 분류 기준에 따른 종류 및 유형# 분류 기준 유형 설명 런타임 종류 Docker Engine, containerd, CRI-O, Podman, runc 주요 OCI 런타임 및 데몬대신 실행 툴 격리 수준 rootful, rootless 루트 권한 여부에 따른 실행 모드 구분 운영 플랫폼 Linux, Windows, macOS 각 OS 커널과 호환되는 플랫폼 지원 인증·보안 seccomp, AppArmor, SELinux 추가 보안 옵션 및 적용 방식 빌드 방식 Dockerfile, Buildah, Kaniko 이미지 생성 방식 및 도구 구분

분류 기준에 따른 종류 및 유형# 분류 기준 종류 설명 런타임별 Docker, Podman, CRI-O 다양한 컨테이너 실행 엔진 오케스트레이션별 Kubernetes, Docker Swarm, Nomad 컨테이너 관리 플랫폼 용도별 애플리케이션, 데이터베이스, 모니터링 특화된 컨테이너 유형 보안 수준별 표준, 격리 강화, gVisor 보안 요구사항에 따른 분류

8. 분류에 따른 종류 및 유형# 분류 기준 유형 특징 대표 기술 운영 방식 애플리케이션 컨테이너 단일 애플리케이션과 종속성만 포함 Docker, Podman 시스템 컨테이너 전체 OS 환경 포함, VM 과 유사 LXC, LXD 기술 구현 데몬 기반 중앙 데몬 프로세스 사용 Docker 데몬리스 컨테이너별 독립 관리 Podman, rkt 격리 수준 강격리 높은 보안성, OS 수준 격리 LXC, Podman 경량격리 리소스 효율성 중심 Docker 운영 방식 개발용 로컬 개발 환경 표준화 Docker Desktop 운영용 대규모 프로덕션 관리 Kubernetes/containerd

9. 실무 사용 예시# 분야 적용 사례 효과 클라우드 마이그레이션 기존 애플리케이션을 컨테이너로 패키징하여 클라우드로 이전 코드 수정 없이 현대적 인프라 활용 마이크로서비스 개별 서비스를 컨테이너로 배포하여 독립적 관리 서비스별 확장 및 업데이트 용이 개발/테스트 환경 표준화된 개발 환경 제공 환경 의존성 문제 해결 CI/CD 파이프라인 빌드 - 테스트 - 배포 자동화 배포 속도 향상, 인간 오류 감소 IoT/엣지 제한된 리소스 환경에서 앱 업데이트 용이 원격 관리 효율성 증대 멀티테넌시 단일 호스트에서 여러 애플리케이션 격리 실행 리소스 효율성 및 비용 절감

실무 사용 예시# 사용 목적 함께 사용되는 기술 효과 마이크로서비스 배포 Kubernetes, Service Mesh 독립적 확장, 장애 격리 CI/CD 파이프라인 Jenkins, GitLab CI 일관된 빌드/배포 환경 개발 환경 표준화 Docker Compose, VS Code 환경 차이 제거 클라우드 마이그레이션 AWS ECS, Azure Container Instances 벤더 종속성 감소

🛠 실무 사용 예시# 함께 사용되는 기술 목적 효과 Docker + Kubernetes 마이크로서비스 환경 배포 일관된 환경 및 자동 스케일링 가능 Podman (rootless) + CI/CD 개발 단계 빌드 및 테스트 데몬리스 안전한 컨테이너 실행 가능 CRI-O + OpenShift 엔터프라이즈 Kubernetes 운영 경량 런타임 + 보안 통합 제공 LXC + Legacy App 레거시 앱 리팩터링 단계 실행 VM 대비 빠른 마이그레이션

11. 실무 사용 예시# 목적 함께 사용되는 기술 효과 마이크로서비스 배포 Kubernetes, Docker 빠른 배포, 확장성, 자원 효율성 CI/CD 파이프라인 Jenkins, GitLab CI 자동화된 빌드 및 배포 테스트 격리 Docker Compose 독립적 테스트 환경 제공

10. 활용 사례: 전자상거래 플랫폼#

시나리오: 대규모 전자상거래 플랫폼 구축# 구현 방식:

마이크로서비스 아키텍처 : 각 서비스 (사용자, 상품, 주문, 결제) 를 독립적인 컨테이너로 배포자동 스케일링 : 트래픽 증가에 따른 컨테이너 자동 확장서비스 디스커버리 : Kubernetes 를 통한 동적 서비스 검색 및 통신CI/CD 파이프라인 : Jenkins 컨테이너를 통한 자동화된 배포효과:

개별 서비스의 독립적 배포 및 확장 가능 장애 격리로 시스템 안정성 향상 개발 생산성 증대 및 운영 자동화 전자상거래 플랫폼 컨테이너 아키텍처 이미지를 다시 생성해드리겠습니다.

이제 전자상거래 플랫폼 컨테이너 아키텍처 다이어그램이 생성되었습니다. 이 아키텍처는 다음과 같은 주요 구성 요소들을 보여줍니다:

주요 특징# 마이크로서비스 아키텍처

각 비즈니스 도메인 (사용자, 상품, 주문, 결제) 별로 독립적인 컨테이너 서비스 서비스 간 느슨한 결합으로 독립적 배포 및 확장 가능 컨테이너 기반 구현

모든 서비스와 데이터베이스가 컨테이너로 실행 Kubernetes 클러스터 내에서 통합 관리 계층별 구조

프레젠테이션 계층: 클라이언트 → 로드밸런서 → API Gateway 비즈니스 로직 계층: 각 마이크로서비스 컨테이너 데이터 계층: 각 서비스별 전용 데이터베이스 컨테이너 지원 서비스: 메시지 큐, 모니터링 확장성과 안정성

각 서비스별 독립적 스케일링 가능 장애 격리로 시스템 전체 안정성 확보 Redis 캐시로 성능 최적화 이러한 아키텍처를 통해 대규모 전자상거래 플랫폼도 효율적으로 관리하고 운영할 수 있습니다.

12. 활용 사례# 사례명: Kubernetes 기반 마이크로서비스 배포시스템 구성: Kubernetes 클러스터, Docker 컨테이너, Helm 차트워크플로우:

개발자가 코드를 커밋 CI/CD 파이프라인에서 이미지 빌드 및 레지스트리에 푸시 Kubernetes 가 컨테이너를 배포 및 관리 서비스가 자동으로 확장 및 복구역할: 컨테이너: 애플리케이션 실행 환경 제공 및 격리 Kubernetes: 배포 및 오케스트레이션 담당비교: 🧩 활용 사례–CI/CD 파이프라인 자동화# 상황 개요# 목적 : 코드 커밋 시 자동 이미지 빌드 및 테스트 → 일관된 배포 환경 보장시스템 구성 (Mermaid)# flowchart LR

Developer --> GitRepo

GitRepo --> CI[CI Server (Jenkins/GitLab CI)]

CI --> Build[Build Container Image]

Build --> Registry[(Image Registry)]

Registry --> K8s[Staging Kubernetes Cluster]

K8s --> Test[Test Suite / QA]

K8s --> Prod[Production Deployment]

Workflow# 개발자가 Git 에 코드 푸시 CI 서버가 Dockerfile 기반이미지 빌드 (docker build) 테스트/스캔 실행 → 이미지 레지스트리 푸시 Kubernetes 가 새로운 이미지 감지 후 배포 검증 완료 시 자동 프로덕션 롤아웃 활용 사례: Netflix 마이크로서비스 아키텍처# Netflix 는 모놀리식 아키텍처에서 마이크로서비스로 전환하면서 컨테이너 기술을 핵심적으로 활용했습니다.

시스템 구성# API 게이트웨이 : Zuul 을 컨테이너로 배포서비스 디스커버리 : Eureka 클러스터로드 밸런싱 : Ribbon 과 컨테이너 오케스트레이션회로 차단기 : Hystrix 패턴 구현모니터링 : 각 서비스별 전용 모니터링 컨테이너시스템 구성 다이어그램# graph TB

A[Client] --> B[Load Balancer]

B --> C[API Gateway<br/>Container]

C --> D[User Service<br/>Container]

C --> E[Content Service<br/>Container]

C --> F[Recommendation Service<br/>Container]

G[Service Discovery<br/>Eureka] --> C

G --> D

G --> E

G --> F

H[Configuration Service] --> I[Config Containers]

J[Monitoring Stack] --> K[Metrics Containers]

Workflow# 사용자 요청이 로드 밸런서를 통해 API 게이트웨이 컨테이너로 전달 API 게이트웨이가 서비스 디스커버리를 통해 적절한 마이크로서비스 컨테이너 식별 각 마이크로서비스가 독립적으로 처리하고 응답 모든 요청과 응답이 모니터링 컨테이너에 의해 추적 컨테이너 역할# 격리 : 각 서비스가 독립적으로 배포되고 확장탄력성 : 자동 스케일링으로 트래픽 변화 대응신뢰성 : 컨테이너 장애 시 자동 복구기존 시스템과의 차이점# 배포 주기 : 월 단위 → 일 단위 배포장애 영향 : 전체 시스템 → 개별 서비스 격리확장성 : 수직 확장 → 수평 확장개발 속도 : 순차적 개발 → 병렬 개발구현 예시 (Python)# 1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

245

246

247

248

249

250

251

252

253

254

255

256

257

258

259

260

261

262

263

264

265

266

267

268

269

270

271

272

273

274

275

276

277

278

279

280

281

282

283

284

285

286

287

288

289

290

291

292

293

294

295

296

297

298

299

300

301

302

303

304

305

306

307

308

309

310

311

312

313

314

315

316

317

318

319

320

321

322

323

324

325

326

327

328

329

330

331

332

333

334

335

336

337

338

339

340

341

342

343

344

345

346

347

348

349

350

351

352

353

354

355

356

357

358

359

360

361

362

363

364

365

366

367

368

369

370

371

372

373

374

375

376

377

378

379

380

381

382

383

384

385

386

387

388

389

390

391

392

393

394

395

396

397

398

399

400

401

402

403

404

405

406

407

408

409

410

411

412

413

414

415

416

417

418

419

420

421

422

423

424

425

426

427

428

429

430

431

432

433

434

435

436

437

438

439

440

441

442

443

444

445

446

447

448

449

450

451

452

453

454

455

456

457

458

459

460

461

462

463

464

465

466

467

468

469

470

471

472

473

474

475

476

477

478

479

480

481

482

483

484

485

486

487

488

489

490

491

492

493

494

495

496

497

498

499

500

501

502

503

504

505

506

507

508

509

510

511

512

513

514

515

516

517

518

# 마이크로서비스 컨테이너 구현 예시

# Flask를 사용한 간단한 사용자 서비스 API

from flask import Flask , jsonify , request

import docker

import logging

import time

import os

from concurrent.futures import ThreadPoolExecutor

import requests

# 로깅 설정

logging . basicConfig ( level = logging . INFO )

logger = logging . getLogger ( __name__ )

class ContainerManager :

"""컨테이너 관리 클래스"""

def __init__ ( self ):

self . client = docker . from_env ()

self . executor = ThreadPoolExecutor ( max_workers = 10 )

def deploy_microservice ( self , service_name , image_name , port , env_vars = None ):

"""마이크로서비스 컨테이너 배포"""

try :

# 기존 컨테이너 정리

self . cleanup_service ( service_name )

# 컨테이너 실행 설정

container_config = {

'image' : image_name ,

'name' : service_name ,

'ports' : { f ' { port } /tcp' : port },

'detach' : True ,

'restart_policy' : { 'Name' : 'unless-stopped' },

'environment' : env_vars or {},

'labels' : {

'service.type' : 'microservice' ,

'service.name' : service_name

}

}

# 컨테이너 실행

container = self . client . containers . run ( ** container_config )

logger . info ( f "서비스 { service_name } 배포 완료: { container . id } " )

# 헬스체크 대기

self . wait_for_health_check ( service_name , port )

return container . id

except Exception as e :

logger . error ( f "서비스 배포 실패 { service_name } : { str ( e ) } " )

raise

def cleanup_service ( self , service_name ):

"""기존 서비스 컨테이너 정리"""

try :

containers = self . client . containers . list (

filters = { 'name' : service_name }

)

for container in containers :

container . stop ()

container . remove ()

logger . info ( f "기존 컨테이너 정리: { service_name } " )

except Exception as e :

logger . warning ( f "컨테이너 정리 실패: { str ( e ) } " )

def wait_for_health_check ( self , service_name , port , timeout = 60 ):

"""서비스 헬스체크 대기"""

start_time = time . time ()

while time . time () - start_time < timeout :

try :

response = requests . get ( f 'http://localhost: { port } /health' )

if response . status_code == 200 :

logger . info ( f "서비스 { service_name } 헬스체크 성공" )

return True

except :

pass

time . sleep ( 2 )

raise Exception ( f "서비스 { service_name } 헬스체크 실패" )

def scale_service ( self , service_name , replica_count ):

"""서비스 스케일링"""

try :

# 현재 실행 중인 서비스 컨테이너 조회

containers = self . client . containers . list (

filters = { 'label' : f 'service.name= { service_name } ' }

)

current_count = len ( containers )

if replica_count > current_count :

# 스케일 아웃

for i in range ( replica_count - current_count ):

new_name = f " { service_name } - { current_count + i + 1 } "

# 포트는 동적으로 할당하거나 로드밸런서 사용

self . deploy_microservice ( new_name , 'user-service:latest' , 0 )

elif replica_count < current_count :

# 스케일 인

excess_containers = containers [ replica_count :]

for container in excess_containers :

container . stop ()

container . remove ()

logger . info ( f "서비스 { service_name } 스케일링 완료: { replica_count } 복제본" )

except Exception as e :

logger . error ( f "스케일링 실패: { str ( e ) } " )

raise

class UserService :

"""사용자 서비스 구현"""

def __init__ ( self ):

self . app = Flask ( __name__ )

self . users_db = {} # 실제로는 데이터베이스 사용

self . setup_routes ()

def setup_routes ( self ):

"""API 라우트 설정"""

@self.app.route ( '/health' , methods = [ 'GET' ])

def health_check ():

"""헬스체크 엔드포인트"""

return jsonify ({

'status' : 'healthy' ,

'service' : 'user-service' ,

'timestamp' : time . time ()

})

@self.app.route ( '/users' , methods = [ 'GET' ])

def get_users ():

"""사용자 목록 조회"""

return jsonify ({

'users' : list ( self . users_db . values ()),

'total' : len ( self . users_db )

})

@self.app.route ( '/users/<user_id>' , methods = [ 'GET' ])

def get_user ( user_id ):

"""특정 사용자 조회"""

user = self . users_db . get ( user_id )

if user :

return jsonify ( user )

return jsonify ({ 'error' : 'User not found' }), 404

@self.app.route ( '/users' , methods = [ 'POST' ])

def create_user ():

"""사용자 생성"""

data = request . get_json ()

if not data or 'name' not in data :

return jsonify ({ 'error' : 'Name is required' }), 400

user_id = str ( len ( self . users_db ) + 1 )

user = {

'id' : user_id ,

'name' : data [ 'name' ],

'email' : data . get ( 'email' , '' ),

'created_at' : time . time ()

}

self . users_db [ user_id ] = user

logger . info ( f "사용자 생성: { user_id } " )

return jsonify ( user ), 201

@self.app.route ( '/users/<user_id>' , methods = [ 'PUT' ])

def update_user ( user_id ):

"""사용자 정보 수정"""

if user_id not in self . users_db :

return jsonify ({ 'error' : 'User not found' }), 404

data = request . get_json ()

user = self . users_db [ user_id ]

if 'name' in data :

user [ 'name' ] = data [ 'name' ]

if 'email' in data :

user [ 'email' ] = data [ 'email' ]

user [ 'updated_at' ] = time . time ()

return jsonify ( user )

@self.app.route ( '/users/<user_id>' , methods = [ 'DELETE' ])

def delete_user ( user_id ):

"""사용자 삭제"""

if user_id not in self . users_db :

return jsonify ({ 'error' : 'User not found' }), 404

del self . users_db [ user_id ]

logger . info ( f "사용자 삭제: { user_id } " )

return jsonify ({ 'message' : 'User deleted successfully' })

def run ( self , host = '0.0.0.0' , port = 5000 , debug = False ):

"""서비스 실행"""

self . app . run ( host = host , port = port , debug = debug )

class ServiceOrchestrator :

"""서비스 오케스트레이션 관리"""

def __init__ ( self ):

self . container_manager = ContainerManager ()

self . services = {}

self . load_balancer_config = {}

def deploy_microservices_stack ( self ):

"""마이크로서비스 스택 배포"""

try :

# 사용자 서비스 배포

user_service_id = self . container_manager . deploy_microservice (

'user-service' ,

'user-service:latest' ,

5000 ,

{ 'DATABASE_URL' : 'postgresql://localhost/users' }

)

# 주문 서비스 배포

order_service_id = self . container_manager . deploy_microservice (

'order-service' ,

'order-service:latest' ,

5001 ,

{ 'DATABASE_URL' : 'postgresql://localhost/orders' }

)

# 알림 서비스 배포

notification_service_id = self . container_manager . deploy_microservice (

'notification-service' ,

'notification-service:latest' ,

5002 ,

{ 'REDIS_URL' : 'redis://localhost:6379' }

)

# API 게이트웨이 배포

gateway_id = self . container_manager . deploy_microservice (

'api-gateway' ,

'api-gateway:latest' ,

8080 ,

{

'USER_SERVICE_URL' : 'http://user-service:5000' ,

'ORDER_SERVICE_URL' : 'http://order-service:5001' ,

'NOTIFICATION_SERVICE_URL' : 'http://notification-service:5002'

}

)

self . services = {

'user-service' : user_service_id ,

'order-service' : order_service_id ,

'notification-service' : notification_service_id ,

'api-gateway' : gateway_id

}

logger . info ( "마이크로서비스 스택 배포 완료" )

return self . services

except Exception as e :

logger . error ( f "스택 배포 실패: { str ( e ) } " )

self . cleanup_stack ()

raise

def cleanup_stack ( self ):

"""전체 스택 정리"""

for service_name in self . services :

self . container_manager . cleanup_service ( service_name )

def monitor_services ( self ):

"""서비스 모니터링"""

while True :

try :

for service_name in self . services :

containers = self . container_manager . client . containers . list (

filters = { 'name' : service_name }

)

if not containers :

logger . warning ( f "서비스 { service_name } 다운 감지" )

# 자동 복구 로직

self . restart_service ( service_name )

else :

container = containers [ 0 ]

stats = container . stats ( stream = False )

# CPU 및 메모리 사용률 계산

cpu_usage = self . calculate_cpu_usage ( stats )

memory_usage = self . calculate_memory_usage ( stats )

logger . info ( f " { service_name } - CPU: { cpu_usage : .2f } %, Memory: { memory_usage : .2f } %" )

# 자동 스케일링 조건 확인

if cpu_usage > 80 or memory_usage > 80 :

self . auto_scale_service ( service_name )

time . sleep ( 30 ) # 30초마다 모니터링

except Exception as e :

logger . error ( f "모니터링 오류: { str ( e ) } " )

time . sleep ( 10 )

def calculate_cpu_usage ( self , stats ):

"""CPU 사용률 계산"""

cpu_delta = stats [ 'cpu_stats' ][ 'cpu_usage' ][ 'total_usage' ] - \

stats [ 'precpu_stats' ][ 'cpu_usage' ][ 'total_usage' ]

system_delta = stats [ 'cpu_stats' ][ 'system_cpu_usage' ] - \

stats [ 'precpu_stats' ][ 'system_cpu_usage' ]

if system_delta > 0 :

return ( cpu_delta / system_delta ) * 100.0

return 0.0

def calculate_memory_usage ( self , stats ):

"""메모리 사용률 계산"""

memory_usage = stats [ 'memory_stats' ][ 'usage' ]

memory_limit = stats [ 'memory_stats' ][ 'limit' ]

return ( memory_usage / memory_limit ) * 100.0

def restart_service ( self , service_name ):

"""서비스 재시작"""

logger . info ( f "서비스 { service_name } 재시작 중..." )

# 서비스별 설정에 따라 재배포

# 실제 구현에서는 서비스별 설정을 저장해두고 사용

def auto_scale_service ( self , service_name ):

"""자동 스케일링"""

current_replicas = len ( self . container_manager . client . containers . list (

filters = { 'label' : f 'service.name= { service_name } ' }

))

if current_replicas < 5 : # 최대 5개 복제본

new_replicas = min ( current_replicas + 1 , 5 )

self . container_manager . scale_service ( service_name , new_replicas )

logger . info ( f "서비스 { service_name } 자동 스케일링: { new_replicas } 복제본" )

# Dockerfile 생성 예시

def create_dockerfile ():

"""사용자 서비스용 Dockerfile 생성"""

dockerfile_content = """

# 멀티스테이지 빌드를 사용한 최적화된 Dockerfile

FROM python:3.9-slim as builder

WORKDIR /app

# 의존성 파일 복사 및 설치

COPY requirements.txt .

RUN pip install --no-cache-dir --user -r requirements.txt

# 프로덕션 단계

FROM python:3.9-slim

# 보안을 위한 비root 사용자 생성

RUN useradd --create-home --shell /bin/bash app

WORKDIR /home/app

# 빌드 단계에서 설치된 패키지 복사

COPY --from=builder /root/.local /home/app/.local

# 애플리케이션 코드 복사

COPY --chown=app:app . .

# 환경변수 설정

ENV PATH=/home/app/.local/bin:$PATH

ENV PYTHONPATH=/home/app

ENV FLASK_APP=user_service.py

ENV FLASK_ENV=production

# 사용자 전환

USER app

# 포트 노출

EXPOSE 5000

# 헬스체크 설정

HEALTHCHECK --interval=30s --timeout=3s --start-period=40s --retries=3 \\

CMD curl -f http://localhost:5000/health || exit 1

# 애플리케이션 실행

CMD ["python", "-m", "flask", "run", "--host=0.0.0.0", "--port=5000"]

"""

with open ( 'Dockerfile' , 'w' ) as f :

f . write ( dockerfile_content )

# Docker Compose 설정 예시

def create_docker_compose ():

"""Docker Compose 파일 생성"""

compose_content = """

version: '3.8'

services:

user-service:

build: ./user-service

ports:

- "5000:5000"

environment:

- DATABASE_URL=postgresql://postgres:password@db:5432/users

- REDIS_URL=redis://redis:6379

depends_on:

- db

- redis

networks:

- microservices

deploy:

replicas: 2

resources:

limits:

cpus: '0.5'

memory: 512M

reservations:

cpus: '0.1'

memory: 128M

healthcheck:

test: ["CMD", "curl", "-f", "http://localhost:5000/health"]

interval: 30s

timeout: 10s

retries: 3

order-service:

build: ./order-service

ports:

- "5001:5001"

environment:

- DATABASE_URL=postgresql://postgres:password@db:5432/orders

- USER_SERVICE_URL=http://user-service:5000

depends_on:

- db

- user-service

networks:

- microservices

api-gateway:

build: ./api-gateway

ports:

- "8080:8080"

environment:

- USER_SERVICE_URL=http://user-service:5000

- ORDER_SERVICE_URL=http://order-service:5001

depends_on:

- user-service

- order-service

networks:

- microservices

db:

image: postgres:13

environment:

- POSTGRES_DB=microservices

- POSTGRES_USER=postgres

- POSTGRES_PASSWORD=password

volumes:

- postgres_data:/var/lib/postgresql/data

networks:

- microservices

redis:

image: redis:6-alpine

networks:

- microservices

prometheus:

image: prom/prometheus

ports:

- "9090:9090"

volumes:

- ./prometheus.yml:/etc/prometheus/prometheus.yml

networks:

- microservices

grafana:

image: grafana/grafana

ports:

- "3000:3000"

environment:

- GF_SECURITY_ADMIN_PASSWORD=admin

networks:

- microservices

volumes:

postgres_data:

networks:

microservices:

driver: bridge

"""

with open ( 'docker-compose.yml' , 'w' ) as f :

f . write ( compose_content )

# 사용 예시

if __name__ == "__main__" :

# 개발 환경에서 서비스 실행

if os . getenv ( 'DEVELOPMENT' ) == 'true' :

user_service = UserService ()

user_service . run ( debug = True )

# 프로덕션 환경에서 오케스트레이션

else :

orchestrator = ServiceOrchestrator ()

orchestrator . deploy_microservices_stack ()

# 백그라운드에서 모니터링 시작

import threading

monitor_thread = threading . Thread ( target = orchestrator . monitor_services )

monitor_thread . daemon = True

monitor_thread . start ()

logger . info ( "컨테이너 오케스트레이션 시스템 시작됨" )

# 메인 스레드 유지

try :

while True :

time . sleep ( 1 )

except KeyboardInterrupt :

logger . info ( "시스템 종료 중..." )

orchestrator . cleanup_stack ()

13. 구현 예시# 1

2

3

4

5

# Docker SDK를 이용한 컨테이너 실행 예시

import docker

client = docker . from_env ()

container = client . containers . run ( 'nginx' , detach = True , ports = { '80/tcp' : 8080 })

print ( f '컨테이너 ID: { container . id } ' )

이 코드는 Python 으로 Docker 컨테이너를 실행하는 예시입니다.

💻 구현 예시–Python CI/CD 스크립트# 1

2

3

4

5

6

7

8

9

10

11

12

13

14

import subprocess

def build_and_push ( image_tag ):

subprocess . run ([ "docker" , "build" , "-t" , image_tag , "." ], check = True )

subprocess . run ([ "docker" , "push" , image_tag ], check = True )

def deploy_to_k8s ( deployment_file ):

subprocess . run ([ "kubectl" , "apply" , "-f" , deployment_file ], check = True )

if __name__ == "__main__" :

tag = "registry.example.com/myapp:latest"

build_and_push ( tag )

deploy_to_k8s ( "k8s/deployment.yaml" )

print ( "✅ CI/CD 파이프라인 이미지 빌드 및 배포 완료" )

14. 실무 적용 고려사항 및 주의할 점# 구분 항목 설명 권장사항 고려사항 리소스 관리 컨테이너별 자원 할당 및 제한 필요 cgroups 활용, 모니터링 강화 보안 커널 공유로 인한 보안 취약점 관리 네임스페이스 강화, 보안 스캐닝 도구 사용 네트워크 컨테이너 네트워크 정책 설정 필요 네트워크 정책, 세분화된 접근 제어 오케스트레이션 복잡한 배포 및 관리 자동화 필요 Kubernetes 등 오케스트레이션 도구 활용

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점# 분류 고려사항 주의할 점 권장사항 보안 이미지 취약점 스캔 오래된 베이스 이미지 사용 정기적인 보안 스캔 도구 도입 성능 리소스 제한 설정 과도한 리소스 할당 모니터링 기반 동적 조정 네트워킹 서비스 간 통신 최적화 복잡한 네트워크 토폴로지 서비스 메시 도입 검토 데이터 상태 관리 전략 컨테이너 내 데이터 저장 외부 볼륨 또는 데이터베이스 활용 모니터링 통합 로깅 시스템 분산된 로그 관리 중앙화된 로깅 플랫폼 구축 배포 CI/CD 파이프라인 통합 수동 배포 프로세스 자동화된 배포 파이프라인 구성

11. 실무에서 효과적으로 적용하기 위한 고려사항 및 주의사항# 카테고리 고려사항 상세 설명 보안 이미지 보안 신뢰할 수 있는 베이스 이미지 사용, 정기적 취약점 스캔 실시 네트워크 격리 네트워크 폴리시로 컨테이너 간 통신 제어 최소 권한 원칙 루트 권한 사용 금지, 불필요한 권한 제거 아키텍처 상태 관리 컨테이너의 무상태 특성 고려, 영구 저장소 별도 관리 오케스트레이션 Kubernetes 등으로 컨테이너 생명주기 자동화 마이크로서비스 설계 적절한 경계 설정, API 기반 통신 구현 운영 모니터링 Prometheus, Grafana 등으로 메트릭 수집 로깅 ELK 스택 등을 활용한 중앙 집중식 로그 관리 백업/복구 이미지 버전 관리, 설정 파일 백업 성능 리소스 할당 적절한 CPU/메모리 요청 및 제한 설정 레지스트리 관리 프라이빗 레지스트리 구축으로 이미지 다운로드 속도 향상 레이어 최적화 불필요한 레이어 제거, 멀티스테이지 빌드 활용

12. 성능 최적화를 위한 고려사항# 이미지 최적화 : 멀티스테이지 빌드로 크기 최소화, 디스트로리스 이미지 활용리소스 튜닝 : 적절한 requests/limits 설정으로 효율적 리소스 활용네트워크 최적화 : 서비스 메시 도입으로 통신 지연 최소화캐싱 전략 : Redis 등 인메모리 캐시 활용최적화하기 위한 고려사항 및 주의할 점# 분류 최적화 요소 주의사항 권장사항 이미지 크기 멀티스테이지 빌드 불필요한 패키지 포함 Alpine 리눅스 기반 이미지 사용 시작 시간 레이어 캐싱 활용 자주 변경되는 파일을 먼저 복사 Dockerfile 최적화 메모리 JVM 힙 크기 조정 컨테이너 메모리 제한 초과 네이티브 힙 고려한 설정 CPU 적절한 CPU 코어 할당 과도한 CPU 할당 6-8 코어가 최적 네트워크 호스트 네트워킹 모드 보안 취약점 증가 성능 중요시에만 사용 스토리지 SSD 기반 스토리지 네트워크 스토리지 지연 로컬 볼륨 우선 고려

15. 최적화 고려사항 및 주의할 점# 구분 항목 설명 권장사항 최적화 이미지 크기 경량 이미지 사용으로 빠른 배포 및 시작 멀티스테이지 빌드 활용 네트워크 성능 네트워크 오버헤드 최소화 최적화된 CNI 플러그인 사용 자원 사용 효율적 자원 사용 및 스케일링 자동 스케일링, 자원 모니터링 보안 취약점 최소화 및 정책 자동화 정기적 보안 점검, 정책 자동화

🧭 기타 사항# 1. 멀티 아키텍처 이미지# docker buildx 명령어로 x86_64, arm64 등 다양한 플랫폼용 이미지 생성 가능클라우드 엣지 컴퓨팅 또는 IoT 환경에서 필수 2. Image Optimization 전략# 단계적 이미지 생성 (Multi-stage Build) : 중간 빌드/디펜던시 제거하여 최종 이미지 최소화distroless 이미지 사용 : 불필요한 OS 유틸리티 제거, 보안성 극대화3. Rootless 컨테이너 운영# Podman, Docker(rootless 모드), User Namespace 기반 개발자 환경에서 루트 권한 없이 안전하게 운영 가능 16. 기타 사항# 컨테이너와 가상 머신 비교: 컨테이너는 OS 커널을 공유해 경량화, 빠른 시작, 적은 리소스 사용이 특징이며, 가상 머신은 하드웨어 가상화로 완전한 격리와 높은 보안성을 제공합니다.하이브리드/멀티클라우드 환경: 컨테이너는 다양한 클라우드 환경에서 이식성과 확장성을 제공합니다.1. 왜 필요한가?# x86_64, ARM64, PowerPC 등 다양한 플랫폼에서 동일한 서비스를 실행해야 함. IoT, 엣지 디바이스, Apple Silicon(M1/M2) 환경 지원 필수. 2. 핵심 개념# 항목 설명 docker buildx멀티 아키텍처 빌드를 지원하는 Docker CLI 확장 QEMU 서로 다른 CPU 아키텍처 시뮬레이션을 지원하는 에뮬레이터 BuildKit Docker 20+ 에 통합된 고성능 이미지 빌더 manifest list여러 아키텍처 이미지를 하나의 태그로 묶는 방법

3. 예시 - Buildx 명령어# 1

2

3

docker buildx create --use

docker buildx build --platform linux/amd64,linux/arm64 \

--platform: 대상 아키텍처 지정--push: 빌드 후 다중 아키텍처 manifest 와 함께 레지스트리에 업로드🔁 고급 CI/CD 연계 전략# 📍 공통 전략 요소# 항목 설명 이미지 빌드 자동화 Git 푸시 시 Docker 이미지 자동 빌드 & 태깅 보안 스캔 Snyk, Trivy, Anchore 로 이미지 취약점 분석 환경 분리 배포 dev, staging, prod 를 Git 브랜치 기반 자동화 이미지 서명 cosign 을 통해 CI 파이프라인 내에서 이미지 서명

☑ GitHub Actions 예시# 1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

# .github/workflows/docker-build.yaml

name : Docker Build and Push

on :

push :

branches : [ main]

jobs :

build :

runs-on : ubuntu-latest

steps :

- name : Checkout

uses : actions/checkout@v3

- name : Set up Docker Buildx

uses : docker/setup-buildx-action@v2

- name : Login to Docker Hub

uses : docker/login-action@v2

with :

username : ${{ secrets.DOCKER_USER }}

password : ${{ secrets.DOCKER_PASS }}

- name : Build and Push

uses : docker/build-push-action@v5

with :

context : .

push : true

platforms : linux/amd64,linux/arm64

tags : myrepo/app:latest

☑ GitLab CI 예시# 1

2

3

4

5

6

7

8

docker-build :

image : docker:latest

services :

- docker:dind

script :

- docker login -u $CI_REGISTRY_USER -p $CI_REGISTRY_PASSWORD $CI_REGISTRY

- docker buildx create --use

- docker buildx build --platform linux/amd64,linux/arm64 -t $CI_REGISTRY_IMAGE:latest --push .

☑ ArgoCD 연계 전략# 요소 설명 GitOps 모델 Git 에서 YAML(manifests) 변경 → 자동 Sync Kustomize / Helm 다양한 환경에 따라 템플릿 적용 가능 Image Updater 이미지 태그가 변경되면 자동 Rollout (argocd-image-updater) Secret 관리 SOPS, Sealed Secrets 연계하여 배포 안정성 보장

🔐 보안과 최적화 고려사항# 이미지 서명: cosign sign, notation 으로 보안 강화 캐시 최적화: .dockerignore, layer caching 전략 빌드 타임 vs 런타임 구분: Multi-stage build 에서 빌드 도구 제거 기타 사항# 1. 컨테이너 보안 강화 방안# 런타임 보안 : Falco, Twistlock 같은 런타임 보안 도구이미지 스캐닝 : Clair, Trivy 를 활용한 취약점 검사네트워크 정책 : Kubernetes Network Policy 로 트래픽 제어2. 컨테이너 모니터링 전략# 메트릭 수집 : Prometheus + Grafana 스택로그 관리 : ELK Stack (Elasticsearch, Logstash, Kibana)분산 추적 : Jaeger, Zipkin 을 통한 마이크로서비스 추적3. 컨테이너 백업 및 재해복구# 이미지 백업 : 여러 레지스트리에 복제데이터 백업 : 영구 볼륨 정기 백업설정 관리 : Infrastructure as Code (IaC) 적용주제와 관련하여 주목할 내용# 카테고리 주제 항목 설명 새로운 기술 WebAssembly WASM 런타임 브라우저 외부에서 WASM 실행 보안 gVisor 샌드박스 런타임 구글 개발 보안 강화 런타임 성능 Kata Containers 경량 VM 컨테이너와 VM 의 장점 결합 오케스트레이션 Service Mesh Istio, Linkerd 마이크로서비스 간 통신 관리 개발도구 Distroless 이미지 최소 이미지 보안 및 크기 최적화 AI/ML Kubeflow ML 파이프라인 컨테이너 기반 ML 워크플로우

14. 주제와 관련하여 주목할 내용# 주제 항목 설명 새로운 도구 Cilium 고급 네트워킹 및 보안 솔루션 Argo CD GitOps 기반 지속적 배포 도구 Trivy 컨테이너 이미지 취약점 스캐너 기술 혁신 OCI 표준 컨테이너 기술 표준화 진전 CNCF 생태계 클라우드 네이티브 기술 성숙도 향상 운영 모델 NoOps 2025 년까지 20% 기업이 클라우드 네이티브 앱에 NoOps 도입 예상 SRE 실천 안정성 중심 엔지니어링 문화 확산

17. 주목할 내용# 카테고리 주제 항목 설명 기술 컨테이너 오케스트레이션 Kubernetes 대규모 컨테이너 관리 및 자동화 도구 보안 네임스페이스 및 cgroups 격리 및 자원 관리 리눅스 커널 기능을 활용한 격리 및 자원 제한 운영 CI/CD 통합 자동화 배포 컨테이너 기반 자동화된 빌드 및 배포 파이프라인

📈 주목할 기술 동향# 카테고리 기술/개념 설명 보안 sigstore + cosign 컨테이너 이미지에 대한 디지털 서명/검증 빌드 BuildKit 고속 이미지 빌드 엔진, Docker 20+ 기본 적용 운영 최적화 eBPF + Cilium 컨테이너 네트워킹·보안·관찰성 통합 경량 실행 WASM + Container Hybrid WebAssembly 와 OCI 컨테이너를 병렬 활용 레지스트리 OCI v2 정식 표준화 진행 분산형 콘텐츠 저장 최적화 (ORAS 등 연계)

🎯 주목할 내용 및 필수 학습 항목# 카테고리 주제 설명 커널 격리 원리 Namespaces & cgroups 프로세스 격리 및 리소스 제어 핵심 메커니즘 (medium.com , linkedin.github.io , betterstack.com ) 표준 규격 OCI 이미지·런타임 벤더 중립적인 이미지 실행 규격 보안 심화 rootless & seccomp 권한 최소화 및 시스템 호출 필터링 도구 비교 Docker vs Podman 데몬 존재, 보안, 성능 비교

16. 주제와 관련하여 추가로 학습해야 할 내용# 하위 주제로 분류# 카테고리 주제 간략한 설명 기초 이론 리눅스 컨테이너 기술 cgroups, namespaces, chroot 등 리눅스 커널 기능 컨테이너 런타임 runc, containerd, CRI-O 등 저수준 런타임 운영 기술 Kubernetes 심화 정책, 네트워킹, 스토리지, CRD, Operator 패턴 모니터링 스택 Prometheus/Grafana, ELK Stack, Jaeger 보안 컨테이너 보안 RBAC, Network Policy, PSP/PSS, 보안 스캔 비밀 관리 Vault, Kubernetes Secrets, External Secrets Operator 고급 주제 GitOps Argo CD, Flux, 선언적 인프라 관리 Service Mesh Istio, Linkerd, 마이크로서비스 통신 최적화 CI/CD 파이프라인 Jenkins, GitLab CI, GitHub Actions

관련 분야# 관련 분야 추가 학습 내용 간략한 설명 클라우드 아키텍처 멀티클라우드 전략 AWS, Azure, GCP 컨테이너 서비스 활용 서버리스 통합 FaaS 와 컨테이너 조합 시스템 설계 마이크로서비스 패턴 DDD, API 게이트웨이, 분산 트랜잭션 확장성 설계 로드 밸런싱, 캐싱, CDN 통합 보안 Zero Trust Architecture 컨테이너 환경 보안 모델 컴플라이언스 SOC2, HIPAA, GDPR 등 규정 준수 데이터 관리 스테이트풀 앱 데이터베이스, 메시지 큐 컨테이너화 백업/복구 Velero, Restic 등 백업 도구

18. 반드시 학습해야 할 내용# 카테고리 주제 항목 설명 기본 컨테이너 정의 및 역할 기본 개념 컨테이너의 기본 개념과 역할 이해 구조 네임스페이스와 cgroups 리눅스 커널 기능 컨테이너 격리 및 자원 관리를 위한 핵심 기능 기술 컨테이너 런타임 Docker, containerd 컨테이너 실행 및 관리 도구 보안 컨테이너 보안 네임스페이스 강화, 보안 스캐닝 보안 취약점 최소화 및 관리

주제와 관련하여 반드시 학습해야할 내용# 카테고리 주제 항목 설명 기초 Linux 커널 네임스페이스, cgroups 컨테이너 격리 기술 이해 도구 Docker CLI, Dockerfile 기본적인 컨테이너 조작 오케스트레이션 Kubernetes Pod, Service, Deployment 컨테이너 관리 플랫폼 네트워킹 컨테이너 네트워킹 Bridge, Overlay 네트워크 모드별 특성 보안 컨테이너 보안 취약점 스캔, 런타임 보안 보안 위협과 대응방안 모니터링 관찰 가능성 메트릭, 로그, 추적 운영 중 시스템 상태 파악

용어 정리# 카테고리 용어 설명 기본 개념 컨테이너화 (Containerization) 애플리케이션과 의존성을 패키지로 묶는 기술 이미지 (Image) 컨테이너 실행을 위한 읽기 전용 템플릿 런타임 (Runtime) 컨테이너를 실행하는 소프트웨어 엔진 기술 요소 네임스페이스 (Namespace) 프로세스 격리를 위한 리눅스 커널 기능 cgroups 리소스 제한 및 모니터링 기능 Union File System 레이어드 파일시스템 구조 오케스트레이션 파드 (Pod) Kubernetes 의 최소 배포 단위 서비스 메시 (Service Mesh) 마이크로서비스 간 통신 관리 인프라 헬름 (Helm) Kubernetes 애플리케이션 패키지 관리자 보안 OCI (Open Container Initiative) 컨테이너 표준화 기구 SBOM (Software Bill of Materials) 소프트웨어 구성 요소 목록 CVE (Common Vulnerabilities and Exposures) 공개 취약점 데이터베이스

용어 정리# 용어 설명 cgroups 리소스 할당을 제어하는 Linux 커널 기능 OCI(Open Container Initiative) 컨테이너 표준화 기구 Namespace (네임스페이스) 리눅스 커널 기능으로, 프로세스·네트워크·파일시스템 등을 격리하여 독립적인 환경 제공 cgroups (컨트롤 그룹) 리눅스 리소스 제한 기능으로, CPU·메모리·디스크 IO 사용량을 제어 Docker Image 컨테이너 실행을 위한 불변 패키지로 코드, 런타임, 시스템 라이브러리 등을 포함 Container Runtime 컨테이너의 실행과 라이프사이클을 관리하는 소프트웨어, 예: Docker, containerd Registry 컨테이너 이미지를 저장, 배포하는 저장소, 예: Docker Hub, AWS ECR Kubernetes 컨테이너 오케스트레이션 플랫폼으로, 배포·확장·복구를 자동화 Helm Kubernetes 애플리케이션의 배포를 위한 패키지 매니저 Service Mesh 마이크로서비스 간 통신을 제어하고 모니터링하는 인프라 계층 GitOps Git 저장소를 단일 신뢰 소스로 활용해 배포와 운영을 자동화하는 방식 Dockerfile 컨테이너 이미지 빌드를 위한 텍스트 파일 이미지 레이어 Dockerfile 의 각 명령어가 생성하는 읽기 전용 계층 오버레이 파일시스템 여러 레이어를 하나의 파일시스템으로 병합하는 기술 마이크로서비스 애플리케이션을 작은 독립적 서비스로 분해하는 아키텍처 CI/CD 지속적 통합 (Continuous Integration) 과 지속적 배포 (Continuous Deployment)

용어 정리# 카테고리 용어 설명 아키텍처 컨테이너 (Container) 운영체제 수준에서 격리된 애플리케이션 실행 환경 구성요소 네임스페이스 (Namespace) 리눅스 커널 기능으로 프로세스, 네트워크 등을 격리 구성요소 cgroups(Control Groups) 리눅스 커널 기능으로 자원 제한 및 관리 도구 Docker 가장 널리 사용되는 컨테이너 런타임 도구 Kubernetes 컨테이너 오케스트레이션 도구

✅ 용어 정리# 카테고리 용어 설명 커널 격리 namespace OS 자원 (PID, 네트워크 등) 격리 기능 리소스 제어 cgroups 프로세스 자원 사용량 제한 및 회계 표준화 OCI 이미지/런타임 상호운용성 규격 실행 모드 rootless 비 -root 사용자로 컨테이너 실행 보안 seccomp 시스템 호출 필터링 메커니즘

용어 정리# 용어 설명 cgroups (Control Groups) 리소스 회계 및 제한 구현, 각 컨테이너의 리소스 공정 분배 보장 namespaces 프로세스 격리 제공, 컨테이너 간 격리된 작업 공간 생성 OCI (Open Container Initiative) 컨테이너 이미지 포맷과 런타임 표준 정의 조직 CNCF (Cloud Native Computing Foundation) 클라우드 네이티브 기술 생태계 운영 재단 Service Mesh 마이크로서비스 간 통신 관리 전용 인프라 레이어 GitOps Git 저장소를 진실의 단일 소스로 활용하는 운영 모델 CRD (Custom Resource Definition) Kubernetes 기능 확장을 위한 사용자 정의 리소스 Operator Kubernetes 에서 복잡한 애플리케이션 관리하는 확장 패턴 DevSecOps 개발, 보안, 운영 통합한 DevOps 실천 모델 Platform Engineering 개발자 경험 개선 위한 내부 플랫폼 구축 분야

참고 및 출처# 📚 참고 및 출처# 참고 및 출처# 참고 및 출처#