IP (Internet Protocol)

데이터 패킷이 네트워크를 통해 이동하고 올바른 대상에 도착할 수 있도록 데이터 패킷을 라우팅하고 주소를 지정하기 위한 프로토콜 또는 규칙의 집합이다.

OSI 7 계층에서 네트워크 계층 (3 계층) 에 위치하며, TCP/IP 4 계층에서는 인터넷 계층에 해당한다.

이 위치에서 IP 는 데이터 패킷의 주소지정과 라우팅을 담당하는 핵심적인 역할을 수행한다.

IP 정보는 각 패킷에 첨부되며, 이 정보는 라우터가 패킷을 올바른 위치로 보내는 데 도움이 된다.

인터넷에 연결하는 모든 장치나 도메인에는 IP 주소가 할당되며, 패킷이 연결된 IP 주소로 전달되면 데이터가 필요한 곳에 도착한다.

패킷이 목적지에 도착하면 IP 와 함께 어떤 전송 프로토콜이 사용되는지에 따라 다르게 처리된다.

모든 IP 데이터 패킷은 특정 정보를 특정 순서로 표시해야 하며 모든 IP 주소는 표준화된 형식을 따른다.

주요 특징

- 비연결성: 데이터 전송 전 연결 설정 과정이 없다.

- 비신뢰성: 데이터 전송의 신뢰성을 보장하지 않는다.

- 단편화 (Fragmentation): 큰 패킷을 작은 단위로 나누어 전송할 수 있다

- 라우팅 (Routing): 목적지까지의 경로를 결정하여 패킷을 전달한다

IP 패킷 구조

IP 패킷은 헤더와 데이터로 구성된다.

주요 헤더 필드는 다음과 같다:

- 버전

- 헤더 길이

- 서비스 유형

- 전체 길이

- 식별자

- 플래그

- 프래그먼트 오프셋

- TTL (Time To Live)

- 프로토콜

- 헤더 체크섬

- 출발지 IP 주소

- 목적지 IP 주소

IP 의 한계와 보완

IP 의 주요 한계점은 다음과 같다:

- 신뢰성 부족: 패킷 손실, 중복, 순서 뒤바뀜 등의 문제가 발생할 수 있다.

- 흐름 제어 부재: 수신자의 처리 능력을 고려하지 않고 데이터를 전송한다.

- 혼잡 제어 부재: 네트워크 상황을 고려하지 않고 데이터를 전송한다.

이러한 한계는 상위 계층 프로토콜인 TCP 에 의해 보완된다.

IP 라우팅

IP 라우팅은 패킷이 목적지까지 도달하는 경로를 결정하는 과정.

주요 개념은 다음과 같다:

- 라우팅 테이블: 목적지 네트워크와 다음 홉 정보를 저장한다.

- 최단 경로 알고리즘: 최적의 경로를 결정하는 데 사용된다.

- BGP (Border Gateway Protocol): 자율 시스템 간의 라우팅에 사용된다.

IP 와 관련된 주요 프로토콜

- ARP (Address Resolution Protocol): IP 주소를 MAC 주소로 변환한다.

- ICMP (Internet Control Message Protocol): 네트워크 상태 및 오류 보고에 사용된다.

- DHCP (Dynamic Host Configuration Protocol): IP 주소를 동적으로 할당한다.

IP 보안

IPSec (Internet Protocol Security) 는 IP 계층에서 보안을 제공하는 프로토콜 집합이다.

주요 기능은 다음과 같다:

- 데이터 무결성

- 데이터 기밀성

- 인증

주요 특징:

- 데이터의 기밀성, 무결성, 인증을 제공한다.

- 두 가지 주요 프로토콜 (AH, ESP) 을 사용한다.

- 두 가지 동작 모드 (전송 모드, 터널 모드) 를 지원한다.

- 키 관리 및 보안 연관 (SA) 협상을 위해 IKE 프로토콜을 사용한다.

장점:

- 강력한 보안: 암호화와 인증을 통해 데이터를 보호한다.

- 유연성: 다양한 네트워크 환경에서 사용 가능하다다.

- 투명성: 상위 계층 애플리케이션에 영향을 주지 않고 적용 가능하다.

- VPN 구현에 적합: 안전한 원격 접속을 제공한다.

- 표준화: 다양한 벤더 간 상호 운용성을 제공한다.

동작 방식:

- 트래픽 식별: IPSec 정책에 따라 보호가 필요한 트래픽을 식별한다.

- SA(Security Association) 협상: IKE 프로토콜을 사용하여 통신 당사자 간 보안 매개변수를 협상한다.

- 데이터 처리:

- AH(Authentication Header): 데이터 무결성과 인증을 제공한다.

- ESP(Encapsulating Security Payload): 암호화, 무결성, 인증을 제공한다.

- 패킷 전송: 암호화 및 인증된 패킷을 목적지로 전송한다.

- 수신 및 처리: 수신 측에서 패킷을 복호화하고 인증한다.

IPSec 의 주요 프로토콜:

AH (Authentication Header)

- 데이터 무결성, 데이터 출처 인증, 재전송 방지 기능을 제공한다.

- IP 헤더와 페이로드를 인증합니다.

- 암호화는 제공하지 않습니다.

ESP (Encapsulating Security Payload)

- 데이터 기밀성 (암호화), 무결성, 출처 인증, 재전송 방지 기능을 제공한다.

- IP 데이터그램 부분만 인증합니다.

- 암호화 기능을 제공합니다.

IKE (Internet Key Exchange)

- SA(Security Association) 협상과 키 교환을 위한 프로토콜이다.

- AH 와 ESP 에서 사용할 암호화 알고리즘, 키 등의 보안 매개변수를 설정한다.

IP Address(IP 주소)

IP 주소 (IP Address) 는 인터넷 프로토콜 (Internet Protocol) 에서 컴퓨터 네트워크에 연결된 장치들을 식별하기 위해 사용되는 고유한 주소이다.

네트워크 상의 장치를 고유하게 식별하는 숫자 체계로 데이터 패킷의 출발지와 목적지를 지정하는 데 사용된다.

네트워크에 연결된 장치가 라우터이든, 일반 서버이든, 모든 기계는 이 특수한 번호를 가지고 있어야 한다. 이 번호를 이용하여 발신자를 대신하여 메시지가 전송되고 수신자를 향하여 예정된 목적지로 전달된다. 각 IP 패킷에는 패킷을 보내는 장치 또는 도메인의 IP 주소와 대상 수신자의 IP 주소가 모두 포함된다. IP Address 는 IPv4 와 IPv6 중 어떤 프로토콜을 사용하는지에 따라 형식이 다르다.

IP 주소는 인터넷과 네트워크 통신의 근간을 이루는 중요한 요소로, 효율적인 데이터 전송과 네트워크 관리를 가능하게 한다.

IPv4 와 IPv6

인터넷 프로토콜 (IP) 주소 지정 시스템의 두 가지 버전이다.

IPv6 는 IPv4 와의 하위 호환성을 제공하지 않아, 웹사이트가 IPv4 에서 실행되고 있지만 장치와 ISP 가 최신 프로토콜을 사용하는 경우 웹사이트에 접속할 수 없다.

두 버전은 동시에 실행할 수 있지만, IPv4 와 IPv6 장치 간의 통신을 용이하게 하기 위해서는 특별한 조치를 구현해야 한다. Network Address Translation(NAT) 과 같은 다른 주소 지정 시스템을 계층화하여 추상화는 것이 있다.

IPv4 인터넷 주소 중 약 5 억 8800 만 개는 예약된 주소이며 나머지는 공개적으로 사용할 수 있다.

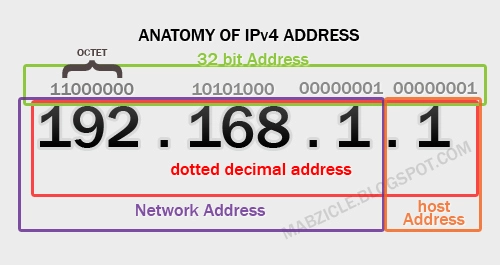

IPv4 주소의 구성

- 호스트가 속한 네트워크 주소인 Network Address, 호스트의 주소인 Host Address 로 구성된다.

- Network Address 는 어떤 네트워크인지를 나타내 다른 네트워크와 구분하는 역할을 한다.

- Host Address 는 해당 네트워크의 어느 호스트인지를 나타내 다른 호스트와 구분하는 역할을 한다.

- Network Address 가 다르다는 것은 서로 다른 네트워크라는 의미이고, 라우터를 통하지 않고는 통신이 불가능하다는 의미이다.

- 서로 다른 네트워크가 라우터를 통해 통신이 가능한 것은 라우터가 IP 주소의 Network Address 를 보고 라우팅하여 데이터를 전송하기 때문이다.

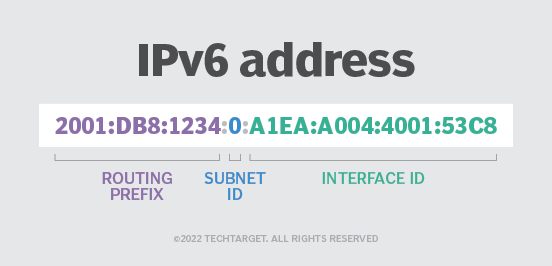

IPv6 주소의 구성

- 앞 64 비트를 Network Address 로, 뒤 64 비트를 네트워크에 연결된 랜카드 장비 등에 할당하는 Interface Address 로 활용한다. (RFC 2373 에 의거)

- Network Address 부분인 64 비트 내에서 앞 48 비트는 상위 네트워크 주소로 뒤 16 비트는 하위 네트워크 주소로 활용한다. (RIR(Regional Internet Registry) 간 협의에 기초)

https://www.techtarget.com/iotagenda/definition/IPv6-address

| 구분 | IPv4 | IPv6 |

|---|---|---|

| 주소 체계 | ||

| 주소 크기 | 32 비트 (4 바이트) | 128 비트 (16 바이트) |

| 주소 공간 | 약 43 억개 (2^32) | 약 340 간 (2^128) |

| 주소 표기법 | 점분할 10 진수 (예: 192.168.0.1) | 16 진수 콜론 표기법 (예: 2001:0db8:85a3:0000:0000:8a2e:0370:7334) |

| 루프백 주소 | 127.0.0.1 | ::1 |

| 주소 관리 및 설정 | ||

| 주소 구성 방식 | 수동 구성, DHCP | 자동 구성 (SLAAC), DHCPv6, 수동 구성 |

| 주소 변환 필요성 | NAT 필요 (주소 부족) | NAT 불필요 (주소 충분) |

| 개인정보 보호 | 제한적 | 임시 주소 할당으로 향상된 보안 |

| 프로토콜 특성 | ||

| 코어 프로토콜 | IPv4 | IPv6 |

| 비연결 데이터 전송 | 패킷 스위칭 방식 | 패킷 스위칭 방식 |

| 통신 유형 | 유니캐스트, 브로드캐스트, 멀티캐스트 | 유니캐스트, 멀티캐스트, 애니캐스트 |

| 패킷 처리 | ||

| 헤더 크기 | 20-60 바이트 (가변) | 40 바이트 (고정) |

| 헤더 체크섬 | 필수 | 불필요 (상위 계층에서 처리) |

| 프래그먼테이션 | 라우터와 송신 호스트에서 수행 | 송신 호스트에서만 수행 |

| 네트워크 운영 | ||

| DNS 해결 방식 | IPv4 주소 레코드 (A) | IPv6 주소 레코드 (AAAA) |

| 라우팅 효율성 | 상대적으로 낮음 | 단순화된 헤더로 향상된 효율성 |

| 패킷 주소 지정 | 복잡한 주소 지정 체계 | 단순화된 주소 지정 체계 |

| QoS 지원 | Type of Service 필드 사용 | Traffic Class 와 Flow Label 필드로 개선된 지원 |

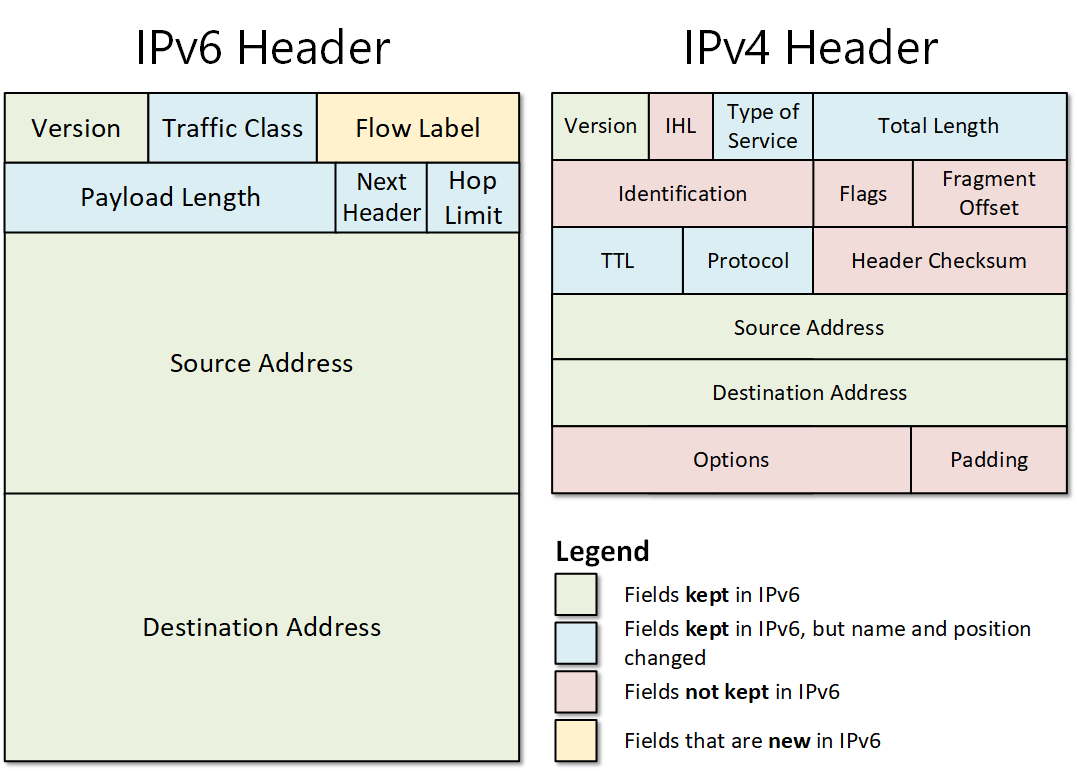

IPv4 와 IPv6 의 Header 비교

- IPv4 와 IPv6 의 패킷은 서로 다르게 구성되어 있다.

https://www.networkacademy.io/ccna/ipv6/ipv4-vs-ipv6

| 필드 | IPv4 | IPv6 | 설명 | Bit |

|---|---|---|---|---|

| Version | Version | Version | IP 프로토콜 버전 | 4 |

| IHL | IHL | - | 헤더 길이 (IPv6 에서는 고정 길이로 제거됨) | 4 |

| Type of Service | Type of Service | Traffic Class | 패킷 우선순위 또는 서비스 유형 지정 지정 | 8 |

| Total Length | Total Length | Payload Length | 데이터 페이로드 길이 | 16 |

| Identification | Identification | - | 단편화 관련 필드 (IPv6 에서는 제거됨) | 16 |

| Flags | Flags | - | 단편화 관련 필드 (IPv6 에서는 제거됨) | 3 |

| Fragment Offset | Fragment Offset | - | 단편화 관련 필드 (IPv6 에서는 제거됨) | 13 |

| TTL | TTL | Hop Limit | 패킷의 최대 홉 수 | 8 |

| Protocol | Protocol | Next Header | 상위 계층 프로토콜 식별 | 8 |

| Header Checksum | Header Checksum | - | 오류 검출 (IPv6 에서는 제거됨) | 16 |

| Source Address | Source Address | Source Address | 송신자의 IP 주소 | IPv4: 32 IPv6: 128 |

| Destination Address | Destination Address | Destination Address | 수신자의 IP 주소 | IPv4: 32 IPv6: 128 |

| Options | Options | - | 추가 옵션 (IPv6 에서는 확장 헤더로 대체됨) | |

| Padding | Padding | - | 패딩 (IPv6 에서는 제거됨) | |

| Flow Label | - | Flow Label | 플로우 식별을 위한 레이블 | 20 |

구조

- IPv4: 32 비트 주소 체계, 점으로 구분된 4 개의 8 비트 필드 (예: 192.168.1.1)

- IPv6: 128 비트 주소 체계, 16 진수로 표현 (예: 2001:0db8:85a3:0000:0000:8a2e:0370:7334)

할당 방식

- 정적 IP: 수동으로 할당되는 고정 주소

- 동적 IP: DHCP 등을 통해 자동으로 할당되는 주소

중요성

- 인터넷 통신의 기본 요소

- 네트워크 장치 식별 및 데이터 라우팅에 필수적

구성 요소

- 네트워크 ID: 장치가 속한 네트워크를 식별

- 호스트 ID: 해당 네트워크 내의 특정 장치를 식별

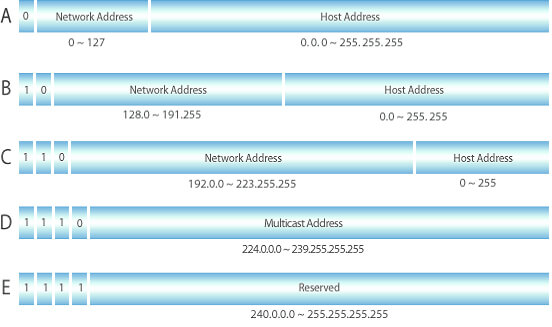

클래스 체계 (IPv4)

IPv4 도입 초기에는 클래스 (Class) 를 기준으로 Network Class 와 Host Address 를 나누는 방식을 사용했지만, 클래스 방식의 비효율성으로 인해 현재는 서브넷 마스크 (Subnet mask) 방식을 사용하고 있다.

네트워크 클래스 (Network Class) 는 IP 주소를 체계적으로 분류하고 할당하기 위해 만들어진 시스템으로, IP 주소를 특정 범위로 나누어 분류한 체계이다.

클래스 기준은 IP 주소를 앞에서 8 비트씩 나눈 그룹을 조합하여 Network Address 와 Host Address 를 정한 것이다.

| 클래스 | A | B | C | D | E |

|---|---|---|---|---|---|

| 네트워크 주소 | 8 비트 | 16 비트 | 24 비트 | - | - |

| 호스트 주소 | 24 비트 | 16 비트 | 8 비트 | - | - |

| 범위 | 1.0.0.0 ~ 126.255.255.255 | 128.0.0.0 ~ 191.255.255.255 | 192.0.0.0 ~ 223.255.255.255 | 224.0.0.0 ~ 239.255.255.255 | 240.0.0.0 ~ 255.255.255.255 |

| 기본 서브넷 마스크 | 255.0.0.0 | 255.255.0.0 | 255.255.255.0 | - | - |

| 사설 IP 주소 | 10.0.0.0 ~ 10.255.255.255 | 172.16.0.0 ~ 172.31.255.255 | 192.168.0.0 ~ 192.168.255.255 | - | - |

| 브로드캐스트 주소 | x.255.255.255 | x.x.255.255 | x.x.x.255 | - | - |

| 특수 용도 | 대규모 네트워크 | 중규모 네트워크 | 소규모 네트워크 | 멀티캐스트용 | 예약된 주소로 미래에 사용될 용도로 구분해 놓은 네트워크 |

클래스 A:

- IP 주소 32 비트 중 앞 8 비트를 Network Address 로, 다음 24 비트를 Host Address 를 정한 것.

- 제일 첫번째 비트는 클래스 A 의 식별비트인

0이 할당되기 때문에 00000000 ~ 01111111 의 번호가 Network Address 로 사용된다. - 클래스 A 의 네트워크 부는 0 ~ 127 번호가 할당

- Network Address 의 0 과 127 은 예약된 network ID 로 제외된다.

클래스 B: - IP 주소 32 비트 중 앞 16 비트를 Network Address 로, 다음 16 비트를 Host Address 를 정한 것.

- 맨 앞 2 비트는 클래스 B 의 식별 비트인

10으로 할당되기 때문에 10000000 ~ 10111111 의 번호가 Network Address 의 첫 8 비트로 사용된다. - 클래스 B 의 네트워크 부는 128.0 ~ 191.255 번호가 할당.

- Network Address 의 172.16~172.31 은 예약된 network ID 로 제외된다.

클래스 C: - IP 주소 32 비트 중 앞 24 비트를 Network Address 로, 다음 8 비트를 Host Address 를 정한 것

- 맨 앞 3 비트는 클래스 C 의 식별 비트인 ‘110’ 으로 할당되기 때문에 11000000 ~ 11011111 의 번호가 Network Address 의 첫 8 비트로 사용된다.

- 클래스 C 의 네트워크 부는 192.0.0 ~ 255.255.255 번호가 할당.

- Network Address 의 192.168.0~192.168.255 은 예약된 network ID 로 제외된다.

추가 정보:

- 클래스 A, B, C 는 유니캐스트 통신에 사용된다.

- 127.0.0.0 ~ 127.255.255.255 는 루프백 주소로 사용된다.

- 사설 IP 주소는 인터넷에 직접 연결되지 않는 내부 네트워크에서 사용된다.

- 현대 네트워크에서는 CIDR(Classless Inter-Domain Routing) 을 사용하여 더 유연한 주소 할당이 가능하다.

주의사항:

- 클래스 A 의 0.0.0.0 은 특수 용도로 사용되며, 127.x.x.x 는 루프백 주소로 사용된다.

- 각 클래스의 네트워크 주소와 브로드캐스트 주소는 호스트 주소로 사용할 수 없다.

- D 와 E 클래스는 일반적인 호스트 주소 할당에 사용되지 않는다.

종류

| 구분 | Public IP | Private IP |

|---|---|---|

| 정의 | 인터넷에서 직접 접근 가능한 고유한 주소 | 로컬 네트워크 내에서 사용되는 내부 주소 |

| 할당 주체 | ISP(인터넷 서비스 제공자) | 라우터 또는 네트워크 관리자 |

| 고유성 | 인터넷 상에서 전 세계적으로 유일 | 로컬 네트워크 내에서만 유일 |

| 접근성 | 내부 및 외부에서 접근 가능 | 로컬 네트워크 내부에서만 접근 가능 |

| 주소 범위 | ISP 에 의해 할당된 모든 주소 | 클래스 A: 10.0.0.0 - 10.255.255.255 클래스 B: 172.16.0.0 - 172.31.255.255 클래스 C: 192.168.0.0 - 192.168.255.255 |

| 인터넷 연결 | 직접 인터넷에 연결 가능 | NAT 를 통해 인터넷에 연결 |

| 보안 | 외부 공격에 더 취약 | 외부로부터 직접 접근 불가능하여 상대적으로 안전 |

| 비용 | 일반적으로 유료 | 무료로 사용 가능 |

| 용도 | 서버 호스팅, 원격 접속 등 | 가정이나 회사 내부 네트워크 통신 |

| 주소 변경 | 고정 또는 동적으로 변경 가능 | 로컬 네트워크 내에서 변경 가능 |

Public IP (공인 IP) 는 사용자의 전체 네트워크에 적용되기에 동일한 인터넷 연결을 사용하는 장치는 IP 주소를 공유하게 된다. 그리고, 인터넷 업체는 공인 IP 주소의 사용자가 누구인지 파악할 수 있기에 공인 IP 주소를 사용하는 경우 인터넷 활동이 추적되고 모니터링될 수 있다.

Private IP (사설 IP) 는 로컬 네트워크에서 할당되며 다른 네트워크의 IP 주소와 중복될 수 있다. 각자의 내부 네트워크에서 사용되기에 다른 네트워크의 IP 주소와 중복되더라도 문제가 없다. 대신 동일한 로컬 네트워크에 연결된 장치에는 같은 사설 IP 주소를 할당할 수 없다. 전 세계에는 수백만 개의 사설 네트워크가 존재하며 사설 네트워크에 연결된 장치에는 다음 사설 IP 대역 내의 IP 주소가 할당된다.

Loopback Address (루프백 주소)

컴퓨터가 자신을 가리키는 데 사용하는 특수 목적의 IP 주소.

용도:

- 로컬 시스템 테스트.

- 네트워크 소프트웨어 디버깅

- 로컬 서버와의 통신.

특징:

- 외부로 라우팅되지 않음.

- 물리적 네트워크 인터페이스가 필요 없음.

- 항상 사용 가능하며 항상 작동 상태임.

동작 원리:

Loopback Address (루프백 주소) 로 보내진 데이터는 실제로 네트워크로 나가지 않고, 네트워크 스택 내에서 즉시 Loopback(루프백) 되어 다시 수신된다.

보안:

외부에서 접근할 수 없어 상대적으로 안전함.

네트워크 구성:

대부분의 운영 체제에서 루프백 인터페이스는 자동으로 구성되며, 별도의 설정이 필요없다.

루프백 범위:

IPv4 에서 전체 127.0.0.0/8 네트워크가 루프백을 위해 예약되어 있지만, 일반적으로 127.0.0.1 만 사용된다.

참고 및 출처

1. 주제의 분류 적절성

IP(Internet Protocol) 는 네트워크 계층 (Network Layer) 에서 동작하는 대표적인 네트워크 계층 프로토콜로, “Networking Knowledge > Network Protocol > Network Layer Protocols” 분류가 매우 적절합니다. IP 는 인터넷 및 모든 네트워크 통신의 핵심 기반이 되는 표준 프로토콜입니다 [1][3][19].

2. 200 자 내외 요약

IP(Internet Protocol) 는 네트워크 상의 각 장치를 고유하게 식별하는 IP 주소를 부여하고, 데이터를 패킷 단위로 분할해 최적 경로로 목적지까지 전달하는 네트워크 계층의 핵심 프로토콜입니다. 비연결성·비신뢰성 특성을 가지며, IPv4 와 IPv6 등 다양한 버전이 존재합니다 [1][3][18].

3. 전체 개요 (250 자 내외)

IP(Internet Protocol) 는 송신 호스트와 수신 호스트가 패킷 교환 네트워크에서 정보를 주고받기 위해 사용하는 네트워크 계층의 표준 프로토콜입니다. 각 장치에 고유한 IP 주소를 부여해 데이터를 패킷 단위로 분할·전송하며, 라우터 등 네트워크 장비가 패킷의 목적지까지 최적 경로로 전달합니다. IP 는 비연결성·비신뢰성 특성을 가지며, IPv4 와 IPv6 등 다양한 버전이 존재합니다. 인터넷, 로컬 네트워크 등 모든 네트워크 통신의 기반이 되는 핵심 프로토콜입니다 [1][3][19].

4. 핵심 개념

- 정의: IP 는 네트워크 계층에서 송신자와 수신자 간 데이터 전송을 위한 주소 지정, 패킷화, 라우팅을 담당하는 핵심 프로토콜 [1][3][18][19].

- 주소 지정 (Addressing): 각 네트워크 장치에 고유한 IP 주소를 부여해 송수신자를 식별 [1][3][18].

- 패킷화 (Packetization): 데이터를 작은 패킷 단위로 분할, 각 패킷에 출발지·목적지 IP 주소를 포함해 전송 [1][3][8][18].

- 라우팅 (Routing): 네트워크 장비 (라우터 등) 가 목적지까지 최적 경로로 패킷을 전달 [8][18][19].

- 비연결성/비신뢰성: 연결 상태를 확인하지 않고, 패킷 손실·순서 변경·중복을 보장하지 않음. 신뢰성은 상위 계층 (TCP 등) 에 의존 [1][5][9][11].

- 주요 버전: IPv4(32 비트, 약 43 억 주소), IPv6(128 비트, 사실상 무한대 주소)[10][17][20].

5. 상세 내용 정리

배경 및 목적

- 인터넷의 성장과 네트워크 확장에 따라, 다양한 장치 간 효율적이고 표준화된 데이터 송수신 필요성에서 탄생 [2][19].

- 주소 공간의 한계 (IPv4) 와 IoT 등 신규 수요 대응을 위해 IPv6 도입 [10][17][20].

주요 기능 및 역할

- 주소 지정: 각 장치에 고유 IP 주소 부여 [1][3][18].

- 패킷화: 데이터를 패킷 단위로 분할·조립 [1][3][8][18].

- 라우팅: 네트워크 경로 최적화, 목적지까지 패킷 전달 [8][18][19].

- 단편화/재조립: 큰 데이터를 네트워크 MTU 에 맞게 분할, 수신 측에서 재조립 [1][8][19].

- 캡슐화: 상위 계층 데이터에 IP 헤더를 추가해 패킷 생성 [19].

특징

- 비연결성 (Connectionless): 패킷 전송 시 연결 설정 없음 [1][5][9][11].

- 비신뢰성 (Unreliable): 패킷 손실·순서 변경·중복 가능, 신뢰성은 상위 계층 (TCP 등) 에 위임 [1][5][9][11].

- Best Effort: 최대한 노력해 전달하지만, 성공을 보장하지 않음 [1][5][11].

- 표준화·개방성: 다양한 장비·시스템 간 상호운용성 보장 [2][5][19].

핵심 원칙

- 고유 식별 (Unique Identification): 네트워크 내 모든 장치의 고유 주소 지정 [1][3][18].

- 패킷 교환 (Packet Switching): 데이터 분할·독립적 전송 [1][3][8].

- 계층화 (Modularity): 네트워크 계층에서 독립적으로 동작, 상위/하위 계층과 인터페이스 [6][7][19].

- 확장성 (Scalability): 대규모 네트워크 지원, IPv6 로 확장 [10][17][20].

주요 원리 및 작동 원리

- 송신자는 데이터를 패킷으로 분할, 각 패킷에 출발지·목적지 IP 주소 추가

- 라우터 등 네트워크 장비가 목적지 IP 주소 기반으로 패킷을 전달 (라우팅)

- 패킷은 서로 다른 경로로 전송될 수 있으며, 수신 측에서 재조립

- IP 헤더에는 버전, 길이, 서비스 타입, 식별자, TTL, 프로토콜, 체크섬, 출발지/목적지 주소 등 포함 [1][4][11]

다이어그램 예시

구조 및 아키텍처

| 구성 요소 | 기능 및 역할 | 필수/선택 |

|---|---|---|

| IP 주소 | 송수신자 식별, 라우팅 정보 제공 | 필수 |

| IP 헤더 | 패킷의 제어 정보 (버전, TTL, 주소 등) 포함 | 필수 |

| 데이터그램 | IP 계층의 패킷 단위, 헤더 + 데이터로 구성 | 필수 |

| 라우터 | 패킷 목적지까지 최적 경로 결정·전달 | 필수 |

| 단편화/재조립 모듈 | 패킷 분할 및 재조립 | 선택 |

| NAT, DHCP 등 | 주소 변환·자동 할당 등 네트워크 관리 | 선택 |

구조 다이어그램

구현 기법

| 기법 | 정의/구성 | 목적 | 실제 예시/시나리오 |

|---|---|---|---|

| IPv4 | 32 비트 주소, 43 억 개 주소 | 인터넷 초기 표준, 범용성 | 대부분의 인터넷 서비스 |

| IPv6 | 128 비트 주소, 사실상 무한대 주소 | 주소 고갈 해결, 보안 강화 | IoT, 차세대 네트워크 |

| NAT | 사설 - 공인 IP 변환 | 주소 절약, 내부망 보호 | 가정용 공유기, 기업망 |

| DHCP | 동적 IP 주소 할당 | 관리 자동화, 편의성 | 사무실, 모바일 네트워크 |

| ICMP/IGMP | 오류 리포트, 멀티캐스트 그룹 관리 | 진단, 그룹 통신 | ping, 멀티캐스트 서비스 |

장점과 단점

| 구분 | 항목 | 설명 |

|---|---|---|

| ✅ 장점 | 확장성 | 대규모 네트워크 지원, IPv6 로 무한 확장 가능 |

| 표준화 | 다양한 장비·OS 간 상호운용성 보장 | |

| 유연성 | 다양한 네트워크 환경, 프로토콜과 결합 가능 | |

| 단순성 | Best Effort 방식, 구현·운영이 단순 | |

| ⚠ 단점 | 비신뢰성 | 패킷 손실·순서 변경·중복 가능, 신뢰성 미보장 |

| 비연결성 | 연결 상태 미확인, 수신자 상태 미보장 | |

| 주소 고갈 | IPv4 한계, NAT·IPv6 필요 | |

| 보안 취약 | 암호화·인증 기능 부재, 별도 보안 필요 |

도전 과제 및 해결책

- IPv4 주소 고갈:

- 해결책: IPv6 도입, NAT, 주소 집계 (CIDR) 활용 [10][17][20].

- 보안 취약성:

- 해결책: IPsec, VPN, 방화벽 등 상위 계층 보안 적용.

- 비신뢰성/비연결성 한계:

- 해결책: TCP 등 상위 계층 프로토콜과 결합.

- 이기종 환경 호환성:

- 해결책: 표준화, Dual-Stack(IPv4/IPv6 병행) 적용.

분류에 따른 종류 및 유형

| 분류 기준 | 종류/유형 | 설명 |

|---|---|---|

| 주소 체계 | IPv4, IPv6 | 32 비트/128 비트, 주소 공간 차이 |

| 통신 방식 | 유니캐스트, 멀티캐스트, 브로드캐스트 | 1:1, 1:N, 전체 전송 |

| 보안 기능 | IPsec, VPN | 암호화, 인증 등 보안 확장 |

| 관리 방식 | 정적, 동적 (DHCP) | 수동/자동 IP 주소 할당 |

| 주소 변환 | NAT, PAT | 사설 - 공인 IP 변환, 포트 변환 |

실무 적용 예시

| 적용 분야 | 내용/설명 |

|---|---|

| 인터넷 서비스 | 웹, 이메일, 스트리밍 등 모든 인터넷 서비스의 기반 |

| 사설 네트워크 | 기업/가정 내 사설망, NAT 활용 |

| IoT 네트워크 | 대규모 장치 연결, IPv6 기반 확장 |

| 클라우드 인프라 | 가상 네트워크, 동적 IP 할당 |

| 음성/영상 통신 | VoIP, IP 카메라 등 실시간 미디어 전송 |

활용 사례 (시나리오 기반)

상황

- 글로벌 기업이 본사 - 지사 - 클라우드 간 통합 네트워크 구축

시스템 구성 다이어그램

Workflow

- 각 네트워크 장치가 고유 IP 주소 할당 (DHCP/정적)

- 데이터가 패킷 단위로 분할, 출발지/목적지 IP 주소 포함

- 라우터가 목적지 IP 기반으로 최적 경로 라우팅

- NAT 로 사설 - 공인 IP 변환, IPv6 네트워크와 연동

역할

- IP 가 데이터 전송·주소 지정·라우팅의 핵심 역할 수행

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 주소 설계 | 네트워크 구조에 맞는 주소 체계 | IPv6, CIDR, 서브넷 활용 |

| 보안 | 암호화, 인증, 접근제어 적용 | IPsec, VPN, 방화벽 도입 |

| NAT 관리 | 사설 - 공인 IP 변환, 포트 관리 | 포트포워딩, PAT 적용 |

| 호환성 | IPv4/IPv6 병행, Dual-Stack | 단계적 전환, 테스트 강화 |

| 모니터링 | 트래픽/오류 실시간 감시 | netstat, 패킷 분석 도구 활용 |

최적화하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 입력 큐 관리 | IP 입력 큐 길이 최적화 | ipqmaxlen, 오버플로 감시 |

| 라우팅 최적화 | 라우팅 테이블 관리, 경로 최적화 | 동적 라우팅, CIDR 적용 |

| 패킷 크기 | MTU, 단편화 최소화 | Path MTU Discovery 활용 |

| NAT/PAT 성능 | 변환 지연 최소화 | 하드웨어 가속, 캐싱 |

| IPv6 활용 | 대규모 확장, 자동 주소 할당 | SLAAC, DHCPv6 적용 |

2025 년 기준 최신 동향

| 주제 | 항목 | 설명 |

|---|---|---|

| IPv6 확산 | 글로벌 도입 증가 | 중국, 인도 등 대규모 IPv6 사용자 증가 [17] |

| NAT 한계 | 확장성·보안 이슈 | IPv4 NAT 한계로 IPv6 전환 필요성 부각 [17] |

| IoT/5G | IPv6 기반 확장 | IoT, 5G 네트워크에서 IPv6 필수화 [10][17] |

| 보안 | IPsec, VPN 확대 | 암호화·인증 등 보안 기능 강화 [10][17] |

| 네트워크 단편화 | IPv4/IPv6 병행 | 이중 스택, NAT 등 복합 환경 지속 [17] |

주제와 관련하여 주목할 내용

| 주제 | 항목 | 설명 |

|---|---|---|

| IPv6 | 주소 확장, 자동화 | 128 비트, 자동 주소 할당, 보안 강화 [10][17] |

| NAT | 사설 - 공인 변환 | 주소 절약, 내부망 보호, 확장성 한계 [17] |

| ICMP | 오류 진단 | ping, 네트워크 상태 진단 [12][7] |

| IPsec | 암호화·인증 | IP 계층 보안 확장, VPN 등 활용 [10][19] |

| DHCP | 동적 주소 할당 | 네트워크 관리 자동화 [18] |

앞으로의 전망

| 주제 | 항목 | 설명 |

|---|---|---|

| IPv6 | 완전 전환 가속 | IoT, 5G, 글로벌 네트워크에서 IPv6 필수화 |

| NAT | 점진적 축소 | 확장성 한계로 IPv6 로 대체 전망 |

| 보안 | 내재화·자동화 | IP 계층 보안 강화, 자동화 확대 |

| 네트워크 구조 | 단편화·통합 | IPv4/IPv6 병행, 이중 스택 지속 |

| 자동화 | 주소·라우팅 | DHCPv6, 자동화 도구 확대 |

하위 주제 및 추가 학습 필요 내용

| 카테고리 | 주제 | 간략 설명 |

|---|---|---|

| 주소 체계 | IPv4, IPv6 | 구조, 차이, 전환 전략 |

| 라우팅 | 동적/정적 라우팅 | 라우팅 프로토콜, 경로 최적화 |

| 보안 | IPsec, VPN | 암호화, 인증, 보안 확장 |

| NAT/PAT | 주소 변환 | 사설 - 공인 변환, 포트 기반 확장 |

| DHCP | 동적 주소 할당 | 자동화, 관리 효율화 |

추가적으로 알아야 할 내용 및 관련 분야

| 카테고리 | 주제 | 간략 설명 |

|---|---|---|

| 네트워크 계층 | OSI/TCP-IP | IP 의 위치, 계층별 역할 |

| 상위 프로토콜 | TCP, UDP, ICMP | 신뢰성, 오류 진단, 멀티캐스트 등 |

| IoT/5G | 대규모 확장 | IPv6 기반 대규모 네트워크 지원 |

| 네트워크 관리 | 모니터링, 자동화 | 트래픽, 주소, 라우팅 관리 |

| 보안 | 방화벽, IDS | IP 기반 보안 정책, 침입 탐지 |

용어 정리

| 용어 | 설명 |

|---|---|

| IP(Internet Protocol) | 네트워크 계층의 핵심 프로토콜, 데이터 패킷 전송 담당 |

| IPv4 | 32 비트 주소 체계, 약 43 억 개 주소 제공 |

| IPv6 | 128 비트 주소 체계, 사실상 무한대 주소 지원 |

| NAT(Network Address Translation) | 사설 - 공인 IP 변환, 주소 절약 기법 |

| DHCP(Dynamic Host Configuration Protocol) | 동적 IP 주소 할당 프로토콜 |

| ICMP(Internet Control Message Protocol) | 네트워크 진단·오류 리포트 프로토콜 |

| 데이터그램 (Datagram) | IP 계층의 패킷 단위, 헤더 + 데이터로 구성 |

| 캡슐화 (Encapsulation) | 상위 계층 데이터에 IP 헤더 추가, 패킷 생성 |

| 단편화 (Fragmentation) | 큰 데이터를 패킷 단위로 분할, 재조립 |

| 라우터 (Router) | 패킷을 최적 경로로 전달하는 네트워크 장비 |

참고 및 출처

- IP(인터넷 프로토콜)이란? - 개발은 재밌어야 한다

- IP (Internet Protocol, 인터넷 프로토콜) - MayOwall Dev

- IP - [정보통신기술용어해설]

- IP(Internet Protocol) 프로토콜과 IP 기반 라우팅 - ‘C’ log

- 2024년 IP 주소 동향 - GeekNews

- IPv6 도입의 필요성과 도전 과제 - F-Lab

- IP(Internet Protocol)란 무엇일까? - devkobe24.com

- 인터넷 프로토콜 - 위키백과, 우리 모두의 백과사전

- IP[Internet Protocol] : 네이버 블로그

- IP 계층의 서비스와 헤더 구조 - 돌끼랑

- IP 프로토콜 성능 조정 권장사항 - IBM

- VoIP의 활용사례 - 행복만땅 개발자

인터넷 프로토콜 (IP) 은 컴퓨터 네트워크에서 데이터를 전송하기 위한 핵심 통신 규약으로, 네트워크 계층 (Network Layer) 에서 작동합니다. IP 는 데이터 패킷의 주소 지정과 라우팅을 담당하여, 송신지에서 수신지까지의 데이터 전달을 가능하게 합니다.(Lifewire)

1. 주제의 분류 적절성 검토

주제인 “IP (Internet Protocol)” 는 OSI 7 계층 모델의 네트워크 계층 (Network Layer) 에 해당하며, TCP/IP 모델에서는 인터넷 계층 (Internet Layer) 에 속합니다. 따라서, 주제를 “Computer Science and Engineering” > “Networking Knowledge” > “Network Protocol” > “Network Layer Protocols” 로 분류하는 것은 적절합니다.

2. 주제 요약 (200 자 내외)

인터넷 프로토콜 (IP) 은 네트워크 계층에서 작동하는 핵심 통신 규약으로, 데이터 패킷의 주소 지정과 라우팅을 담당하여, 송신지에서 수신지까지의 데이터 전달을 가능하게 합니다.

3. 전체 개요 (250 자 내외)

인터넷 프로토콜 (IP) 은 컴퓨터 네트워크에서 데이터를 전송하기 위한 핵심 통신 규약으로, 네트워크 계층 (Network Layer) 에서 작동합니다. IP 는 데이터 패킷의 주소 지정과 라우팅을 담당하여, 송신지에서 수신지까지의 데이터 전달을 가능하게 합니다. 현재 IPv4 와 IPv6 두 가지 버전이 사용되며, IP 는 인터넷의 기반을 형성하는 핵심 요소입니다.(icann.org)

4. 핵심 개념

인터넷 프로토콜 (IP) 은 네트워크 계층에서 작동하는 통신 규약으로, 데이터 패킷의 주소 지정과 라우팅을 담당합니다. IP 는 데이터 패킷을 목적지까지 전달하기 위해 각 패킷에 송신지와 수신지의 IP 주소를 포함시키며, 라우터를 통해 최적의 경로로 전달합니다. 현재 IPv4 와 IPv6 두 가지 버전이 사용되며, IPv6 는 주소 공간의 확장을 위해 개발되었습니다.

5. 주제와 관련하여 조사할 내용

핵심 개념

IP 주소: 네트워크 상의 각 장치를 식별하기 위한 고유한 주소입니다.

라우팅: 데이터 패킷을 목적지까지 전달하기 위한 최적의 경로를 결정하는 과정입니다.

패킷 분할 및 재조립: 큰 데이터를 전송하기 위해 작은 패킷으로 분할하고, 수신 측에서 이를 재조립하는 과정입니다.

배경

인터넷 프로토콜은 1970 년대에 개발되어, ARPANET 의 통신을 위한 표준으로 채택되었습니다. 이후 인터넷의 발전과 함께 IP 는 전 세계적인 네트워크 통신의 기반이 되었습니다.

목적 및 필요성

주소 지정: 네트워크 상의 장치를 고유하게 식별합니다.

데이터 전달: 데이터를 송신지에서 수신지까지 효율적으로 전달합니다.

네트워크 확장성: 다양한 규모의 네트워크를 지원합니다.

주요 기능 및 역할

주소 지정: 각 장치에 고유한 IP 주소를 할당합니다.

라우팅: 데이터 패킷의 최적 경로를 결정합니다.

패킷 분할 및 재조립: 큰 데이터를 작은 패킷으로 분할하고 재조립합니다.

특징

비연결성: IP 는 연결을 설정하지 않고 데이터를 전송합니다.

비신뢰성: 데이터 전달의 성공을 보장하지 않습니다.

확장성: 대규모 네트워크를 지원합니다.(Lifewire)

핵심 원칙

최선형 전달 (Best Effort Delivery): 데이터 전달을 최대한 시도하지만, 성공을 보장하지 않습니다.

계층화 구조: OSI 모델의 네트워크 계층에서 작동합니다.(위키백과)

주요 원리 및 작동 원리

데이터는 송신지에서 수신지까지 여러 라우터를 거쳐 전달됩니다. 각 라우터는 패킷의 목적지 IP 주소를 확인하여 최적의 경로로 전달합니다.

구조 및 아키텍처

필수 구성 요소:

- IP 헤더: 버전, 헤더 길이, 서비스 유형, 총 길이, 식별자, 플래그, TTL(Time To Live), 프로토콜, 헤더 체크섬, 송신지 IP 주소, 수신지 IP 주소 등으로 구성됩니다.

선택 구성 요소:

- 옵션 필드: 특정 기능을 위한 추가 정보가 포함될 수 있습니다.

구성 요소

IP 주소: 장치 식별을 위한 고유 주소입니다.

서브넷 마스크: 네트워크와 호스트 부분을 구분합니다.

게이트웨이: 다른 네트워크로의 출입구 역할을 합니다.

원인, 영향, 탐지 및 진단, 예방 방법, 해결 방법 및 기법

문제: IP 충돌, 라우팅 오류, 패킷 손실 등

탐지 및 진단: ping, traceroute, 네트워크 모니터링 도구 사용

예방 및 해결: 정확한 IP 주소 관리, 라우팅 테이블 점검, 네트워크 장비의 적절한 설정

구현 기법

정적 IP 할당: 수동으로 IP 주소를 설정합니다.

동적 IP 할당 (DHCP): 자동으로 IP 주소를 할당합니다.

NAT(Network Address Translation): 사설 IP 주소를 공인 IP 주소로 변환합니다.

장점과 단점

| 구분 | 항목 | 설명 |

|---|---|---|

| ✅ 장점 | 확장성 | 대규모 네트워크를 지원합니다. |

| 유연성 | 다양한 네트워크 구조에 적용 가능합니다. | |

| ⚠ 단점 | 비신뢰성 | 데이터 전달의 성공을 보장하지 않습니다. |

| 복잡성 | 라우팅 및 주소 관리의 복잡성이 존재합니다. |

도전 과제

IPv4 주소 고갈: IPv6 로의 전환 필요

보안 문제: IP 스푸핑, DDoS 공격 등

네트워크 복잡성 증가: 효율적인 관리 및 모니터링 필요

분류에 따른 종류 및 유형

| 분류 기준 | 종류 | 설명 |

|---|---|---|

| IP 버전 | IPv4 | 32 비트 주소 체계, 약 43 억 개의 주소 지원 |

| IPv6 | 128 비트 주소 체계, 거의 무한한 주소 공간 제공 | |

| 주소 유형 | 공인 IP | 인터넷에서 고유하게 식별 가능한 주소 |

| 사설 IP | 내부 네트워크에서 사용되는 주소 | |

| 할당 방식 | 정적 IP | 수동으로 설정된 고정 IP 주소 |

| 동적 IP | DHCP 를 통해 자동으로 할당되는 IP 주소 |

실무 적용 예시

| 분야 | 적용 예시 | 설명 |

|---|---|---|

| 기업 네트워크 | 사설 IP 와 NAT 를 활용한 내부 네트워크 구성 | 보안성과 주소 공간 효율성을 높입니다. |

| 클라우드 서비스 | 공인 IP 를 통한 외부 접근 지원 | 서비스의 접근성과 가용성을 향상시킵니다. |

| IoT 디바이스 | IPv6 를 통한 대규모 디바이스 연결 | 확장성과 유연성을 제공합니다. |

활용 사례

시나리오: 한 기업이 본사와 지사를 연결하는 네트워크를 구축하고자 합니다.

시스템 구성:

본사와 지사 각각에 라우터와 스위치를 설치

VPN 을 통해 두 네트워크를 연결

각 네트워크에 DHCP 서버를 구성하여 IP 주소를 자동 할당

워크플로우 (Workflow):

각 지점의 라우터에서 DHCP 서버를 통해 내부 장비에 사설 IP를 자동 할당

본사와 지사를 연결하는 IPSec VPN 터널을 설정하여 보안 통신 구현

라우터에서 **NAT(Network Address Translation)**을 사용해 내부 사설 IP 를 외부 통신 시 공인 IP 로 변환

IP 라우팅 테이블 설정을 통해 본사 - 지사 간 IP 기반 데이터 패킷이 정확히 전달됨

내부 통신에서는 DNS 서버와 내부 게이트웨이 주소를 통해 리소스를 식별하고 접근

활용된 기술 구성 다이어그램:

| |

워크플로우 요약:

사내 네트워크 → DHCP 로 IP 할당 → NAT 로 인터넷 통신

본사 - 지사 → VPN + IP 라우팅으로 보안 연결

외부 연결 시 공인 IP 로 주소 변환 수행

담당 역할:

| 구성 요소 | 역할 설명 |

|---|---|

| DHCP 서버 | IP 주소 자동 할당 및 갱신 관리 |

| 라우터 + NAT | 공인/사설 IP 변환, 패킷 라우팅 |

| VPN 게이트웨이 | 지사 간 암호화된 보안 터널 구축 |

| IP 라우팅 테이블 | 지사 간 데이터 패킷의 경로 지정 |

| DNS 서버 | 도메인 이름을 IP 주소로 변환 |

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 고려사항 | 설명 | 권장사항 |

|---|---|---|

| IP 주소 관리 | IP 충돌 및 중복 방지를 위한 체계적인 할당 필요 | DHCP 서버 사용 및 IPAM(IP Address Management) 도입 |

| 보안 | IP 기반 공격 (스푸핑, 스니핑 등) 대응 필요 | VPN, 방화벽, ACL(Access Control List) 활용 |

| 확장성 | IPv4 주소 부족 문제 대비 | IPv6 점진적 도입 및 NAT 구성 최적화 |

| 네트워크 분할 | 브로드캐스트 트래픽 최소화 필요 | 서브넷 설계 및 VLAN 사용 고려 |

최적화하기 위한 고려사항 및 주의할 점

| 고려사항 | 설명 | 권장사항 |

|---|---|---|

| 라우팅 효율 | 라우팅 테이블이 복잡하면 전송 지연 발생 | 정적/동적 라우팅 혼합 운용 및 OSPF/BGP 튜닝 |

| 패킷 손실 방지 | IP 는 전송 보장을 하지 않음 | TCP/UDP 적절한 조합 사용 및 QoS 설정 |

| IP 재사용 | 사설 IP 재사용 시 충돌 가능성 존재 | NAT 구성 최적화 및 주소 블록 관리 |

| 트래픽 분산 | 일부 노드에 과부하 집중 가능성 | 로드 밸런서 및 멀티 WAN 구성 |

용어 정리

| 용어 | 설명 |

|---|---|

| NAT (Network Address Translation) | 사설 IP 를 공인 IP 로 변환하는 기법 |

| DHCP (Dynamic Host Configuration Protocol) | IP 주소를 자동으로 할당해주는 프로토콜 |

| VPN (Virtual Private Network) | 암호화된 가상 네트워크 연결 방식 |

| IP 라우팅 | IP 패킷을 목적지까지 전달하는 경로 결정 과정 |

| 서브넷 마스크 (Subnet Mask) | 네트워크와 호스트를 구분하기 위한 비트 마스크 |

| TTL (Time To Live) | 패킷이 네트워크에서 살아남을 수 있는 시간 또는 홉 수 |

참고 및 출처

이후 요청하신 내용인 “2025 년 기준 최신 동향 “, " 주제와 관련하여 주목할 내용 “, " 앞으로의 전망 “, " 하위 주제로 학습할 내용 " 등도 정리하여 이어서 제공드리겠습니다. 필요하시면 바로 다음 내용을 안내드릴까요?

이어서 아래 항목들에 대해 정리하여 작성드립니다.

8. 2025 년 기준 최신 동향

| 주제 | 항목 | 설명 |

|---|---|---|

| IPv6 확산 | IPv4 고갈 대응 | 많은 국가 및 클라우드 사업자가 기본 통신을 IPv6 로 전환 중 (예: AWS, Azure, Google Cloud) |

| IP 주소 보안 | IP 스푸핑 차단 기술 | IPsec, BCP38, egress filtering 기술이 기업 방화벽 및 라우터에 기본 적용 중 |

| IPAM 솔루션 | 자동화된 IP 관리 | Infoblox, BlueCat, SolarWinds IPAM 등으로 대규모 네트워크 IP 충돌 예방 및 자동화 지원 |

| 제로 트러스트 보안 | IP 기반 접근제어 강화 | 사용자 위치 (IP), 장치 보안 상태 등 기반으로 액세스 제어하는 Zero Trust Architecture 증가 |

| IoT/Edge 환경 | 사설 IPv6 확산 | IoT 및 엣지 서버 (Edge Server) 네트워크에서 IPv6 기반의 경량 통신 프로토콜과 연계 사용 증가 |

9. 주제와 관련하여 주목할 내용

| 주제 | 항목 | 설명 |

|---|---|---|

| IPv6 Transition | Dual Stack, Tunneling | IPv4 와 IPv6 를 동시에 지원하거나 터널링으로 이전 전환을 지원 |

| IP Spoofing | 공격 기법 | 공격자가 자신의 IP 를 위조해 공격 대상에 접근하는 기술 |

| SDN (Software Defined Networking) | 동적 IP 경로 설정 | IP 라우팅 및 패킷 전달을 중앙 컨트롤러에서 동적으로 관리 |

| Anycast | 분산 처리 | 동일 IP 를 여러 위치에서 운영해 가장 가까운 노드에 연결되도록 처리 |

| SLAAC (Stateless Address Autoconfiguration) | IPv6 주소 자동 생성 | DHCP 없이도 자동으로 주소를 할당받을 수 있는 방식 |

10. 앞으로의 전망

| 주제 | 항목 | 설명 |

|---|---|---|

| IPv6 전면 도입 | 주소 공간 부족 해소 | 향후 IoT, 스마트시티 확산으로 IPv6 필요성 증가 및 기본 표준으로 자리 잡을 전망 |

| 보안 내재화 | IP 수준 보안 강화 | IPsec 과 네트워크 액세스 제어 기술의 내장화가 확산될 것으로 예측 |

| 지능형 라우팅 | AI 기반 라우팅 | 네트워크 혼잡도 및 상태를 분석해 AI 기반 최적 경로 자동 설정 기술 증가 |

| 엣지 컴퓨팅 | 지역 단위 IP 분산 | IP 구조가 중앙 집중형에서 엣지 분산형으로 이동하며, 엣지 라우팅 및 DNS 의 중요성 확대 |

11. 하위 주제로 추가적으로 학습해야 할 내용

| 카테고리 | 주제 | 설명 |

|---|---|---|

| IP 구조 | IPv4 vs IPv6 | 주소체계, 헤더 구조, 동작 방식의 차이점 학습 필요 |

| 라우팅 프로토콜 | OSPF, BGP | IP 라우팅을 구성하는 주요 프로토콜의 작동 원리 이해 |

| NAT 기술 | Static NAT, PAT | 다양한 NAT 기법의 사용 목적과 동작 방식 이해 |

| 보안 | IPsec, VPN | IP 계층에서의 보안 통신 구현 방식 학습 |

| 주소 할당 | DHCP, SLAAC | 자동 IP 할당 메커니즘 이해 및 구성 실습 |

12. 추가적으로 알아야 하거나 학습해야 할 내용

| 관련 분야 | 주제 | 설명 |

|---|---|---|

| 네트워크 인프라 | SDN, NFV | IP 네트워크를 가상화하고 소프트웨어 기반으로 관리하는 기술 |

| 보안 | Zero Trust, BCP38 | IP 기반 보안을 강화하는 최신 보안 아키텍처 및 필터링 기법 |

| 운영 자동화 | IPAM, Ansible Networking | 대규모 IP 주소 할당 자동화 및 인프라 코드로 관리 |

| 클라우드 | VPC, Subnetting | 클라우드 환경에서의 IP 분할, 접근 제어 방식 이해 |

| 테스트 및 진단 | ping, traceroute, mtr | IP 네트워크 연결 진단 및 라우팅 분석 도구 활용법 |

용어 정리

| 용어 | 설명 |

|---|---|

| BCP38 | IP 스푸핑 방지를 위한 패킷 필터링 베스트 프랙티스 |

| IPAM (IP Address Management) | 대규모 네트워크에서 IP 주소 체계를 자동으로 관리하는 시스템 |

| Anycast | 여러 서버가 동일 IP 를 가지고, 최단 거리의 서버로 연결되도록 하는 기술 |

| SLAAC | IPv6 환경에서 장치가 자동으로 IP 주소를 설정하는 방식 |

| Zero Trust Architecture | 네트워크 내·외부를 불문하고 모든 접근을 검증하는 보안 모델 |

참고 및 출처

이제 IP(Internet Protocol) 에 대한 핵심 이론부터 실무적 고려사항, 최신 동향, 미래 전망까지 전반적으로 정리되었습니다.

IP (Internet Protocol) 에 대해 체계적으로 조사해드리겠습니다.

이제 수집한 정보를 바탕으로 IP (Internet Protocol) 에 대한 체계적인 분석을 작성하겠습니다.

IP (Internet Protocol) 종합 분석

1. 주제 분류 검토

주어진 분류 “Computer Science and Engineering” > “Networking Knowledge” > “Network Protocol” > “Network Layer Protocols” 은 적절합니다. IP 는 OSI 7 계층 모델의 네트워크 계층 (Layer 3) 에 해당하며, TCP/IP 모델의 인터넷 계층에서 작동하는 핵심 프로토콜입니다.

2. 요약 설명 (200 자 내외)

인터넷 프로토콜 (IP) 은 네트워크 간 데이터 패킷을 전송하기 위한 핵심 통신 규약으로서, 각 장치에 고유한 주소를 할당하여 데이터의 출발지와 목적지를 식별하고 라우팅을 담당합니다. IPv4 와 IPv6 두 버전이 현재 병행 사용되고 있으며, 인터넷의 기반 기술로서 전 세계 네트워크 연결을 가능하게 합니다.

3. 전체 개요 (250 자 내외)

IP 는 1970 년대 미국 국방부 주도로 개발된 네트워크 계층 프로토콜로서, 패킷 교환 방식을 통해 서로 다른 네트워크 간 데이터 전송을 담당합니다. 연결 지향성이 없는 비신뢰성 전송을 특징으로 하며, 32 비트 주소 체계의 IPv4 와 128 비트 주소 체계의 IPv6 로 구분됩니다. 주소 할당, 패킷 포맷팅, 라우팅 기능을 수행하며 TCP, UDP 등 상위 계층 프로토콜과 결합하여 인터넷 전체의 통신 기반을 제공합니다.

제 1 부: 핵심 개념 및 기본 원리

핵심 개념

1. 패킷 (Packet)

- 네트워크를 통해 전송되는 데이터의 기본 단위

- 헤더 (Header) 와 페이로드 (Payload) 로 구성

- 헤더에는 출발지/목적지 IP 주소, 프로토콜 정보 등 포함

2. IP 주소 (IP Address)

- 네트워크에 연결된 각 장치의 고유 식별자

- 네트워크 인터페이스 식별과 위치 주소 지정 역할

- IPv4(32 비트) 와 IPv6(128 비트) 두 가지 버전

3. 라우팅 (Routing)

- 패킷이 목적지까지 도달하기 위한 최적 경로 결정 과정

- 라우터 간 라우팅 프로토콜을 통한 경로 정보 교환

4. 캡슐화 (Encapsulation)

- 상위 계층 데이터를 IP 헤더로 감싸는 과정

- 계층별 헤더 추가를 통한 프로토콜 스택 구현

배경

IP 는 1974 년 빈트 서프 (Vint Cerf) 와 밥 칸 (Bob Kahn) 이 ARPANET 을 위해 개발한 인터네트워킹 프로토콜에서 시작되었습니다. 초기에는 전송 제어 프로그램 (Transmission Control Program) 의 일부였으나, 후에 TCP 와 IP 로 분리되어 현재의 TCP/IP 모델을 형성했습니다.

1981 년 IPv4 가 RFC 791 로 표준화되었고, 1990 년대 IPv4 주소 고갈 문제에 대응하여 IPv6 가 개발되었습니다. 현재는 두 버전이 공존하며 운영되고 있습니다.

목적 및 필요성

1. 상호 운용성 (Interoperability)

- 서로 다른 네트워크 기술 간 통신 가능

- 하드웨어와 소프트웨어 플랫폼에 독립적

2. 확장성 (Scalability)

- 글로벌 규모의 네트워크 연결 지원

- 새로운 네트워크 추가 시 기존 구조 변경 최소화

3. 단순성 (Simplicity)

- 최소한의 기능으로 효율적 데이터 전송

- 복잡성을 상위/하위 계층에 위임

주요 기능 및 역할

1. 주소 지정 (Addressing)

- 네트워크 장치에 고유 IP 주소 할당

- 계층적 주소 구조를 통한 효율적 관리

2. 패킷 포맷팅 (Packet Formatting)

- 상위 계층 데이터를 IP 데이터그램으로 변환

- 전송에 필요한 제어 정보 추가

3. 라우팅 (Routing)

- 최적 경로 결정 및 패킷 전달

- 동적 경로 선택을 통한 네트워크 장애 대응

4. 분할 및 재조립 (Fragmentation & Reassembly)

- 큰 데이터를 전송 가능한 크기로 분할

- 목적지에서 원본 데이터로 재조립

제 2 부: 구조 및 아키텍처

구조 및 아키텍처

필수 구성요소

1. IP 헤더 (IP Header)

- 버전 (Version): IP 버전 식별 (4 비트)

- 헤더 길이 (Header Length): IP 헤더 크기 (4 비트)

- 서비스 타입 (Type of Service): QoS 및 우선순위 (8 비트)

- 전체 길이 (Total Length): IP 데이터그램 전체 크기 (16 비트)

- 식별자 (Identification): 분할된 패킷 식별 (16 비트)

- 플래그 (Flags): 분할 제어 정보 (3 비트)

- 분할 오프셋 (Fragment Offset): 분할된 데이터 위치 (13 비트)

- 생존 시간 (Time to Live): 패킷 최대 홉 수 (8 비트)

- 프로토콜 (Protocol): 상위 계층 프로토콜 식별 (8 비트)

- 헤더 체크섬 (Header Checksum): 헤더 오류 검출 (16 비트)

- 출발지 주소 (Source Address): 송신자 IP 주소 (32 비트)

- 목적지 주소 (Destination Address): 수신자 IP 주소 (32 비트)

2. 라우팅 테이블 (Routing Table)

- 목적지 네트워크 정보

- 다음 홉 (Next Hop) 라우터 주소

- 네트워크 인터페이스 정보

- 메트릭 (Metric) 및 우선순위

3. ARP (Address Resolution Protocol)

- IP 주소를 MAC 주소로 변환

- 로컬 네트워크 내 통신 지원

선택 구성요소

1. ICMP (Internet Control Message Protocol)

- 오류 보고 및 진단 기능

- Ping, Traceroute 등 네트워크 도구 지원

2. IGMP (Internet Group Management Protocol)

- 멀티캐스트 그룹 관리

- IPv4 전용 프로토콜

3. IPSec (IP Security)

- 암호화 및 인증 기능

- VPN 구현을 위한 보안 확장

주요 원리 및 작동 원리

작동 순서:

- 상위 계층에서 데이터 수신

- IP 헤더 생성 및 캡슐화

- 라우팅 테이블 조회

- 다음 홉 결정

- 하위 계층으로 전달

- 중간 라우터에서 반복

- 목적지에서 헤더 제거 후 상위 계층으로 전달

제 3 부: 구현 기법 및 응용

구현 기법

1. 클래스 기반 주소 지정 (Classful Addressing)

- 정의: IPv4 주소를 클래스 A, B, C 로 구분하는 전통적 방식

- 구성: 네트워크/호스트 부분을 고정 비율로 분할

- 목적: 초기 인터넷의 단순한 주소 관리

- 예시: 클래스 A (128 개 네트워크, 각 1677 만 호스트)

2. 서브네팅 (Subnetting)

- 정의: 하나의 네트워크를 여러 서브네트워크로 분할

- 구성: 서브넷 마스크를 통한 네트워크/호스트 경계 조정

- 목적: 주소 공간 효율적 활용 및 네트워크 관리 개선

- 예시: 192.168.1.0/24 를 192.168.1.0/26, 192.168.1.64/26 으로 분할

3. CIDR (Classless Inter-Domain Routing)

- 정의: 클래스 개념을 없애고 가변 길이 서브넷 마스크 사용

- 구성: 프리픽스 길이를 통한 유연한 주소 할당

- 목적: 라우팅 테이블 크기 축소 및 주소 공간 절약

- 예시: 여러 연속된 /24 네트워크를 하나의 /20 으로 집약

4. NAT (Network Address Translation)

- 정의: 사설 IP 주소를 공인 IP 주소로 변환하는 기술

- 구성: 내부 네트워크와 외부 인터넷 간 주소 변환 테이블

- 목적: IPv4 주소 부족 문제 해결 및 보안 강화

- 예시: 여러 내부 장치가 하나의 공인 IP 를 공유

장점과 단점

| 구분 | 항목 | 설명 |

|---|---|---|

| ✅ 장점 | 단순성 | 최소한의 기능으로 효율적 동작 |

| 확장성 | 글로벌 규모 네트워크 지원 | |

| 상호 운용성 | 다양한 하드웨어/소프트웨어 플랫폼 지원 | |

| 유연성 | 다양한 상위 프로토콜 지원 | |

| ⚠ 단점 | 비신뢰성 | 패킷 손실, 중복, 순서 바뀜 가능 |

| 보안 취약성 | 기본적인 보안 기능 부재 | |

| 주소 부족 (IPv4) | 32 비트 주소로 인한 제한 | |

| 복잡한 네트워크 관리 | NAT, 방화벽 등 추가 기술 필요 |

도전 과제

1. IPv4 주소 고갈

- 설명: 43 억 개 주소 한계로 인한 부족 현상

- 해결책: IPv6 도입, NAT 활용, 주소 재할당 최적화

2. 보안 취약성

- 설명: IP 스푸핑, 패킷 스니핑 등 보안 위협

- 해결책: IPSec 도입, 방화벽 구축, 암호화 통신

3. QoS (Quality of Service) 한계

- 설명: 기본 IP 의 Best-effort 전송 방식

- 해결책: DiffServ, IntServ 등 QoS 확장 기술

4. 모바일 지원 부족

- 설명: 고정 주소 기반으로 인한 이동성 제한

- 해결책: Mobile IP, IPv6 이동성 지원

분류에 따른 종류 및 유형

| 분류 기준 | 유형 | 특징 | 예시 |

|---|---|---|---|

| 버전 | IPv4 | 32 비트 주소, 43 억 개 주소 공간 | 192.168.1.1 |

| IPv6 | 128 비트 주소, 무제한 주소 공간 | 2001:db8::1 | |

| 주소 범위 | 공인 주소 | 인터넷에서 라우팅 가능 | 8.8.8.8 |

| 사설 주소 | 내부 네트워크 전용 | 192.168.0.0/16 | |

| 전송 방식 | 유니캐스트 | 1:1 통신 | 일반적인 웹 브라우징 |

| 멀티캐스트 | 1:N 통신 | IPTV 스트리밍 | |

| 브로드캐스트 | 1: 전체 통신 (IPv4 만) | DHCP 요청 | |

| 애니캐스트 | 1: 최근접 통신 (IPv6) | DNS 서버 접근 |

제 4 부: 실무 응용 및 최적화

실무 적용 예시

| 적용 분야 | 사용 사례 | 구현 방식 | 핵심 기술 |

|---|---|---|---|

| 웹 서비스 | HTTP/HTTPS 통신 | TCP over IP | DNS, Load Balancer |

| 클라우드 컴퓨팅 | 가상 서버 간 통신 | VPC, 서브넷 설계 | SDN, NFV |

| IoT 네트워크 | 센서 데이터 수집 | 경량화된 IP 스택 | 6LoWPAN, IPv6 |

| 기업 네트워크 | 사내 시스템 연결 | VLAN, VPN 구축 | MPLS, SD-WAN |

| 모바일 통신 | 스마트폰 인터넷 접속 | Mobile IP, 핸드오버 | LTE, 5G |

활용 사례

시나리오: 글로벌 전자상거래 플랫폼 구축

상황 설정: 대형 전자상거래 기업이 전 세계 고객을 대상으로 서비스를 제공하기 위한 네트워크 인프라 구축

시스템 구성:

활용 사례 Workflow:

- 사용자 접속: IPv4/IPv6 듀얼스택을 통한 다양한 클라이언트 지원

- CDN 라우팅: Anycast IP 를 활용한 최근접 서버 연결

- 로드 밸런싱: BGP 기반 트래픽 분산으로 부하 분산

- 내부 통신: 사설 IP 대역을 통한 보안 강화

- 데이터베이스: 클러스터 IP 를 통한 고가용성 구현

IP 의 역할:

- 글로벌 사용자 접근성 제공

- 효율적인 트래픽 라우팅

- 내부 네트워크 보안 및 격리

- 서비스 확장성 지원

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 구분 | 고려사항 | 권장사항 |

|---|---|---|

| 주소 설계 | 확장성 있는 주소 체계 구축 | CIDR 기반 계층적 주소 할당 |

| 보안 | IP 스푸핑 방지 | IPSec, 방화벽 구축 |

| 성능 | 라우팅 최적화 | BGP 정책 조정, CDN 활용 |

| 가용성 | 단일 장애점 제거 | 다중 경로, 백업 라우터 구성 |

| 관리 | 체계적인 IP 주소 관리 | IPAM 도구 활용 |

| 호환성 | IPv4/IPv6 병행 운영 | 듀얼스택 구현 |

최적화하기 위한 고려사항 및 주의할 점

| 구분 | 최적화 방안 | 권장사항 |

|---|---|---|

| 대역폭 | 효율적인 패킷 크기 관리 | MTU 최적화, 분할 최소화 |

| 지연시간 | 라우팅 경로 단축 | 피어링, 직접 연결 증대 |

| 처리량 | 병렬 처리 및 로드 밸런싱 | ECMP, 트래픽 엔지니어링 |

| 캐싱 | DNS 캐싱 최적화 | TTL 조정, 계층적 DNS 구조 |

| 압축 | 헤더 압축 기술 활용 | IPv6 헤더 단순화 활용 |

| 모니터링 | 성능 지표 실시간 추적 | SNMP, NetFlow 기반 모니터링 |

2025 년 기준 최신 동향

| 주제 | 항목 | 설명 |

|---|---|---|

| IPv6 채택 가속화 | 글로벌 채택률 | 38% 달성, 미국 50% 초과 |

| IoT 확산 영향 | 127 억 개 장치로 증가 예상 (2030 년) | |

| AI/ML 네트워킹 | AIOps 도입 | 네트워크 자동화 및 최적화 |

| 트래픽 예측 | 머신러닝 기반 라우팅 최적화 | |

| 5G 통신 | 초저지연 요구사항 | 1ms 이하 지연시간 목표 |

| 네트워크 슬라이싱 | 용도별 가상 네트워크 분할 | |

| 보안 강화 | 제로 트러스트 | 모든 트래픽 검증 및 암호화 |

| QUIC 프로토콜 | HTTP/3 기반 성능 및 보안 개선 |

주제와 관련하여 주목할 내용

| 주제 | 항목 | 설명 |

|---|---|---|

| 신기술 융합 | SD-WAN | 소프트웨어 정의 광역 네트워크 |

| SASE | 보안과 네트워킹 통합 솔루션 | |

| 엣지 컴퓨팅 | 분산 처리 | 지연시간 최소화를 위한 로컬 처리 |

| CDN 진화 | 400GbE 포트 증가 | |

| 양자 네트워킹 | 양자 통신 | 차세대 보안 통신 기술 연구 |

| 양자 암호화 | 해독 불가능한 통신 보안 | |

| 블록체인 | 분산 네트워크 | P2P 기반 네트워크 구조 |

| 신뢰성 향상 | 중앙 집중식 제어 탈피 |

앞으로의 전망

| 주제 | 항목 | 설명 |

|---|---|---|

| IPv6 완전 전환 | 2030 년대 목표 | IPv4 의존성 완전 탈피 |

| 레거시 시스템 | 듀얼스택 운영 지속 | |

| 자율 네트워크 | AI 기반 운영 | 인간 개입 최소화 |

| 자가 치유 | 장애 자동 복구 | |

| 6G 통신 | 2030 년 상용화 | 테라비트급 전송 속도 |

| 홀로그램 통신 | 3D 실시간 통신 | |

| 우주 인터넷 | 위성 네트워크 | 글로벌 커버리지 확대 |

| 행성 간 통신 | 지연 내성 네트워킹 |

추가 학습 내용 (하위 주제)

| 카테고리 | 주제 | 설명 |

|---|---|---|

| 라우팅 프로토콜 | BGP, OSPF, RIP | 동적 라우팅 알고리즘 |

| 보안 확장 | IPSec, VPN | IP 계층 보안 강화 |

| QoS 기술 | DiffServ, IntServ | 서비스 품질 보장 |

| 멀티캐스트 | IGMP, PIM | 그룹 통신 최적화 |

| 이동성 지원 | Mobile IP, HIP | 네트워크 이동성 관리 |

관련 분야 추가 학습 내용

| 카테고리 | 주제 | 설명 |

|---|---|---|

| 네트워크 보안 | 방화벽, IDS/IPS | 네트워크 보안 시스템 |

| 클라우드 네트워킹 | VPC, Load Balancer | 클라우드 환경 네트워킹 |

| SDN/NFV | OpenFlow, 가상화 | 소프트웨어 정의 네트워킹 |

| 네트워크 관리 | SNMP, NetFlow | 네트워크 모니터링 및 관리 |

| 성능 최적화 | 트래픽 엔지니어링 | 네트워크 성능 향상 기법 |

용어 정리

| 용어 | 설명 |

|---|---|

| 데이터그램 (Datagram) | IP 네트워크에서 전송되는 독립적인 데이터 패킷 |

| 홉 (Hop) | 패킷이 목적지까지 가는 도중 거치는 라우터 수 |

| MTU (Maximum Transmission Unit) | 네트워크에서 전송 가능한 최대 패킷 크기 |

| 서브넷 마스크 (Subnet Mask) | 네트워크와 호스트 부분을 구분하는 32 비트 값 |

| 게이트웨이 (Gateway) | 서로 다른 네트워크를 연결하는 장치 |

| DHCP (Dynamic Host Configuration Protocol) | IP 주소를 자동으로 할당하는 프로토콜 |

| DNS (Domain Name System) | 도메인 이름을 IP 주소로 변환하는 시스템 |

| 패킷 드롭 (Packet Drop) | 네트워크 혼잡이나 오류로 인한 패킷 손실 |

참고 및 출처

- 5 Computer Networking Trends for 2025 and Beyond

- 5 hot network trends for 2025 | Network World

- Internet Protocol Version 6 (IPv6) Market Analysis 2025-2030

- TCP/IP Model | GeeksforGeeks

- Internet Protocol - Wikipedia

- What is TCP/IP in Networking? | Fortinet

- 7 TCP/IP vulnerabilities and how to prevent them | TechTarget