Domain Name System

DNS(Domain Name System) 는 인터넷의 전화번호부와 같은 역할을 한다. 사람이 읽고 이해할 수 있는 도메인 이름 (예: <www.example.com>) 을 컴퓨터가 이해할 수 있는 IP 주소 (예: 192.0.2.1) 로 변환해주는 시스템이다. 이 변환 과정은 사용자가 인터넷에서 웹사이트나 API 에 접근할 때 필수적인 단계이다.

DNS 의 작동 방식

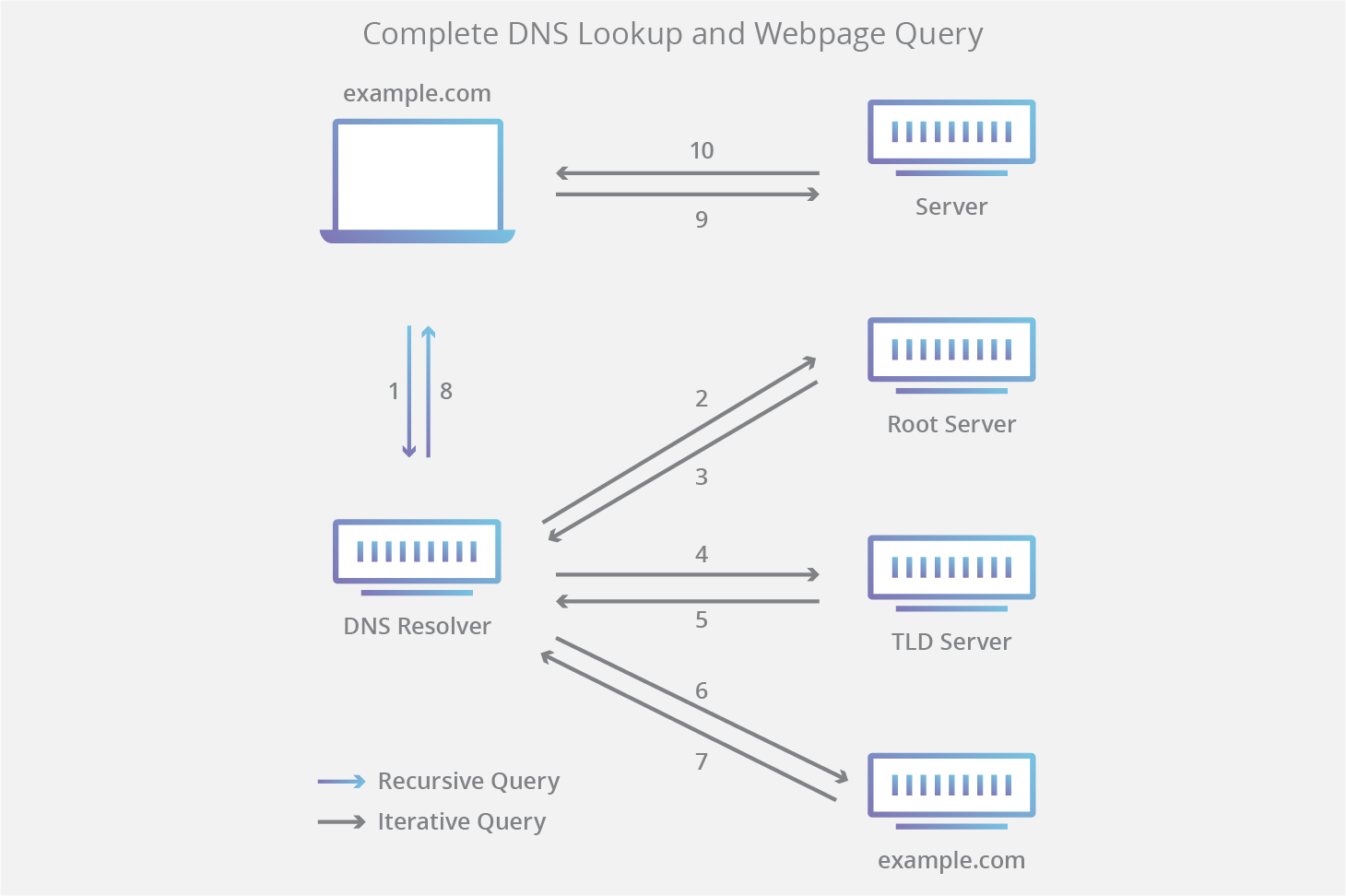

DNS 변환 과정은 여러 단계로 이루어지는 분산 시스템이다.

이 과정을 “DNS 조회 " 또는 “DNS 해석 " 이라고 부른다.

DNS 조회 과정

- 사용자 입력: 사용자가 브라우저에 도메인 이름 (api.example.com) 을 입력한다.

- 로컬 DNS 캐시 확인: 브라우저와 운영체제는 먼저 자체 캐시를 확인하여 최근에 방문한 도메인의 IP 주소를 찾는다.

- 리커시브 DNS 서버 질의: 캐시에서 찾지 못하면, 요청은 일반적으로 ISP(인터넷 서비스 제공업체) 가 제공하는 리커시브 DNS 서버로 전달된다.

- 루트 DNS 서버 질의: 리커시브 서버는 전 세계에 분산된 루트 DNS 서버에 질의한다. 루트 서버는 최상위 도메인 (TLD) 서버의 위치를 알려준다.

- TLD DNS 서버 질의: 리커시브 서버는 TLD 서버 (예:.com,.org,.net) 에 질의하여 해당 도메인의 권한 있는 네임서버의 위치를 알아낸다.

- 권한 있는 네임서버 질의: 리커시브 서버는 권한 있는 네임서버에 도메인 이름에 대한 IP 주소를 요청한다.

- 응답 반환: IP 주소는 리커시브 서버를 통해 사용자의 컴퓨터로 반환된다. 이 정보는 일정 기간 동안 캐시된다.

- 연결 설정: 브라우저는 이제 해당 IP 주소를 사용하여 웹 서버 또는 API 서버에 연결한다.

DNS 데이터 구조

DNS 는 계층적 분산 데이터베이스로 구성되어 있다.

도메인 이름은 점 (.) 으로 구분된 계층적 구조를 가진다:

| |

이 이름은 다음과 같이 해석된다:

com: 최상위 도메인 (TLD)example: 두 번째 수준 도메인service: 서브도메인api: 서브 - 서브도메인

이러한 계층 구조는 DNS 가 전 세계적으로 분산되어 있으면서도 효율적으로 작동할 수 있게 해준다.

API 디자인에서 DNS 의 중요성

DNS 는 API 디자인 및 아키텍처에서 여러 중요한 역할을 한다:

API 엔드포인트 접근성

DNS 는 사용자가 API 엔드포인트에 쉽게 접근할 수 있게 해준다. 기억하기 쉬운 도메인 이름 (api.example.com) 을 사용하면 개발자가 API 를 더 쉽게 사용할 수 있다.API 버전 관리

DNS 를 활용하여 API 버전을 관리할 수 있다:또는 서브도메인을 사용할 수도 있다:

이는 버전별로 다른 인프라나 서버로 트래픽을 라우팅할 수 있게 해준다.

지리적 로드 밸런싱

지리적으로 분산된 API 서버를 DNS 를 통해 관리할 수 있다. GeoDNS 를 사용하면 사용자의 위치에 따라 가장 가까운 API 서버로 라우팅할 수 있다.

블루 - 그린 배포

DNS 를 사용하여 API 의 새 버전을 무중단으로 배포할 수 있다. CNAME 레코드나 A 레코드를 변경하여 트래픽을 새 서버로 전환할 수 있다.서비스 디스커버리

DNS SRV 레코드는 마이크로서비스 환경에서 서비스 디스커버리에 사용될 수 있다.클라이언트는 이 정보를 사용하여 사용 가능한 API 서버를 찾고 우선순위에 따라 연결할 수 있다.

API 개발자를 위한 DNS 고려사항

DNS 전파 시간 (TTL)

DNS 레코드에는 TTL(Time To Live) 이라는 값이 있다.

이 값은 DNS 정보가 캐시에 얼마나 오래 저장될지를 결정한다.1api.example.com. 3600 IN A 192.0.2.1이 예에서 TTL 은 3600 초 (1 시간) 이다. API 인프라를 변경할 계획이 있다면, 먼저 TTL 을 낮게 설정하여 변경사항이 더 빨리 전파되게 할 수 있다.

DNS 장애 대비

DNS 는 API 의 가용성에 중요한 요소이다. DNS 장애가 발생하면 사용자는 API 에 접근할 수 없게 된다. 따라서 다음과 같은 대비책이 필요하다:- 다중 DNS 제공업체 사용: 주 DNS 서비스와 백업 DNS 서비스를 구성한다.

- 보조 네임서버 설정: 도메인에 대해 여러 권한 있는 네임서버를 구성한다.

- DNS 모니터링: DNS 해석 시간과 가용성을 모니터링한다.

DNS 기반 보안

DNS 는 API 보안에도 중요한 역할을 한다:DNSSEC (DNS Security Extensions)

DNSSEC 는 DNS 응답의 신뢰성을 보장하는 일련의 확장 기능이다. 이는 DNS 스푸핑이나 캐시 오염과 같은 공격을 방지하는 데 도움이 된다.1example.com. IN DNSKEY 256 3 8 AwEAAb...DNS over HTTPS (DoH) 및 DNS over TLS (DoT)

이 프로토콜들은 DNS 쿼리를 암호화하여 프라이버시와 보안을 강화한다. API 클라이언트는 이러한 보안 DNS 프로토콜을 사용하여 DNS 데이터의 무결성을 보호할 수 있다.

DNS 기반 로드 밸런싱

DNS 는 API 부하 분산을 위한 여러 방법을 제공한다:

라운드 로빈 DNS

여러 IP 주소를 동일한 도메인 이름에 할당하면, DNS 서버는 이 주소들을 번갈아가며 제공한다. 이는 간단한 부하 분산 방법이다.가중치 기반 DNS

일부 DNS 제공업체는 가중치 기반 라우팅을 지원한다. 이를 통해 특정 서버로 더 많은 트래픽을 보낼 수 있다.상태 확인 기반 DNS

상태 확인과 함께 DNS 를 사용하면, 정상 작동하는 서버로만 트래픽을 라우팅할 수 있다. 비정상 서버는 DNS 결과에서 자동으로 제외된다.

DNS 문제 해결 방법

API 개발 중 DNS 관련 문제가 발생할 수 있다.

다음은 일반적인 문제 해결 툴과 기법이다:

DNS 조회 도구

Dig (Domain Information Groper)

UNIX/Linux 시스템에서 사용할 수 있는 강력한 DNS 조회 도구.Nslookup

Windows 와 UNIX/Linux 모두에서 사용할 수 있는 도구.Host

간단한 DNS 조회 도구.1host api.example.com온라인 DNS 조회 도구

- MxToolbox (https://mxtoolbox.com/DNSLookup.aspx)

- DNSChecker (https://dnschecker.org/)

- WhatsMyDNS (https://www.whatsmydns.net/)

일반적인 DNS 문제와 해결책

DNS 전파 지연

문제: DNS 변경사항이 전파되는 데 시간이 걸린다.

해결책: TTL 을 낮게 설정하고, 변경 전에 미리 설정하여 전파 시간을 단축한다.CNAME 설정 오류

문제: CNAME 레코드가 존재하는 위치에 다른 레코드가 있을 수 없다.

해결책: CNAME 과 충돌하는 다른 레코드를 제거하거나, CNAME 대신 A 레코드를 사용한다.음수 캐싱

문제: DNS 오류나 " 존재하지 않음 " 응답도 캐싱된다.

해결책: 네거티브 TTL 을 낮게 설정하고, 클라이언트에게 DNS 캐시를 지우도록 안내한다.DNS 조작 (DNS Poisoning)

문제: 악성 DNS 정보가 캐시에 저장된다.

해결책: DNSSEC 를 구현하고 신뢰할 수 있는 DNS 제공업체를 사용한다.

API 설계에서 DNS 모범 사례

명확한 도메인 구조 설계

API 를 위한 도메인 구조를 신중하게 계획한다:적절한 TTL 관리

- 일반 상황: 1 시간 (3600 초) 에서 24 시간 (86400 초) 사이의 TTL 사용

- 배포 계획 시: 배포 전 TTL 을 5 분 (300 초) 또는 그 이하로 감소

- 배포 후: 모든 것이 안정적으로 작동하면 TTL 을 정상 값으로 복원

DNS 장애 대비 클라이언트 구현

API 클라이언트가 DNS 장애에 대응할 수 있도록 설계:- DNS 캐싱: 클라이언트가 이전 DNS 결과를 캐시하도록 구현

- 다중 엔드포인트: 백업 API 엔드포인트 제공

- 지수 백오프 재시도: DNS 조회 실패 시 재시도 간격을 늘려가며 시도

API 게이트웨이와 DNS 통합

API 게이트웨이를 DNS 와 통합하여 라우팅을 단순화:- 단일 진입점: 모든 API 트래픽을 api.example.com 으로 라우팅

- 백엔드 라우팅: API 게이트웨이가 내부적으로 적절한 마이크로서비스로 라우팅

- 인증 및 제한: 게이트웨이 수준에서 인증 및 속도 제한 구현

실제 사례 연구: DNS 를 활용한 API 아키텍처

글로벌 결제 API 사례

글로벌 결제 API 는 다음과 같은 DNS 구조를 사용할 수 있다:

| |

이 구조는 다음과 같은 이점을 제공한다:

- 사용자에게 가장 가까운 API 엔드포인트로 라우팅

- 리전별 장애 격리

- 단일 엔드포인트를 통한 간소화된 개발자 경험

마이크로서비스 아키텍처의 DNS

마이크로서비스 환경에서 DNS 는 서비스 디스커버리의 중요한 부분이다:

| |

이 구조는 다음과 같은 이점을 제공한다:

- 서비스 위치 추상화

- 포트 및 프로토콜 정보 제공

- 우선순위 및 가중치 기반 라우팅 지원

용어 정리

| 용어 | 설명 |

|---|---|

참고 및 출처

1. 주제의 분류 적절성

“DNS(Domain Name System, 도메인 이름 시스템)” 는 도메인 이름 해석, 네트워크 인프라, 트래픽 라우팅 등 웹 인프라의 핵심 역할을 담당하므로 “Computer Science and Engineering > Backend Development > Web Infrastructure” 분류가 매우 적합합니다. DNS 는 모든 인터넷 서비스의 기반이 되는 필수 인프라입니다 [4][5][6][20].

2. 200 자 내외 요약

DNS 는 사람이 읽을 수 있는 도메인 이름을 컴퓨터가 이해할 수 있는 IP 주소로 변환하는 분산형 데이터베이스 시스템입니다. 계층적 구조와 캐싱, 다양한 레코드 타입, 보안 기능을 통해 인터넷 서비스의 접근성과 성능, 안정성을 보장하며, 웹 인프라의 필수 요소로 작동합니다 [4][5][6][20].

3. 250 자 내외 개요

DNS(Domain Name System) 는 인터넷에서 도메인 이름을 IP 주소로 변환해주는 분산형 네트워크 시스템으로, 사용자는 복잡한 숫자 대신 기억하기 쉬운 도메인 이름으로 웹사이트에 접근할 수 있습니다. DNS 는 계층적 구조 (루트, TLD, 권한 네임서버), 다양한 레코드 타입, 캐싱, 보안 확장 (DNSSEC) 등으로 구성되어 있고, 웹 트래픽 라우팅, 서비스 가용성, 부하 분산, 보안 등 현대 웹 인프라의 핵심 역할을 수행합니다 [4][5][6][20].

핵심 개념

- 정의: DNS 는 도메인 이름을 IP 주소로 변환해주는 인터넷의 분산형 전화번호부 역할을 하는 시스템 [4][5][6][20].

- 주요 역할: 도메인 이름 해석, 도메인 등록 및 관리, 트래픽 라우팅, 네트워크 서비스 지원 [5][20].

- 구성: 계층적 네임서버 구조 (루트, TLD, 권한 네임서버), 다양한 레코드 (A, AAAA, MX, CNAME 등), 캐싱, TTL, 보안 확장 (DNSSEC)[5][12][20].

- 실무 적용: 웹사이트 접근, 이메일 송수신, CDN(Content Delivery Network) 라우팅, 부하 분산 등 [5][9][13].

목적 및 필요성

- 사용자가 기억하기 쉬운 도메인 이름으로 웹·서비스 접근 가능

- 네트워크 트래픽 라우팅 및 부하 분산 지원

- 서비스 가용성, 확장성, 보안성 확보 [5][6][13]

주요 기능 및 역할

- 도메인 이름 해석: 도메인→IP 주소 변환

- 도메인 등록/관리: 고유 식별자 관리, 충돌 방지

- 계층적 구조: 루트, TLD, 2 차 도메인 등 단계별 관리

- 캐싱: 반복 요청 시 빠른 응답 제공

- 다양한 레코드 관리: A, AAAA, MX, CNAME, TXT, NS 등 [12][20]

특징

- 분산 데이터베이스: 전 세계에 분산된 서버로 구성

- 계층적 구조: 루트→TLD→권한 네임서버

- 캐싱: 성능 최적화, TTL 기반 만료

- 다양성: 여러 레코드 타입 지원, 다양한 서비스와 연동 [5][7][20]

핵심 원칙

- 고가용성: 분산 및 이중화로 장애 대응

- 확장성: 글로벌 서비스 대응

- 일관성: 레코드 무결성 및 동기화

- 보안성: DNSSEC, SPF, DKIM 등 인증/위조 방지 [5][12]

주요 원리 및 작동 원리

- 사용자가 도메인 입력 → 로컬 DNS 캐시 확인

- 캐시에 없으면 리졸버 (Resolver) 가 루트 네임서버에 질의

- 루트 네임서버가 TLD 네임서버 주소 반환

- TLD 네임서버가 권한 네임서버 주소 반환

- 권한 네임서버가 최종 IP 주소 반환

- 응답 결과를 캐싱하여 다음 요청에 활용 [2][3][5][11]

다이어그램

구조 및 아키텍처

- 구성 요소

- 클라이언트 (사용자)

- 리졸버 (DNS Resolver)

- 루트 네임서버

- TLD 네임서버

- 권한 네임서버 (Authoritative Name Server)

- 캐시 서버

- 다양한 레코드 (A, AAAA, CNAME, MX, NS 등)[5][10][12]

아키텍처 다이어그램

구현 기법

| 구현 기법 | 정의 | 구성 | 목적 | 실제 예시 |

|---|---|---|---|---|

| 계층적 네임서버 | 루트→TLD→권한 네임서버 구조 | 각 계층별 네임서버 | 분산, 확장, 장애 대응 | 글로벌 DNS 인프라 |

| 캐싱 | 질의 결과 임시 저장 | TTL, 캐시 서버 | 성능 최적화 | Local DNS, ISP DNS |

| 라운드로빈 DNS | 여러 IP 로 트래픽 분산 | A 레코드 여러 개 | 부하 분산 | 대규모 서비스 |

| CDN 연동 | 위치 기반 최적 서버 반환 | EDNS, 지리정보 | 응답 속도 최적화 | Cloudflare, Akamai |

| DNSSEC | 응답 위조 방지 | 디지털 서명 | 보안 강화 | 주요 금융, 공공기관 DNS |

장점과 단점

| 구분 | 항목 | 설명 |

|---|---|---|

| ✅ 장점 | 접근성 | 도메인 기반 쉬운 접근 |

| 성능 | 캐싱, 분산 구조로 빠른 응답 | |

| 확장성 | 글로벌 서비스 대응 | |

| 유연성 | 다양한 레코드, 서비스 연동 | |

| ⚠ 단점 | 보안 위협 | DNS 스푸핑, 하이재킹 등 |

| 일관성 | 캐시 만료 전 정보 변경 반영 지연 | |

| 복잡성 | 구조 및 설정 관리 복잡 | |

| 장애 영향 | 루트/TLD 장애 시 전체 영향 |

도전 과제

- DNS 스푸핑, DDoS 등 보안 위협 대응 [5][17][18]

- TTL 설정 최적화 및 캐시 일관성 유지 [9][12][13]

- 글로벌 트래픽 부하 분산 및 장애 복원력 강화 [13]

- 레코드 무결성 및 실시간 동기화 [12]

분류에 따른 종류 및 유형

| 분류 기준 | 종류/유형 | 설명 |

|---|---|---|

| 서버 역할 | 권한 네임서버 | 도메인 최종 정보 제공 |

| 리졸버 (Resolver) | 질의 중계 및 캐싱 | |

| 캐시 서버 | 질의 결과 임시 저장 | |

| 레코드 타입 | A, AAAA, CNAME, MX, TXT, NS, PTR 등 | 다양한 서비스 지원 |

| 구현 방식 | 퍼블릭 DNS | Google DNS, Cloudflare 등 |

| 프라이빗 DNS | 사내 네트워크용 | |

| 관리형 DNS | AWS Route53, Azure DNS 등 |

실무 적용 예시

| 적용 분야 | 시스템/기술 | 적용 방식 | 효과 |

|---|---|---|---|

| 웹 서비스 | AWS Route 53, Cloudflare | 도메인→IP 매핑, CDN 연동 | 빠른 접근, 부하 분산 |

| 이메일 | MX 레코드 | 메일 서버 지정 | 안정적 이메일 송수신 |

| CDN | EDNS, 지리정보 | 위치 기반 서버 반환 | 최적 응답, 대기시간 단축 |

| 부하 분산 | 라운드로빈 DNS | 여러 IP 분산 | 서버 과부하 방지 |

활용 사례

상황 시나리오: 글로벌 이커머스 사이트의 DNS 기반 트래픽 분산

- 시스템 구성:

- [Client]

- [Local Resolver]

- [퍼블릭 DNS]

- [CDN DNS]

- [Web Server Pool]

- Workflow:

- 사용자가 도메인 입력

- 로컬 리졸버→퍼블릭 DNS→CDN DNS

- CDN DNS 가 위치 기반 최적 서버 IP 반환

- 클라이언트가 해당 서버로 접속

- 담당 역할: CDN DNS 는 전 세계 트래픽을 분산, 장애 발생 시 자동 페일오버 수행

시스템 구성 다이어그램

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| TTL 설정 | 캐시 만료 시간 | 서비스 특성에 맞는 값 적용 |

| 네임서버 이중화 | 장애 대비 | 다중 NS 레코드, 분산 배치 |

| 레코드 무결성 | 설정 정확성 | 도구 활용, 정기 검증 |

| 보안 | 위조/공격 대응 | DNSSEC, SPF, DKIM 적용 |

| 성능 모니터링 | 응답속도/장애 감시 | 모니터링 툴, 알림 시스템 |

최적화하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 캐싱 활용 | 반복 질의 응답 속도 향상 | TTL, 로컬/서버 캐시 최적화 |

| CDN 연동 | 글로벌 응답 속도 개선 | 위치 기반 DNS, EDNS 적용 |

| 부하 분산 | 서버 과부하 방지 | 라운드로빈, 지리정보 기반 분산 |

| 네임서버 위치 | 글로벌 분산 | 사용자와 가까운 위치에 배치 |

| 장애 대응 | 빠른 페일오버 | 다중 NS, 모니터링 강화 |

2025 년 기준 최신 동향

| 주제 | 항목 | 설명 |

|---|---|---|

| 시장 | DNS 서비스 시장 성장 | 클라우드, 보안 수요로 연평균 10~19% 성장 전망 [14][16] |

| 보안 | DNSSEC, 필터링 강화 | 피싱, 멀웨어 대응 DNSSEC·필터링 확대 [16] |

| CDN | EDNS, 동적 라우팅 | 위치·상태 기반 동적 DNS 응답 확산 [9][13] |

| 자동화 | 인증서 관리 자동화 | DNS 연동 인증서 관리 자동화 [16] |

| 유럽 | 자체 DNS 인프라 | EU DNS4EU 등 자체 DNS 구축 가속 [16] |

주제와 관련하여 주목할 내용

| 주제 | 항목 | 설명 |

|---|---|---|

| 레코드 관리 | 다양한 레코드 | A, AAAA, CNAME, MX, TXT, NS 등 |

| 보안 | DNSSEC, SPF, DKIM | 위조·스푸핑 방지, 메일 인증 |

| 부하 분산 | 라운드로빈, CDN | 트래픽 분산, 글로벌 최적화 |

| 캐싱 | TTL, 로컬/서버 캐시 | 응답속도, 서버 부하 감소 |

| 장애 대응 | 다중 NS, 페일오버 | 네임서버 이중화, 무중단 서비스 |

앞으로의 전망

| 주제 | 항목 | 설명 |

|---|---|---|

| 보안 | AI 기반 위협 대응 | AI 로 DNS 공격 탐지·방어 고도화 |

| 자동화 | 인증·운영 자동화 | DNS 기반 인증·운영 자동화 확산 |

| 글로벌화 | 자체 DNS 인프라 | 국가·기업 단위 자체 DNS 강화 |

| CDN | 초저지연 DNS | 엣지 기반 초저지연 응답 확대 |

| 시장 | 클라우드 DNS 성장 | 멀티클라우드·매니지드 DNS 확산 |

하위 주제 및 추가 학습 필요 내용

| 간략 설명 | 카테고리 | 주제 |

|---|---|---|

| 레코드 관리 | 네트워크 | A, AAAA, CNAME, MX, TXT, NS 등 |

| 보안 확장 | 보안 | DNSSEC, SPF, DKIM, DMARC |

| 부하 분산 | 인프라 | 라운드로빈, 지리정보 기반 DNS |

| 캐싱 전략 | 성능 | TTL, 캐시 서버, 만료 관리 |

| CDN 연동 | 웹 인프라 | EDNS, 위치 기반 DNS |

추가로 알아야 할 내용 및 관련 분야

| 간략 설명 | 카테고리 | 주제 |

|---|---|---|

| DNS 공격 대응 | 보안 | DNS 스푸핑, DDoS 방어 |

| 네임서버 이중화 | 인프라 | 다중 NS, 페일오버 |

| DNS 모니터링 | 운영 | 응답속도, 장애 감시 |

| 인증서 관리 | 보안/운영 | DNS 인증서 자동화 |

| 글로벌 DNS 정책 | 정책 | EU DNS4EU, 국가별 DNS 전략 |

용어 정리

| 용어 | 설명 |

|---|---|

| 리졸버 (Resolver) | 클라이언트의 DNS 질의를 중계하고 결과를 반환하는 서버 또는 소프트웨어 |

| 권한 네임서버 (Authoritative Name Server) | 도메인에 대한 최종 IP 주소 정보를 제공하는 서버 |

| TTL(Time To Live) | 캐시 데이터의 유효 기간 |

| DNSSEC | DNS 응답 위조 방지를 위한 보안 확장 |

| A 레코드 | 도메인→IPv4 주소 매핑 레코드 |

| CNAME 레코드 | 도메인 별칭 (별명) 매핑 레코드 |

| MX 레코드 | 이메일 서버 지정 레코드 |

| NS 레코드 | 도메인에 대한 네임서버 지정 레코드 |

| EDNS(Extended DNS) | 클라이언트 위치 정보 등을 DNS 질의에 포함하는 확장 프로토콜 |

참고 및 출처

- DNS와 작동 원리 - velog

- DNS (Domain Name System): Web Development Explained - Netguru

- DNS란 무엇입니까? - AWS

- 네트워크의 이해: DNS의 작동 원리와 중요성 - F-Lab

- DNS의 동작 원리와 네임 서버의 역할 - F-Lab

- DNS 설정시 고려할 사항 - 네이버 블로그

- 도메인 DNS 설정을 최적화하고 CDN(Content Delivery Network)을 효과적으로 활용 - epart.com

- DNS란 무엇일까요? | DNS 작동 방식 - Akamai

- DNS(Domain Name System) | 웹용어 블로그 - 디자인키트

Citations:

[1] https://velog.io/@eunnbi/DNS%EC%99%80-%EC%9E%91%EB%8F%99-%EC%9B%90%EB%A6%AC

[2] https://www.netguru.com/glossary/domain-name-system

[3] https://dev.to/isaactony/dns-and-how-it-works-4e88

[4] https://www.ibm.com/kr-ko/think/topics/dns

[5] https://f-lab.kr/insight/understanding-dns

[6] https://aws.amazon.com/ko/route53/what-is-dns/

[7] https://devinus.tistory.com/71

[8] https://akit556.tistory.com/entry/DNS-%EC%84%9C%EB%B2%84%EC%9D%98-%EC%9E%A5%EB%8B%A8%EC%A0%90-%ED%8A%B9%EC%A7%95

[9] https://trtc.io/ko/learning/understanding-dns

[10] https://blog.naver.com/wnrjsxo/221253031733

[11] https://f-lab.kr/insight/dns-and-name-server-20250406

[12] https://blog.naver.com/PostView.naver?blogId=simula&logNo=223632765294

[13] https://epart.com/%EB%8F%84%EB%A9%94%EC%9D%B8-dns-%EC%84%A4%EC%A0%95%EC%9D%84-%EC%B5%9C%EC%A0%81%ED%99%94%ED%95%98%EA%B3%A0-cdncontent-delivery-network%EC%9D%84-%ED%9A%A8%EA%B3%BC%EC%A0%81%EC%9C%BC%EB%A1%9C-%ED%99%9C/

[14] https://www.globalgrowthinsights.com/ko/market-reports/dns-services-market-110848

[15] http://www.securityfact.co.kr/m/page/view.php?no=5950

[16] https://www.fortunebusinessinsights.com/ko/dns-services-market-109022

[17] https://www.akamai.com/ko/glossary/what-are-pseudo-random-subdomain-attacks

[18] https://www.akamai.com/ko/glossary/what-is-dns

[19] https://guide.ncloud-docs.com/docs/globaldns-glossary

[20] https://www.designkits.co.kr/blog/web-terminology/Domain-Name-System

[21] https://xn--3e0bx5euxnjje69i70af08bea817g.xn–3e0b707e/jsp/resources/dns/dnsInfo.jsp

[22] https://www.akamai.com/ko/glossary/what-is-dns-traffic-management

[23] https://nordvpn.com/ko/blog/dns-explained/

[24] https://kakaocloud.com/services/dns

[25] https://velog.io/@okorion/%EC%B5%9C%EC%8B%A0-%EB%84%A4%ED%8A%B8%EC%9B%8C%ED%81%AC-%EB%B3%B4%EC%95%88-%ED%8A%B8%EB%A0%8C%EB%93%9C-DNS-%EB%B3%B4%EC%95%88%EB%B6%80%ED%84%B0-HTTPS-%EC%9D%B4%ED%9B%84%EA%B9%8C%EC%A7%80

[26] https://netdream.tistory.com/28

[27] https://rura6502.tistory.com/entry/DNS-%EA%B0%9C%EB%85%90-%EC%9A%A9%EC%96%B4-%EC%A0%95%EB%A6%AC

[28] https://choiblack.tistory.com/14

[29] https://jongseoung.tistory.com/176

[30] https://support.catonetworks.com/hc/ko/articles/360006091097-DNS-%EB%B0%8F-Cato-%EA%B3%84%EC%A0%95%EC%9D%84-%EC%9C%84%ED%95%9C-%EB%AA%A8%EB%B2%94-%EC%82%AC%EB%A1%80

[31] https://www.verifiedmarketreports.com/ko/product/dns-service-market/

[32] https://blog.naver.com/pearl097/223027842086

[33] https://www.cloudflare.com/ko-kr/learning/dns/dns-records/

[34] https://velog.io/@ymh0951/DNS-%EA%B7%B8%EB%A6%AC%EA%B3%A0-%EB%8F%99%EC%9E%91-%EB%B0%A9%EC%8B%9D

[35] https://www.giikorea.co.kr/report/tsci1379731-dns-service-market-global-industry-size-share.html

[36] https://velog.io/@num_of_techbytes/DNS-%EB%82%B4%EC%9A%A9-%EC%A0%95%EB%A6%AC

[37] https://mozepv.tistory.com/78

[38] https://isc9511.tistory.com/24

[39] https://en.wikipedia.org/wiki/Domain_Name_System

[40] https://mutpp.tistory.com/entry/4-DNA%EC%95%84-%EC%95%84%EB%8B%88-DNS

[41] https://itpe.jackerlab.com/entry/DNSDomain-Name-System

[42] https://blog.naver.com/ko5642027/222259866608

[43] https://developers.google.com/speed/public-dns/docs/using

[44] https://www.youtube.com/watch?v=Ec95htqcMfQ

[45] http://www.ktword.co.kr/test/view/view.php?m_temp1=264&id=431

[46] https://blog.naver.com/xptmffk1/222993781884

[47] http://iotlab.skku.edu/publications/domestic-journal/KICS-Magazine-IoT-DNS-2016.pdf

[48] https://www.ibm.com/kr-ko/topics/primary-dns

[49] https://cloud.google.com/dns/docs/best-practices

[50] https://inpa.tistory.com/entry/WEB-%F0%9F%8C%90-DNS-%EA%B0%9C%EB%85%90-%EB%8F%99%EC%9E%91-%EC%99%84%EB%B2%BD-%EC%9D%B4%ED%95%B4-%E2%98%85-%EC%95%8C%EA%B8%B0-%EC%89%BD%EA%B2%8C-%EC%A0%95%EB%A6%AC

[51] https://velog.io/@okorion/DNS%EB%9E%80-%EB%8F%84%EB%A9%94%EC%9D%B8-%EB%92%A4%EC%97%90-%EC%88%A8%EC%9D%80-%EC%A3%BC%EC%86%8C-%EB%B3%80%ED%99%98%EC%9D%98-%EC%84%B8%EA%B3%84

[52] https://velog.io/@goban/DNS%EC%99%80-%EC%9E%91%EB%8F%99%EC%9B%90%EB%A6%AC

[53] https://blog.naver.com/kitepc/221328129587

[54] https://the-brain-of-sic2.tistory.com/50

[55] https://blog.naver.com/toruin84/223378827394?recommendTrackingCode=2

[56] https://netxhack.com/dns/about-dns/

[57] https://letsencrypt.org/ko/docs/challenge-types/

[58] http://www.boannews.com/media/view.asp?idx=115166

[59] https://www.manuscriptlink.com/society/kips/conference/ack2024/file/downloadSoConfManuscript/abs/KIPS_C2024B0348

[60] https://www.secui.com/data/upload/trends/1745892745.inGSC.pdf

[61] https://www.globalgrowthinsights.com/ko/market-reports/managed-dns-services-market-108298

[62] https://www.giikorea.co.kr/report/tip1389641-dns-security-software-market-size-forecasts-global.html

[63] https://docs.aws.amazon.com/ko_kr/Route53/latest/DeveloperGuide/dns-routing-traffic-for-subdomains.html

[64] https://www.ibm.com/docs/ko/i/7.6?topic=concepts-understanding-zones

[65] https://experienceleague.adobe.com/ko/docs/journey-optimizer/using/configuration/delegate-subdomains/delegate-subdomain

Perplexity 로부터의 답변: pplx.ai/share

주제 “DNS (Domain Name System)” 에 대한 전문 조사와 정리를 다음과 같이 수행했습니다.

1. 주제의 분류 적절성

분류: “Computer Science and Engineering” > “Backend Development” > “Web Infrastructure”

→ 적절함. DNS 는 모든 인터넷 서비스의 네임 해석 및 트래픽 라우팅의 출발점으로, 백엔드 인프라에서 핵심 구성요소입니다.

2. 요약 문장 (200 자 내외)

DNS 는 사람이 기억하기 쉬운 도메인 이름을 IP 주소로 변환해주는 시스템으로, 인터넷 서비스의 시작점이며, 웹 접근성과 서버 통신의 기반 역할을 수행하는 인프라의 핵심 구성 요소입니다.

3. 전체 개요 (250 자 내외)

DNS(Domain Name System) 는 www.example.com과 같은 도메인 이름을 IP 주소 (예: 192.0.2.1) 로 변환하여 사용자가 인터넷 서비스를 사용할 수 있게 하는 분산형 네이밍 시스템입니다. 클라이언트 요청이 발생하면, DNS 서버들은 계층적으로 도메인을 해석하며 최종적으로 목적지 IP 를 반환합니다. DNS 는 웹 서버 접근, 이메일 전송, CDN 라우팅 등 다양한 서비스와 연계되며, 보안 위협에도 민감하므로 DNSSEC, Anycast 등의 기술로 강화되고 있습니다.

4. 핵심 개념

도메인 (Domain): 사람이 이해하기 쉬운 이름 ex.

example.comDNS 조회 (DNS Lookup): 도메인을 IP 주소로 변환하는 프로세스

권한 있는 DNS 서버 (Authoritative DNS Server): 특정 도메인에 대한 최종 IP 정보를 제공

재귀 DNS 리졸버 (Recursive Resolver): 사용자의 요청을 받아 순차적으로 DNS 서버를 조회

루트 네임서버 (Root Name Server): DNS 계층의 최상위, 최초 응답을 담당

TLD 서버 (Top-Level Domain):

.com,.net등의 도메인 상위 서버DNS 캐싱 (Caching): 동일 요청에 대해 재조회 없이 결과를 저장해 속도 향상

DNSSEC (Domain Name System Security Extensions): 응답 위변조 방지를 위한 보안 확장

5. 주제와 관련한 전체 조사

✅ 목적 및 필요성

사람이 기억하기 쉬운 도메인을 통한 접근

IP 주소에 대한 명확한 매핑 제공

전 세계적 이름 공간 통합

부하 분산 및 트래픽 최적화 (예: GeoDNS)

✅ 주요 기능 및 역할

| 기능 | 설명 |

|---|---|

| 네임 해석 | 도메인을 IP 주소로 변환 |

| 라우팅 지원 | CDN, 로드 밸런서 등과 연계한 최적 서버 연결 |

| 이메일 전달 | MX 레코드를 통한 메일 서버 지정 |

| 보안 보강 | DNSSEC 을 통한 응답 위조 방지 |

| 부하 분산 | 여러 A 레코드로 요청 분산 처리 가능 |

✅ 특징

계층적 구조 (루트 > TLD > 권한 서버)

전 세계 분산 시스템

낮은 대기 시간 목표 (TTL 기반 캐싱)

보안 위협 대응 필요 (DNS Spoofing, Cache Poisoning)

✅ 주요 원리 및 작동 원리

📌 DNS 조회 과정

사용자가

example.com입력로컬 캐시 확인 → 없으면 리졸버 호출

리졸버가 루트 네임서버 조회 →

.com에 대한 TLD 반환TLD 서버가

example.com의 권한 DNS 서버 정보 반환최종적으로 권한 DNS 서버가 A 레코드 (IP 주소) 반환

리졸버가 IP 를 클라이언트에게 전달

🖼️ 다이어그램 예시

✅ 구조 및 아키텍처

📌 계층적 구조

Root Server (13 개 루트 노드)

TLD Server (예:.com,.org)

Authoritative Name Server

Recursive Resolver

📌 역할 정리

| 구성 요소 | 역할 |

|---|---|

| 루트 서버 | 최상위 네임 공간 가리킴 |

| TLD 서버 | 도메인 접미사 기반으로 하위 권한 서버 연결 |

| 권한 DNS 서버 | 최종 IP 반환 |

| 리졸버 | 사용자 요청 중계, 캐싱 |

✅ 구성 요소

| 구성 요소 | 설명 |

|---|---|

| A Record | 도메인을 IPv4 주소에 매핑 |

| AAAA Record | 도메인을 IPv6 주소에 매핑 |

| CNAME | 별칭 도메인 매핑 |

| MX | 메일 서버 주소 지정 |

| NS | 권한 DNS 서버 지정 |

| PTR | IP 에서 도메인으로 역방향 조회 |

| TXT | SPF, 도메인 검증, 기타 텍스트 정보 저장 |

| SOA | 영역 시작 정보 포함 (Serial, TTL 등) |

✅ 구현 기법

| 기법 | 정의 | 구성 | 목적 | 예시 |

|---|---|---|---|---|

| Anycast DNS | 다수 노드 중 최단 거리 응답 | 분산 서버 + BGP 라우팅 | 대기시간 최소화 | Cloudflare, Google DNS |

| DNS Load Balancing | 여러 IP 를 번갈아 반환 | 다수 A 레코드 | 부하 분산 | 여러 지역의 서버 운영 |

| GeoDNS | 사용자 위치 기반 IP 반환 | 위치 매핑 DB | 지역 최적화 | AWS Route 53 |

| DNS over HTTPS | DNS 쿼리를 HTTPS 로 암호화 | 클라이언트 + HTTPS 서버 | 보안 향상 | Cloudflare 1.1.1.1 |

✅ 장점과 단점

| 구분 | 항목 | 설명 |

|---|---|---|

| ✅ 장점 | 빠른 연결 | 캐시와 최적화된 응답으로 빠른 접근 가능 |

| 전 세계 인프라 | 장애에 강한 분산 시스템 | |

| 보안 기능 확장 가능 | DNSSEC, DoH, DoT 로 강화 가능 | |

| ⚠ 단점 | 위협에 취약 | DNS 스푸핑, 캐시 포이즈닝 등 |

| TTL 오차 문제 | 변경 적용 지연 가능성 | |

| 트래픽 조작 가능성 | ISP 에 의한 도메인 차단 가능 |

✅ 분류에 따른 종류 및 유형

| 유형 | 설명 |

|---|---|

| Recursive DNS | 클라이언트 대신 전체 조회 수행 |

| Authoritative DNS | 해당 도메인에 대한 최종 응답 제공 |

| Public DNS | 오픈 DNS 서비스 (Google, Cloudflare 등) |

| Private DNS | 내부 전용 DNS (기업, 내부망 등) |

| DNSSEC 지원 DNS | 응답 위변조 방지 기능 탑재 |

✅ 실무 적용 예시

| 시스템 | 사용 목적 | 구성 요소 |

|---|---|---|

| 대규모 쇼핑몰 | 부하 분산, 빠른 응답 | GeoDNS + DNS LB |

| 내부 사설망 | 내부 네임 해석 | Private DNS |

| CDN 트래픽 최적화 | 지역별 연결 | Anycast + CNAME |

| 이메일 보안 | 스팸 방지 | SPF, DKIM, DMARC 적용 |

✅ 활용 사례

시나리오: 전 세계 유저 대상의 SaaS 서비스

구성: Cloudflare DNS + Anycast + AWS Route 53

역할: 사용자 위치 기반으로 최적 서버 IP 반환, 장애 발생 시 자동 페일오버

시스템 구성:

1사용자 → 로컬 리졸버 → 클라우드 DNS → 권한 서버 (A 레코드) → 서비스 접속결과: 빠른 응답 시간, 장애 대응, 글로벌 트래픽 최적화

✅ 실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 고려사항 | 설명 | 권장사항 |

|---|---|---|

| TTL 설정 | 캐시 시간 조절 필요 | 변경 빈도에 따라 유동적 설정 |

| 레코드 정합성 | A, CNAME 충돌 방지 | 정기 검토 및 모니터링 |

| 권한 분산 | 모든 DNS 트래픽 단일화 위험 | 서브도메인 별 분산 구성 |

✅ 성능을 최적화하기 위한 고려사항 및 주의할 점

| 고려사항 | 설명 | 권장사항 |

|---|---|---|

| Anycast 사용 | 지리적 응답 최적화 | Cloudflare, Google DNS 권장 |

| 캐시 정책 | 재요청 감소 | TTL 설정 적절화, 클라이언트 캐시 활용 |

| 보안 DNS 적용 | 위변조 방지 | DNSSEC 또는 DoH 적용 |

8. 2025 년 기준 최신 동향

| 주제 | 항목 | 설명 |

|---|---|---|

| 보안 | DNS over HTTPS 보급 | 브라우저 및 운영체제에서 기본 지원 확대 |

| 성능 | Edge DNS | 엣지 서버 기반 실시간 응답 처리 증가 |

| 자동화 | API 기반 관리 | GitOps, IaC 기반 DNS 설정 증가 |

| 개인정보 | DNS 탈중앙화 (DNS3) | 블록체인 기반 탈중앙 DNS 실험 확대 |

9. 주제와 관련하여 주목할 내용

| 주제 | 항목 | 설명 |

|---|---|---|

| DNSSEC | 위변조 방지 기술 | 응답에 서명 추가로 무결성 확보 |

| DoH | DNS over HTTPS | HTTPS 를 통한 암호화된 DNS 요청 |

| BIND9 | 대표 오픈소스 DNS 서버 | 유닉스 기반 DNS 서버 구현 예시 |

10. 앞으로의 전망

| 주제 | 항목 | 설명 |

|---|---|---|

| 보안 중심 | 기본 암호화 채택 | DNSSEC, DoH 확산 가속 |

| 클라우드 DNS | API 중심 제어 | IaC, CI/CD 통합 운영 증가 |

| 엣지 통합 | CDN + DNS 통합 | 엣지에서 네임 해석 + 콘텐츠 제공 처리 |

11. 하위 주제별 학습 항목

| 설명 | 카테고리 | 주제 |

|---|---|---|

| DNS 레코드 구조 분석 | DNS 구성 요소 | A, MX, CNAME 등 |

| DNS 서버 설정 | 시스템 구현 | BIND, CoreDNS |

| 암호화된 DNS 방식 | 보안 | DoH, DoT, DNSSEC |

| DNS 장애 대응 | 운영 전략 | TTL 조정, 페일오버 구성 |

12. 관련 분야 학습 항목

| 설명 | 카테고리 | 주제 |

|---|---|---|

| 인터넷 네임스페이스 | 컴퓨터 네트워크 | ICANN, IANA 체계 |

| CDN 연동 | 웹 최적화 | DNS + 엣지 네트워크 구성 |

| 로드 밸런싱 | 인프라 설계 | DNS 기반 트래픽 분산 |

| IaC 적용 | 자동화 운영 | Terraform, Pulumi 기반 DNS 설정 |

용어 정리

| 용어 | 설명 |

|---|---|

| DNS | 도메인 이름을 IP 주소로 변환하는 시스템 |

| Recursive Resolver | 클라이언트 대신 전체 DNS 쿼리를 수행하는 서버 |

| Authoritative DNS | 해당 도메인에 대한 최종 응답 권한을 가진 DNS 서버 |

| DNSSEC | 응답 위조를 방지하기 위한 DNS 보안 확장 |

| DoH | DNS over HTTPS, DNS 요청을 HTTPS 로 암호화하는 프로토콜 |

참고 및 출처

추가로 설정 예시나 트러블슈팅 시나리오가 필요하시면 언제든지 요청해 주세요.

다음은 DNS(Domain Name System) 와 관련된 실무 트러블슈팅 시나리오를 유형별로 정리한 예시입니다. 각 시나리오는 현업에서 빈번히 발생하는 문제와 그에 대한 원인 분석, 해결 방법, 사전 방지 대책까지 포함하고 있습니다.

✅ DNS 트러블슈팅 시나리오 모음

1. 도메인 접속 불가 (서브도메인 포함)

| 항목 | 내용 |

|---|---|

| 현상 | 사용자 또는 시스템에서 api.example.com 접속 실패 |

| 원인 | DNS 레코드 누락 (A, CNAME 등), TTL 전파 지연 |

| 조치 |

dig또는nslookup으로 레코드 유무 확인DNS 관리 콘솔에서 레코드 존재 확인

TTL 설정 확인 및 재배포 요청 (flush DNS cache) |

| 방지 방법 |

도메인 추가 시 기본 A/CNAME 레코드 구성 체크

DNS 변경 후 글로벌 전파 상태 확인 (ex: DNS Checker) |

2. 새로 설정한 도메인이 계속 예전 IP 로 응답됨

| 항목 | 내용 |

|---|---|

| 현상 | 브라우저가 여전히 이전 서버로 접속 시도 |

| 원인 | TTL 캐시 만료 전, ISP 혹은 OS 레벨 캐시 유지 |

| 조치 |

클라이언트

ipconfig /flushdns, 브라우저 캐시 제거TTL 값을 낮춰 재배포 (

TTL=60)DNS 서버별 전파 상태 점검 |

| 방지 방법 |서버 교체 전, TTL 최소화 적용 (예: 60 초)

운영 중인 서비스의 DNS 변경 시점에는 모니터링 필수 |

3. 불규칙한 DNS 응답 또는 간헐적 실패

| 항목 | 내용 |

|---|---|

| 현상 | 일부 사용자만 간헐적으로 도메인 해석 실패 |

| 원인 | 특정 지역 DNS 서버 이상 / Anycast 노드 불안정 |

| 조치 |

특정 DNS 리졸버 (예:

8.8.8.8,1.1.1.1) 로 직접 테스트외부 DNS 서비스 상태 페이지 확인 (Cloudflare, Google 등)

서비스 제공업체에 문제 보고 |

| 방지 방법 |Anycast DNS 또는 다중 DNS 제공업체 구성 (예: NS1 + Route 53)

사용자 DNS 로그 수집 및 알림 시스템 구성 |

4. CDN 연결이 되지 않고 원본 서버로 연결됨

| 항목 | 내용 |

|---|---|

| 현상 | example.com 이 CDN 이 아닌 원본서버로 바로 연결됨 |

| 원인 | CNAME 설정 누락 또는 DNS TTL 로 인한 적용 지연 |

| 조치 |

dig example.com CNAME으로 CNAME 존재 확인CDN 대시보드에서 도메인 등록 상태 확인

DNS TTL 재조정 및 클라이언트 캐시 제거 유도 |

| 방지 방법 |CDN 적용 전후 도메인 상태 점검 절차 수립

CNAME 과 A 레코드 혼용 금지 체크리스트 도입 |

5. 메일 수신 오류 (Gmail, Outlook 등에서 수신 거부)

| 항목 | 내용 |

|---|---|

| 현상 | 타사 메일 시스템에서 @example.com 수신 거부 |

| 원인 | SPF, DKIM, DMARC 설정 누락 또는 오탐 |

| 조치 |

dig TXT example.com으로 SPF 레코드 확인mxtoolbox.com으로 DNS 메일 설정 점검Google Postmaster, Microsoft SNDS 등록 후 진단 |

| 방지 방법 |이메일 발송 도메인에 필수 DNS 레코드 적용 (SPF, DKIM, DMARC)

정기 검토 및 리포트 수집을 통한 이상 탐지 |

6. 내부 DNS 조회가 외부에서 노출됨 (정보 유출)

| 항목 | 내용 |

|---|---|

| 현상 | 사내 개발용 서브도메인 정보가 외부에서 조회 가능 |

| 원인 | Private DNS 설정 미비 또는 공용 DNS 에 등록 |

| 조치 |

외부

dig요청으로 정보 노출 확인내부망 전용 DNS 서버 사용 또는

split-horizon DNS구성권한 없는 DNS 서버 제거 |

| 방지 방법 |사설 도메인은 절대 공용 DNS 에 등록하지 않도록 절차 수립

서브도메인 사용 정책과 모니터링 도입 |

✅ DNS 트러블슈팅 공통 명령어

| 명령어 | 설명 | 예시 |

|---|---|---|

dig | DNS 조회 전용 툴 | dig example.com A |

nslookup | 간단한 DNS 테스트 | nslookup example.com 8.8.8.8 |

host | 도메인 → IP 빠른 확인 | host example.com |

ipconfig /flushdns | 윈도우 클라이언트 캐시 초기화 | CMD 에서 실행 |

systemd-resolve --flush-caches | 리눅스 DNS 캐시 초기화 | Ubuntu 등에서 사용 |

필요하시면 다음도 지원 가능합니다:

Terraform,Route 53,Cloudflare API를 활용한 DNS 자동화 대응DNS 장애 발생 시 실시간 대체 플랜 (Secondary DNS) 구성 전략

SaaS 서비스 이중 DNS 운영 전략 가이드

원하시는 시나리오에 따라 더 구체적으로 설계해 드릴 수 있습니다.

DNS(Domain Name System)

1. 주제의 분류 적절성 평가

“Computer Science and Engineering” > “Backend Development” > “Web Infrastructure” 분류는 DNS(Domain Name System)에 매우 적절합니다. DNS는 인터넷의 기본 인프라로서 웹 애플리케이션과 서비스의 접근성과 가용성을 지원하는 핵심 기술이며, 백엔드 개발에서 웹 인프라 구축 및 관리의 중요한 구성 요소입니다.

2. 주제 요약 (200자 내외)

DNS(Domain Name System)는 인터넷의 전화번호부 역할을 하는 분산형 계층적 데이터베이스 시스템으로, 사람이 읽을 수 있는 도메인 이름(예: www.example.com)을 기계가 인식할 수 있는 IP 주소(예: 192.0.2.1)로 변환하여 사용자가 웹사이트와 서비스에 쉽게 접근할 수 있도록 합니다. 인터넷의 확장성과 효율성을 보장하는 핵심 인프라입니다.

3. 개요 (250자 내외)

DNS는 인터넷에서 도메인 이름을 IP 주소로 변환하는 핵심 서비스로, 계층적 분산 구조를 통해 전 세계적인 확장성을 제공합니다. 루트 서버, TLD(최상위 도메인) 서버, 권한 있는 네임서버로 구성된 아키텍처와 A, AAAA, MX, CNAME 등 다양한 레코드 타입을 활용하여 웹사이트 접속, 이메일 라우팅 등의 서비스를 지원합니다. DNSSEC과 같은 보안 확장으로 인터넷 통신의 신뢰성과 무결성을 보장합니다.

4. 핵심 개념

DNS(Domain Name System)는 인터넷의 기본적인 인프라로, 다음과 같은 핵심 개념들을 포함합니다:

도메인 이름 공간(Domain Name Space): 계층적으로 구성된 트리 구조의 데이터베이스로, 각 노드나 잎은 도메인 이름과 관련된 정보를 저장합니다.

DNS 레코드(DNS Records): 도메인 이름과 관련된 정보를 저장하는 텍스트 파일로, IP 주소 매핑, 메일 서버 지정 등의 역할을 합니다.

DNS 서버(DNS Servers):

- 리커시브 리졸버(Recursive Resolver): 클라이언트의 DNS 쿼리를 받아 다른 DNS 서버에 요청을 보내 응답을 찾는 서버

- 루트 네임서버(Root Nameserver): DNS 계층 구조의 최상위에 위치한 서버

- TLD 네임서버(TLD Nameserver): 최상위 도메인(.com, .org 등)을 관리하는 서버

- 권한 있는 네임서버(Authoritative Nameserver): 특정 도메인의 DNS 레코드를 보유한 서버

DNS 쿼리(DNS Query):

- 반복적 쿼리(Iterative Query): DNS 서버가 최선의 답변만 제공하는 방식

- 재귀적 쿼리(Recursive Query): DNS 서버가 최종 답변을 찾을 때까지 다른 서버에 계속 질의하는 방식

- 비재귀적 쿼리(Non-recursive Query): DNS 서버가 자신의 캐시나 권한 영역에서만 답변을 찾는 방식

DNS 캐싱(DNS Caching): DNS 서버가 이전 쿼리의 결과를 일정 기간 저장하여 응답 속도를 향상시키는 기술

TTL(Time To Live): DNS 레코드가 캐시에 얼마나 오래 저장되어야 하는지 지정하는 값

DNS 보안(DNS Security):

- DNSSEC(DNS Security Extensions): DNS 데이터의 신뢰성과 무결성을 보장하기 위한 보안 확장 프로토콜

- DNS over HTTPS(DoH): HTTPS를 통해 DNS 쿼리를 암호화하여 프라이버시를 보호하는 프로토콜

- DNS over TLS(DoT): TLS를 통해 DNS 쿼리를 암호화하는 프로토콜

동적 DNS(Dynamic DNS): IP 주소가 자주 변경되는 환경에서도 일관된 도메인 이름을 유지할 수 있게 하는 기술

DNS 영역(DNS Zone): DNS 네임스페이스의 특정 부분을 관리하는 단위

위임(Delegation): 상위 도메인이 하위 도메인의 관리 책임을 다른 네임서버에 위임하는 과정

5. 주제와 관련하여 조사할 내용

목적 및 필요성

DNS(Domain Name System)는 인터넷 상에서 사람이 기억하기 쉬운 도메인 이름을 컴퓨터가 인식할 수 있는 IP 주소로 변환하는 시스템입니다. 이 시스템의 주요 목적과 필요성은 다음과 같습니다:

가독성 향상: 숫자로 된 IP 주소(예: 192.168.1.1) 대신 의미 있는 텍스트(예: google.com)를 사용함으로써 사용자 경험을 개선합니다.

IP 주소 변경 관리: 서버의 물리적 위치나 네트워크 구성이 변경되더라도 도메인 이름은 동일하게 유지되어 서비스의 연속성을 보장합니다.

부하 분산: 하나의 도메인 이름에 여러 IP 주소를 연결하여 트래픽을 분산시킬 수 있습니다.

서비스 특정화: MX 레코드를 통한 이메일 라우팅, SRV 레코드를 통한 서비스 지정 등 다양한 인터넷 서비스를 효과적으로 관리할 수 있습니다.

인터넷 확장성: 분산형 계층 구조를 통해 전 세계적인 확장성을 제공하여 인터넷의 지속적인 성장을 지원합니다.

주요 기능 및 역할

DNS의 주요 기능과 역할은 다음과 같습니다:

이름 해석(Name Resolution): 도메인 이름을 IP 주소로 변환하여 사용자가 웹사이트에 접근할 수 있도록 합니다.

부하 분산(Load Balancing): 하나의 도메인에 여러 IP 주소를 할당하여 트래픽을 분산시킵니다.

이메일 라우팅(Email Routing): MX 레코드를 통해 특정 도메인의, 이메일 서버를 지정합니다.

서비스 위치 지정(Service Location): SRV 레코드를 통해 특정 서비스의 위치와 포트를 지정합니다.

도메인 정보 제공(Domain Information): SOA 레코드를 통해 도메인의 관리 정보를 제공합니다.

보안 인증(Security Authentication): DNSSEC을 통해 DNS 정보의 무결성과 신뢰성을 검증합니다.

역방향 조회(Reverse Lookup): IP 주소로부터 도메인 이름을 찾는 과정을 지원합니다.

하위 도메인 위임(Subdomain Delegation): 도메인의 일부 영역을 다른 DNS 서버에 위임하여 관리할 수 있게 합니다.

특징

DNS의 주요 특징은 다음과 같습니다:

분산 계층 구조(Distributed Hierarchical Structure): 루트 서버부터 시작하여 TLD 서버, 권한 있는 네임서버 등 계층적으로 구성된 분산 시스템입니다.

캐싱 메커니즘(Caching Mechanism): 자주 요청되는 도메인 이름의 IP 주소를 캐시에 저장하여 빠른 응답 시간을 제공합니다.

중복성과 내결함성(Redundancy and Fault Tolerance): 여러 서버에 분산된 데이터베이스로 구성되어 일부 서버에 문제가 생겨도 전체 시스템은 계속 작동합니다.

확장성(Scalability): 새로운 도메인과 서버를 쉽게 추가할 수 있는 구조로 설계되었습니다.

위임 관리(Delegated Administration): 각 조직이나 기관이 자신의 도메인을 독립적으로 관리할 수 있습니다.

표준화된 프로토콜(Standardized Protocol): IETF(Internet Engineering Task Force)에서 정의한 표준 프로토콜을 따릅니다.

글로벌 접근성(Global Accessibility): 전 세계 어디서나 동일한 도메인 이름으로 동일한 리소스에 접근할 수 있습니다.

동적 업데이트 지원(Dynamic Update Support): 동적 DNS 프로토콜을 통해 DNS 레코드를 자동으로 업데이트할 수 있습니다.

핵심 원칙

DNS의 핵심 원칙은 다음과 같습니다:

단일 네임스페이스(Single Namespace): 전 세계적으로 고유한 도메인 이름 체계를 유지합니다.

분산 책임(Distributed Responsibility): 각 도메인의 관리 책임은 해당 도메인 소유자에게 위임됩니다.

계층적 구조(Hierarchical Structure): 루트에서 시작하여 최상위 도메인, 2차 도메인 등 계층적으로 구성됩니다.

위임(Delegation): 상위 도메인은 하위 도메인의 관리를 다른 네임서버에 위임할 수 있습니다.

분산 데이터베이스(Distributed Database): DNS 데이터는 여러 서버에 분산되어 저장됩니다.

캐싱(Caching): 성능 향상을 위해 DNS 응답을 일정 기간 동안 캐시에 저장합니다.

TTL(Time To Live): 각 DNS 레코드는 캐시에 얼마나 오래 저장될지 지정하는 TTL 값을 가집니다.

표준화된 쿼리 프로세스(Standardized Query Process): DNS 쿼리는 표준화된 방식으로 처리됩니다.

주요 원리 및 작동 원리

DNS의 주요 원리와 작동 원리는 다음과 같습니다:

DNS 쿼리 프로세스(DNS Query Process):

- 사용자가 웹 브라우저에 도메인 이름(예: www.example.com)을 입력합니다.

- 운영 체제의 스텁 리졸버(Stub Resolver)가 로컬 DNS 캐시를 확인합니다.

- 캐시에 없으면 ISP의 리커시브 리졸버(Recursive Resolver)에 쿼리를 보냅니다.

- 리커시브 리졸버는 루트 네임서버에 쿼리를 보냅니다.

- 루트 네임서버는 TLD(.com) 네임서버 정보를 제공합니다.

- 리커시브 리졸버는 TLD 네임서버에 쿼리를 보냅니다.

- TLD 네임서버는 “example.com"의 권한 있는 네임서버 정보를 제공합니다.

- 리커시브 리졸버는 권한 있는 네임서버에 쿼리를 보냅니다.

- 권한 있는 네임서버는 “www.example.com"의 IP 주소를 제공합니다.

- 리커시브 리졸버는 이 IP 주소를 사용자에게 반환하고 캐시에 저장합니다.

- 웹 브라우저는 해당 IP 주소에 연결하여 웹사이트를 로드합니다.

DNS 레코드 타입(DNS Record Types):

- A 레코드: 도메인 이름을 IPv4 주소에 매핑합니다.

- AAAA 레코드: 도메인 이름을 IPv6 주소에 매핑합니다.

- CNAME 레코드: 도메인 이름의 별칭을 생성합니다.

- MX 레코드: 도메인의 메일 서버를 지정합니다.

- NS 레코드: 도메인의 네임서버를 지정합니다.

- SOA 레코드: 도메인의 권한 있는 정보를 제공합니다.

- PTR 레코드: 역방향 DNS 조회에 사용됩니다.

- TXT 레코드: 도메인과 관련된 텍스트 정보를 저장합니다.

DNS 캐싱(DNS Caching):

- 브라우저 캐시: 웹 브라우저가 DNS 조회 결과를 저장합니다.

- 운영 체제 캐시: 운영 체제가 DNS 조회 결과를 저장합니다.

- 리커시브 리졸버 캐시: DNS 리졸버가 이전 쿼리 결과를 저장합니다.

- 캐시 만료 시간은 각 레코드의 TTL(Time To Live) 값에 의해 결정됩니다.

구조 및 아키텍처

DNS는 분산된 계층적 구조를 가지며, 다음과 같은 주요 구성 요소로 이루어져 있습니다:

DNS 네임스페이스(DNS Namespace):

- 도메인 이름 체계를 트리 구조로 조직화한 것입니다.

- 루트(”.")부터 시작하여 최상위 도메인(TLD), 2차 도메인, 3차 도메인 등의 계층 구조로 구성됩니다.

- 각 도메인 레벨은 점(”.")으로 구분됩니다(예: www.example.com).

DNS 서버 타입(DNS Server Types):

- 리커시브 리졸버(Recursive Resolver): 클라이언트 대신 DNS 쿼리를 처리하는 서버입니다. ISP나 공용 DNS 서비스(예: Google Public DNS, Cloudflare의 1.1.1.1)에서 제공합니다.

- 루트 네임서버(Root Nameserver): DNS 계층 구조의 최상위에 위치한 서버로, 전 세계적으로 13개의 루트 서버 시스템이 있습니다(A부터 M까지).

- TLD 네임서버(TLD Nameserver): 최상위 도메인(.com, .org, .net 등)을 관리하는 서버입니다.

- 권한 있는 네임서버(Authoritative Nameserver): 특정 도메인의 DNS 레코드를 관리하는 서버입니다.

DNS 영역(DNS Zone):

- DNS 네임스페이스의 일부로, 특정 도메인과 그 하위 도메인을 관리하는 단위입니다.

- 각 영역은 하나 이상의 권한 있는 네임서버에 의해 관리됩니다.

- 영역 파일은 해당 도메인의 모든 DNS 레코드를 포함합니다.

DNS 데이터베이스(DNS Database):

- DNS 영역 파일의 집합으로, 전 세계 DNS 서버에 분산되어 있습니다.

- 각 영역 파일은 해당 도메인의 리소스 레코드를 포함합니다.

구성 요소

DNS의 주요 구성 요소와 각각의 기능은 다음과 같습니다:

스텁 리졸버(Stub Resolver):

- 대부분의 운영 체제에 내장된 간단한 리졸버입니다.

- 사용자 애플리케이션의 DNS 쿼리를 수신하고 리커시브 리졸버에 전달합니다.

- 로컬 캐시를 유지하여 반복적인 쿼리를 최소화합니다.

리커시브 리졸버(Recursive Resolver):

- 클라이언트의 DNS 쿼리를 받아 처리하는 서버입니다.

- 필요한 경우 루트 서버부터 시작하여 권한 있는 네임서버까지 쿼리를 수행합니다.

- 응답을 캐시에 저장하여 추후 동일한 쿼리에 대한 응답 시간을 단축합니다.

- ISP나 공용 DNS 서비스(예: Google Public DNS, Cloudflare의 1.1.1.1)에서 제공합니다.

루트 네임서버(Root Nameserver):

- DNS 계층 구조의 최상위에 위치한 서버입니다.

- 전 세계적으로 13개의 루트 서버 시스템이 있으며, 각각은 여러 서버로 구성되어 있습니다.

- TLD 네임서버의 정보를 제공합니다.

TLD 네임서버(TLD Nameserver):

- 최상위 도메인(.com, .org, .net 등)을 관리하는 서버입니다.

- 해당 TLD 내의 도메인에 대한 권한 있는 네임서버 정보를 제공합니다.

- ICANN의 산하 기관인 IANA에서 관리합니다.

권한 있는 네임서버(Authoritative Nameserver):

- 특정 도메인의 DNS 레코드를 관리하는 서버입니다.

- 도메인 등록 기관이나 호스팅 제공업체에서 관리합니다.

- 도메인에 대한 최종적인 IP 주소 정보를 제공합니다.

영역 파일(Zone File):

- 특정 도메인과 그 하위 도메인에 대한 DNS 레코드를 포함하는 텍스트 파일입니다.

- SOA 레코드로 시작하여 도메인의 다양한 리소스 레코드를 포함합니다.

리소스 레코드(Resource Record):

- DNS 데이터베이스의 기본 데이터 단위입니다.

- 다양한 유형(A, AAAA, MX, CNAME, NS, SOA 등)이 있으며, 각 유형은 특정 목적을 가집니다.

캐시 서버(Caching Server):

- DNS 쿼리 결과를 일시적으로 저장하는 서버입니다.

- 동일한 쿼리에 대한 응답 시간을 단축하고 DNS 트래픽을 줄입니다.

전달자(Forwarder):

- DNS 쿼리를 다른 DNS 서버로 전달하는 서버입니다.

- 조직 내부의 DNS 쿼리를 외부 DNS 서버로 전달하는 역할을 합니다.

구현 기법

DNS의 주요 구현 기법은 다음과 같습니다:

권한 있는 DNS 서버(Authoritative DNS Server):

- 정의: 특정 도메인의 DNS 레코드를 직접 관리하는 서버입니다.

- 구성: 주 서버(Primary Server)와 보조 서버(Secondary Server)로 구성되며, 영역 파일을 관리합니다.

- 목적: 도메인의, DNS 레코드를 외부 요청에 응답하기 위한 것입니다.

- 실제 예시: 도메인 등록 기관이나 호스팅 제공업체의 DNS 서버가 이에 해당합니다.

재귀적 DNS 서버(Recursive DNS Server):

- 정의: 클라이언트 대신 DNS 쿼리를 처리하고 답변을 찾아주는 서버입니다.

- 구성: 캐시 메커니즘과 쿼리 프로세싱 로직을 포함합니다.

- 목적: 클라이언트의 DNS 쿼리를 효율적으로 처리하기 위한 것입니다.

- 실제 예시: ISP의 DNS 서버, Google Public DNS(8.8.8.8), Cloudflare의 1.1.1.1 등이 있습니다.

DNS 캐싱(DNS Caching):

- 정의: DNS 쿼리 결과를 일정 기간 동안 저장하는 기술입니다.

- 구성: 브라우저 캐시, 운영 체제 캐시, DNS 리졸버 캐시 등이 있습니다.

- 목적: 반복적인 DNS 쿼리를 줄이고 응답 시간을 단축하기 위한 것입니다.

- 실제 예시: 웹 브라우저가 자체적으로 DNS 응답을 캐싱하거나, OS가 DNS 응답을 캐시하는 경우가 있습니다.

DNS 라운드 로빈(DNS Round Robin):

- 정의: 하나의 도메인 이름에 여러 IP 주소를 매핑하여 부하 분산을 구현하는 기술입니다.

- 구성: 하나의 도메인에 대해 여러 A 레코드를 설정합니다.

- 목적: 서버 부하를 분산시키고 가용성을 높이기 위한 것입니다.

- 실제 예시: 대형 웹사이트나 콘텐츠 전송 네트워크(CDN)에서 자주 사용됩니다.

DNSSEC(DNS Security Extensions):

- 정의: DNS 데이터의 무결성과 신뢰성을 검증하기 위한 보안 확장 프로토콜입니다.

- 구성: 디지털 서명을 사용하여 DNS 응답의 신뢰성을 검증합니다.

- 목적: DNS 스푸핑이나 캐시 포이즈닝과 같은 공격으로부터 보호하기 위한 것입니다.

- 실제 예시: 정부 기관이나 금융 기관의 도메인에서 주로 사용됩니다.

DNS over HTTPS(DoH) / DNS over TLS(DoT):

- 정의: DNS 쿼리를 HTTPS 또는 TLS를 통해 암호화하여 전송하는 기술입니다.

- 구성: HTTPS 또는 TLS 프로토콜을 사용하여 DNS 쿼리를 암호화합니다.

- 목적: DNS 쿼리의 프라이버시와 보안을 강화하기 위한 것입니다.

- 실제 예시: Firefox, Chrome 등의 웹 브라우저에서 지원하며, Cloudflare의 1.1.1.1, Google Public DNS 등에서 제공합니다.

동적 DNS(Dynamic DNS, DDNS):

- 정의: IP 주소가 자주 변경되는 환경에서 도메인 이름을 동적으로 업데이트하는 기술입니다.

- 구성: 클라이언트 소프트웨어가 IP 주소 변경을 감지하여 DNS 서버에 업데이트 요청을 보냅니다.

- 목적: IP 주소가 자주 변경되는 환경에서도 일관된 도메인 이름 서비스를 제공하기 위한 것입니다.

- 실제 예시: 가정용 인터넷 연결이나 소규모 비즈니스에서 자주 사용됩니다.

지리적 DNS(Geo DNS):

- 정의: 사용자의 지리적 위치에 따라 다른 IP 주소를 제공하는 기술입니다.

- 구성: 사용자의 IP 주소를 기반으로 지리적 위치를 파악하고, 해당 지역에 가장 가까운 서버의 IP 주소를 제공합니다.

- 목적: 지연 시간을 줄이고 사용자 경험을 향상시키기 위한 것입니다.

- 실제 예시: CDN(Content Delivery Network) 서비스나 글로벌 서비스를 제공하는 기업에서 사용됩니다.

장점과 단점

| 구분 | 항목 | 설명 |

|---|---|---|

| ✅ 장점 | 사용자 친화적 이름 사용 | 숫자로 된 IP 주소 대신 의미 있는 도메인 이름을 사용하여 웹사이트 접근성 향상 |

| 부하 분산 | 하나의 도메인에 여러 IP 주소를 연결하여 서버 부하를 분산 가능 | |

| 서버 위치 변경 용이성 | 서버의 물리적 위치가 변경되어도 도메인 이름은 그대로 유지 가능 | |

| 확장성 | 분산형 계층 구조로 인해 전 세계적인 확장성 제공 | |

| 중복성 | 여러 DNS 서버에 데이터가 분산되어 있어 일부 서버에 문제가 발생해도 시스템 전체 작동 | |

| 캐싱 기능 | DNS 정보를 캐싱하여 반복적인 쿼리 감소 및 응답 속도 향상 | |

| 유연한 서비스 지정 | 다양한 레코드 타입을 통해 이메일, 웹, FTP 등 다양한 서비스 지정 가능 | |

| ⚠ 단점 | 보안 취약성 | DNS 스푸핑, 캐시 포이즈닝 등의 보안 위협에 노출될 수 있음 |

| 전파 지연 | DNS 변경 사항이 전파되는 데 시간이 걸림(TTL 값에 따라 달라짐) | |

| 단일 장애점 가능성 | 잘못 구성된 경우 DNS 서버가 단일 장애점이 될 수 있음 | |

| 복잡성 | 다양한 레코드 타입과 설정으로 인해 관리가 복잡할 수 있음 | |

| 캐싱으로 인한 문제 | 오래된 DNS 정보가 캐시에 남아있어 문제를 일으킬 수 있음 | |

| 프라이버시 문제 | 기본 DNS 프로토콜은 암호화되지 않아 제3자가 DNS 트래픽을 모니터링할 수 있음 |

도전 과제

DNS가 직면한 주요 도전 과제는 다음과 같습니다:

보안 위협: DNS 스푸핑, 캐시 포이즈닝, DDoS 공격 등 다양한 보안 위협이 존재합니다. DNSSEC, DNS over HTTPS(DoH), DNS over TLS(DoT) 등의 기술이 이러한 위협에 대응하기 위해 개발되었으나, 아직 완전한 해결책은 아닙니다.

프라이버시 문제: 기본 DNS 프로토콜은 암호화되지 않아 DNS 쿼리가 제3자에게 노출될 수 있습니다. 이는 사용자의 인터넷 사용 패턴이 노출될 수 있음을 의미합니다.

IPv6 전환: IPv4에서 IPv6로의 전환에 따라 DNS도 이에 맞게 적응해야 합니다. AAAA 레코드의 지원과 함께 IPv6 주소 체계에 맞는 역방향 DNS 조회 등의 문제가 있습니다.

DNS 성능과 확장성: 인터넷의 지속적인 성장과 함께 DNS에 대한 부하도 증가하고 있습니다. DNS 서버의 성능과 확장성을 향상시키는 것은 지속적인 과제입니다.

DNS 악용: DNS 터널링과 같은 기술을 통해 DNS를 악용하여 데이터를 유출하거나 명령 및 제어(C&C) 통신에 사용하는 사례가 증가하고 있습니다.

중앙화 vs 분산화: DNS는 기본적으로 분산 시스템이지만, 루트 서버와 TLD 서버의 관리 권한은 중앙화되어 있습니다. 이러한 중앙화된 구조는 단일 장애점(Single Point of Failure)의 위험을 내포하고 있으며, 정치적 검열의 가능성도 있습니다.

관리 복잡성: 다양한 레코드 타입과 설정으로 인해 DNS 관리가 복잡할 수 있으며, 이는 설정 오류로 이어질 수 있습니다.

분류에 따른 종류 및 유형

| 분류 | 유형 | 설명 |

|---|---|---|

| DNS 서버 유형 | 리커시브 리졸버 | 클라이언트의 DNS 쿼리를 받아 처리하는 서버 |

| 루트 네임서버 | DNS 계층 구조의 최상위에 위치한 서버 | |

| TLD 네임서버 | 최상위 도메인(.com, .org 등)을 관리하는 서버 | |

| 권한 있는 네임서버 | 특정 도메인의 DNS 레코드를 관리하는 서버 | |

| DNS 쿼리 유형 | 반복적 쿼리 | DNS 서버가 최선의 답변만 제공하는 방식 |

| 재귀적 쿼리 | DNS 서버가 최종 답변을 찾을 때까지 다른 서버에 계속 질의하는 방식 | |

| 비재귀적 쿼리 | DNS 서버가 자신의 캐시나 권한 영역에서만 답변을 찾는 방식 | |

| DNS 레코드 유형 | A 레코드 | 도메인 이름을 IPv4 주소에 매핑 |

| AAAA 레코드 | 도메인 이름을 IPv6 주소에 매핑 | |

| CNAME 레코드 | 도메인 이름의 별칭을 생성 | |

| MX 레코드 | 도메인의 메일 서버를 지정 | |

| NS 레코드 | 도메인의 네임서버를 지정 | |

| SOA 레코드 | 도메인의 권한 있는 정보를 제공 | |

| PTR 레코드 | 역방향 DNS 조회에 사용 | |

| TXT 레코드 | 도메인과 관련된 텍스트 정보를 저장 | |

| SRV 레코드 | 특정 서비스의 위치를 지정 | |

| DNS 보안 기술 | DNSSEC | 디지털 서명을 사용하여 DNS 데이터의 무결성과 신뢰성을 검증 |

| DNS over HTTPS(DoH) | HTTPS를 통해 DNS 쿼리를 암호화 | |

| DNS over TLS(DoT) | TLS를 통해 DNS 쿼리를 암호화 | |

| DNS 운영 모드 | 주 DNS 서버 | 영역 파일의 원본 사본을 저장하는 서버 |

| 보조 DNS 서버 | 주 DNS 서버에서 영역 데이터를 복제하는 서버 | |

| 전달자 DNS 서버 | DNS 쿼리를 다른 DNS 서버로 전달하는 서버 | |

| 특수 DNS 기술 | 동적 DNS | IP 주소가 자주 변경되는 환경에서 도메인 이름을 동적으로 업데이트 |

| 지리적 DNS | 사용자의 지리적 위치에 따라 다른 IP 주소를 제공 | |

| 다중 DNS | 여러 DNS 제공업체를 동시에 사용하여 가용성 향상 |

실무 적용 예시

| 적용 분야 | 사용 사례 | 구현 방법 |

|---|---|---|

| 웹 호스팅 | 웹사이트 접근성 | 도메인 이름을 웹 서버 IP 주소에 매핑(A/AAAA 레코드) |

| 웹사이트 이전 | CNAME 레코드를 사용하여 도메인 별칭 생성 | |

| 부하 분산 | 라운드 로빈 DNS를 통한 트래픽 분산 | |

| 이메일 서비스 | 이메일 라우팅 | MX 레코드를 통한 메일 서버 지정 |

| 이메일 인증 | SPF, DKIM, DMARC 등의 TXT 레코드를 통한 이메일 인증 | |

| 보안 | DNS 데이터 검증 | DNSSEC 구현을 통한 DNS 스푸핑 방지 |

| DNS 쿼리 암호화 | DoH/DoT 구현을 통한 DNS 쿼리 프라이버시 보호 | |

| 피싱 사이트 차단 | DNS 필터링을 통한 악성 도메인 접근 차단 | |

| 콘텐츠 전송 | CDN 구현 | 지리적 DNS를 통한 가까운 CDN 서버로 라우팅 |

| 콘텐츠 캐싱 | 낮은 TTL 값을 통한 빠른 DNS 업데이트 | |

| 클라우드 서비스 | 멀티 클라우드 전략 | 여러 클라우드 제공업체 간의 DNS 기반 장애 조치 |

| 서버리스 아키텍처 | API 게이트웨이를 위한 DNS 라우팅 | |

| IoT | 디바이스 관리 | 동적 DNS를 통한 IoT 디바이스 접근성 유지 |

| 서비스 탐색 | SRV 레코드를 통한 IoT 서비스 위치 지정 | |

| 하이브리드 네트워크 | 분할 DNS | 내부/외부 네트워크를 위한 별도의 DNS 서버 구성 |

| VPN 연결 | 내부 리소스에 대한 DNS 조회 구성 |

활용 사례

사례: 글로벌 전자상거래 플랫폼의 DNS 아키텍처

이 사례에서는 전 세계 사용자에게 서비스를 제공하는 대규모 전자상거래 플랫폼의 DNS 구성에 대해 살펴보겠습니다.

시스템 구성:

- 다중 DNS 제공업체: 주 DNS 제공업체와 보조 DNS 제공업체를 사용하여 가용성을 향상시킵니다.

- 지리적 DNS: 사용자의 위치에 따라 가장 가까운 CDN 엣지 서버로 라우팅합니다.

- DNSSEC: DNS 스푸핑과 캐시 포이즈닝을 방지하기 위해 DNSSEC을 구현합니다.

- DNS 모니터링: 실시간 DNS 모니터링 시스템을 통해 DNS 성능과 가용성을 지속적으로 모니터링합니다.

- DNS 기반 장애 조치: 서버 장애 시 자동으로 백업 서버로 전환하는 DNS 기반 장애 조치 메커니즘을 구현합니다.

시스템 구성 다이어그램:

워크플로우:

- 사용자가 웹 브라우저에 전자상거래 플랫폼의 도메인 이름(예: www.shop.com)을 입력합니다.

- ISP의 리커시브 리졸버가 권한 있는 DNS 서버에 쿼리를 보냅니다.

- 권한 있는 DNS 서버는 사용자의 지리적 위치를 기반으로 가장 가까운 CDN 엣지 서버의 IP 주소를 반환합니다.

- 사용자의 브라우저는 해당 CDN 엣지 서버에 연결하여 웹사이트 콘텐츠를 로드합니다.

- 정적 콘텐츠는 CDN에서 직접 제공되고, 동적 콘텐츠는 해당 지역의 애플리케이션 서버에서 처리됩니다.

- 서버 장애 발생 시, DNS 모니터링 시스템이 이를 감지하고 DNS 레코드를 업데이트하여 트래픽을 정상 작동하는 서버로 리다이렉트합니다.

역할 및 책임:

- DNS 관리자: DNS 구성을, 관리하고 모니터링합니다.

- 네트워크 엔지니어: CDN과 지리적 라우팅을 구성합니다.

- 보안 전문가: DNSSEC 구현과 DNS 보안을 담당합니다.

- SRE(Site Reliability Engineer): DNS 기반 장애 조치 메커니즘을 관리합니다.

이러한 구성을 통해 전자상거래 플랫폼은 다음과 같은 이점을 얻을 수 있습니다:

- 사용자에게 더 빠른 응답 시간 제공

- 지역적 장애가 전체 서비스에 미치는 영향 최소화

- DNS 스푸핑과 같은 보안 위협으로부터 보호

- 장애 발생 시 신속한 복구 기능 제공

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 고려사항 | 설명 | 권장사항 |

|---|---|---|

| DNS 서버 이중화 | 단일 장애점 방지를 위한 DNS 서버 이중화 | 지리적으로 분산된 다중 DNS 제공업체 사용 |

| TTL 값 최적화 | DNS 레코드의 TTL 값이 시스템 요구사항에 적합한지 확인 | 변경이 자주 발생하는 경우 낮은 TTL, 안정적인 경우 높은 TTL 설정 |

| DNS 성능 모니터링 | DNS 응답 시간 및 가용성 모니터링 | 실시간 DNS 모니터링 솔루션 구현 |

| 보안 강화 | DNS 스푸핑, 캐시 포이즈닝 등의 보안 위협 대응 | DNSSEC, DNS over HTTPS/TLS 구현 |

| 변경 관리 | DNS 변경으로 인한 잠재적 영향 분석 | 변경 전 철저한 테스트와 단계적 롤아웃 전략 수립 |

| DNS 레코드 관리 | DNS 레코드의 정확성과 최신성 유지 | 자동화된 DNS 관리 도구 및 버전 관리 시스템 활용 |

| 장애 대응 계획 | DNS 장애 발생 시 대응 방안 마련 | 명확한 에스컬레이션 절차와 장애 복구 계획 수립 |

| 권한 관리 | DNS 설정 변경 권한 제어 | 역할 기반 접근 제어(RBAC) 구현 |

| 문서화 | DNS 구성에 대한 문서화 | 최신 DNS 구성 다이어그램 및 설정 문서 유지 |

| 규제 준수 | 산업별 규제 및 표준 준수 | 규제 요구사항을 충족하는 DNS 구성 설계 |

최적화하기 위한 고려사항 및 주의할 점

| 고려사항 | 설명 | 권장사항 |

|---|---|---|

| DNS 서버 위치 | 사용자와 DNS 서버 간의 지리적 거리 | 주요 사용자 기반 근처에 DNS 서버 배치 |

| 캐싱 최적화 | DNS 캐싱 정책 최적화 | 자주 접근하는 도메인에 대한 캐싱 우선순위 지정 |

| 쿼리 효율성 | 불필요한 DNS 쿼리 감소 | 애플리케이션 레벨에서 DNS 조회 결과 재사용 |

| 레코드 타입 선택 | 목적에 맞는 최적의 레코드 타입 선택 | 필요에 따라 CNAME 대신 A 레코드 사용(성능 향상) |

| DNS 프리페칭 | 예상되는 DNS 쿼리를 미리 수행 | 웹 애플리케이션에서 DNS 프리페칭 구현 |

| 라운드 로빈 최적화 | DNS 라운드 로빈 구성 최적화 | 서버 용량에 따른 가중치 부여 |

| 응답 크기 제한 | DNS 응답 크기 제한으로 인한 문제 방지 | EDNS0 확장을 통한 더 큰 DNS 패킷 지원 |

| 네트워크 지연 시간 | 네트워크 지연 시간 최소화 | Anycast DNS 구현 또는 CDN 활용 |

| 모니터링 및 분석 | DNS 성능 데이터 수집 및 분석 | 실시간 DNS 성능 모니터링 및 분석 도구 사용 |

| 부하 테스트 | 예상 부하에 대한 DNS 성능 테스트 | 정기적인 DNS 부하 테스트 수행 |

6. 주제에 대한 추가 조사 내용

DNS(Domain Name System)에 대한 추가적인 중요 정보는 다음과 같습니다:

역방향 DNS(Reverse DNS):

- IP 주소를 도메인 이름으로 변환하는 과정입니다.

- 주로 이메일 서버 검증, 로깅, 트러블슈팅에 사용됩니다.

- PTR 레코드를 사용하여 구현됩니다.

DNS 영역 전송(Zone Transfer):

- 주 DNS 서버에서 보조 DNS 서버로 영역 데이터를 복제하는 과정입니다.

- AXFR(전체 영역 전송)과 IXFR(증분 영역 전송) 두 가지 방식이 있습니다.

- 보안상의 이유로 일반적으로 특정 IP 주소나 서버로 제한됩니다.

DNS Anycast:

- 동일한 IP 주소를 여러 서버에 할당하여 가장 가까운 서버로 트래픽을 라우팅하는 기술입니다.

- 지연 시간 감소와 DDoS 공격 방어에 효과적입니다.

- 대규모 DNS 서비스 제공업체와 루트 서버 운영에 널리 사용됩니다.

DNS RPZ(Response Policy Zone):

- DNS 방화벽이라고도 불리며, 악성 도메인에 대한 DNS 응답을 필터링합니다.

- 피싱, 멀웨어, 봇넷 C&C 서버 등에 대한 접근을 차단할 수 있습니다.

- 기업 네트워크 보안에 중요한 요소입니다.

EDNS(Extension Mechanisms for DNS):

- 기존 DNS 프로토콜의 제한을 극복하기 위한 확장 메커니즘입니다.

- 더 큰 DNS 패킷 크기, 추가 플래그, 새로운 응답 코드 등을 지원합니다.

- DNSSEC, DNS Cookie 등의 현대적 DNS 기능을 가능하게 합니다.

7. 2025년 기준 최신 동향

| 주제 | 항목 | 설명 |

|---|---|---|

| DNS 보안 | DNSSEC 채택 증가 | DNSSEC(Domain Name System Security Extensions)의 채택률이 증가하면서 DNS 스푸핑과 캐시 포이즈닝을 방지하는 보안 강화가 이루어지고 있습니다. |

| 개인정보 보호 | DoH/DoT 표준화 | DNS over HTTPS(DoH)와 DNS over TLS(DoT)가 표준화되면서 DNS 쿼리의 프라이버시와 보안이 크게 향상되고 있습니다. |

| 분산화 | 블록체인 기반 DNS | 블록체인 기술을 활용한 탈중앙화 DNS 시스템이 등장하여 검열 저항성과 보안성을 강화하고 있습니다. |

| 보안 자동화 | AI 기반 DNS 보안 | 인공지능과 머신러닝을 활용한 DNS 기반 위협 탐지 및 자동 대응 시스템이 보편화되고 있습니다. |

| 에지 컴퓨팅 | 에지 DNS | 에지 컴퓨팅의 확산과 함께 에지에서의 DNS 해석이 증가하여 지연 시간 감소와 성능 향상이 이루어지고 있습니다. |

| 양자 컴퓨팅 대비 | 포스트 양자 DNSSEC | 양자 컴퓨팅의 위협에 대비한 포스트 양자 암호화 알고리즘을 DNSSEC에 적용하는 연구가 활발히 진행되고 있습니다. |

8. 주제와 관련하여 주목할 내용

| 주제 | 항목 | 설명 |

|---|---|---|

| 보안 | DNS 방화벽 | DNS 트래픽을 모니터링하고 필터링하여 악성 도메인 접근을 차단하는 기술이 기업 보안의 중요한 요소로 부각되고 있습니다. |

| 성능 | DNS 쿼리 최적화 | DNS 쿼리 최소화, 프리페칭, QUIC 지원 등을 통한 DNS 성능 최적화 기술이 웹 성능 향상에 중요한 역할을 하고 있습니다. |

| 통합 | SD-WAN과 DNS 통합 | SD-WAN 솔루션과 DNS 서비스의 통합을 통해 보다 효율적인 트래픽 라우팅과 보안이 가능해지고 있습니다. |

| 관리 | DNS 자동화 | API 기반 DNS 관리와 Infrastructure as Code 도구를 통한 DNS 자동화가 DevOps 워크플로우에 필수적인 요소가 되고 있습니다. |

| 인프라 | DNS64/NAT64 | IPv4와 IPv6 전환 과정에서 DNS64/NAT64 기술이 중요한 역할을 하며, 듀얼 스택 네트워크 환경에서의 효율적인 DNS 관리가 중요해지고 있습니다. |

| 표준화 | DNS 확장 표준 | 새로운 DNS 확장 표준(DNS-over-QUIC, Extended DNS 등)이 개발되어 더 안전하고 효율적인 DNS 통신이 가능해지고 있습니다. |

9. 앞으로의 전망

| 주제 | 항목 | 설명 |

|---|---|---|

| 탈중앙화 | 완전 분산형 DNS | 블록체인과 P2P 기술을 활용한 완전 분산형 DNS가 기존 DNS의 중앙화 문제를 해결하며 더욱 발전할 것으로 예상됩니다. |

| IoT 통합 | IoT 디바이스 관리 | 수십억 개의 IoT 디바이스를 효율적으로 관리하기 위한 확장 가능한 DNS 솔루션의 중요성이 더욱 커질 것입니다. |

| 머신러닝 | 예측 DNS | 머신러닝을 활용한 예측 DNS 해석과 사전 캐싱 기술이 DNS 성능을 획기적으로 향상시킬 것으로 예상됩니다. |

| 보안 고도화 | 제로 트러스트 DNS | 제로 트러스트 보안 모델과 통합된 DNS 시스템이 기업 네트워크 보안의 핵심 요소로 자리잡을 것입니다. |

| 엣지 컴퓨팅 확산 | 지역화된 DNS 해석 | 엣지 컴퓨팅의 확산에 따라 지역화된 DNS 해석이 보편화되어 지연 시간을 최소화하고 성능을 극대화할 것입니다. |

| 양자 보안 | 포스트 양자 암호화 | 양자 컴퓨팅의 발전에 대비한 포스트 양자 암호화가 DNS 보안의 새로운 표준이 될 것으로 예상됩니다. |

10. 추가 학습 주제

| 카테고리 | 주제 | 설명 |

|---|---|---|

| DNS 프로토콜 | DNS over QUIC | UDP 대신 QUIC 프로토콜을 사용하여 더 빠르고 안전한 DNS 쿼리를 구현하는 기술 |

| DNS 보안 | DNS 필터링 시스템 | 악성 도메인을 식별하고 차단하는 DNS 필터링 시스템의 구현과 운영 방법 |

| DNS 아키텍처 | 멀티 리전 DNS 설계 | 글로벌 서비스를 위한 지역적으로 분산된 DNS 아키텍처 설계 및 구현 방법 |

| DNS 자동화 | DNS-as-Code | Infrastructure as Code 접근 방식을 사용한 DNS 구성 자동화 기법 |

| DNS 분석 | DNS 트래픽 분석 | DNS 쿼리 패턴 분석을 통한 네트워크 이상 탐지 및 최적화 방법 |

11. 관련 분야 학습 주제

| 카테고리 | 주제 | 설명 |

|---|---|---|

| 네트워크 보안 | DNS 기반 보안 위협 | DNS 캐시 포이즈닝, DNS 터널링 등 DNS 관련 보안 위협과 대응 방안 |

| 클라우드 인프라 | 클라우드 DNS 서비스 | AWS Route 53, Google Cloud DNS, Azure DNS 등 클라우드 DNS 서비스의 특징과 활용 방법 |

| DevOps | DNS CI/CD | DevOps 파이프라인에 DNS 변경 관리를 통합하는 방법 |

| 성능 최적화 | DNS 성능 튜닝 | DNS 서버 성능 최적화를 위한 구성 매개변수와 튜닝 기법 |

| 규제 준수 | DNS와 데이터 주권 | 데이터 주권 및 개인정보 보호 규제에 부합하는 DNS 구성 방법 |

용어 정리

| 용어 | 설명 |

|---|---|

| Anycast | 동일한 IP 주소를 여러 서버에 할당하여 네트워크 토폴로지 상 가장 가까운 서버로 트래픽을 라우팅하는 네트워킹 기술 |

| AXFR | DNS 전체 영역 전송(zone transfer) 프로토콜로, 주 DNS 서버에서 보조 DNS 서버로 전체 영역 데이터를 복제함 |

| DNS 스푸핑 | 공격자가 가짜 DNS 정보를 제공하여 사용자를 악의적인 웹사이트로 리디렉션하는 공격 기법 |

| DNS 캐시 포이즈닝 | 악의적인 DNS 데이터를 DNS 리졸버의 캐시에 삽입하여 DNS 쿼리를 조작하는 공격 기법 |

| DNS64 | IPv6 전용 네트워크에서 IPv4 주소에 접근할 수 있도록 돕는 DNS 확장 기술 |

| EDNS | DNS 프로토콜의 제한을 극복하기 위한 확장 메커니즘으로, 더 큰 패킷 크기와 추가 기능을 지원함 |

| IXFR | DNS 증분 영역 전송 프로토콜로, 변경된 부분만 전송하여 네트워크 대역폭을 절약함 |

| NAT64 | IPv6 네트워크와 IPv4 네트워크 간의 통신을 가능하게 하는 주소 변환 기술 |

| QUIC | Google이 개발한 UDP 기반의 전송 계층 프로토콜로, TCP보다 빠른 연결 설정과 암호화를 제공함 |

| RPZ | DNS Response Policy Zone의 약자로, DNS 응답을 필터링하여 악성 도메인에 대한 접근을 차단하는 기술 |

참고 및 출처

- DNS 개요 - Cloudflare

- DNS 서버 유형 - Cloudflare

- DNS 레코드 유형 - Cloudflare

- DNS 보안 - Cloudflare

- 동적 DNS - Cloudflare

- 도메인 이름이란? - Cloudflare

- 1.1.1.1 DNS 서비스 - Cloudflare

- DNS 아키텍처 - Microsoft Learn

- DNS - Wikipedia

- DNS 레코드 유형 목록 - Wikipedia

- DNS 레코드 유형 정의 - Site24x7

- DNS란 무엇인가? - GeeksforGeeks

- DNS 레코드란? - IBM

- DNS란? - IBM

- DNSSEC 개요 - Google Cloud

- DNS 보안 위험 - Heimdal Security

- 현대 보안 환경에서의 DNSSEC - Vercara

- DNSSEC란? - Akamai

- DNSSEC란? - IBM

- DNS와 DNS 보안 - Fortinet

- 2025년 웹3와 웹2 - MarkMonitor

- 엣지 컴퓨팅 트렌드 2024 - StartUs Insights

- 2025년 엣지 컴퓨팅 트렌드 - TechTarget

- 탈중앙화 세계의 엣지 컴퓨팅 - Edge Network

- DNS 최신 동향 - DNS Spy

- 2025년 클라우드 컴퓨팅의 미래 - SMPL Solutions