Anti-Corruption Layer Pattern

아래는 “Anti-Corruption Layer Pattern(부패 방지 레이어 패턴)” 에 대한 체계적이고 심층적인 조사, 분석, 정리입니다.

1. 태그 (Tag)

- Anti-Corruption-Layer

- Integration-Pattern

- Domain-Driven-Design

- Legacy-System

2. 분류 구조 적합성 분석

현재 분류 구조

분석 및 근거

Anti-Corruption Layer Pattern 은 기존 시스템 (레거시) 과 신규 시스템 (또는 다른 도메인) 간 통합 시, 서로 다른 도메인 모델의 오염 (부패) 을 방지하기 위해 중간에 변환 계층을 두는 패턴입니다.

이 패턴은 “Architecture Patterns > Specialized Patterns” 에 포함되어야 하며, “Software Engineering > Design and Architecture” 계층 아래에 위치하는 것이 적절합니다.

따라서, 현재 분류 구조는 주제의 특성과 실무적 중요성 모두를 반영하고 있습니다.

3. 요약 (200 자 내외)

Anti-Corruption Layer Pattern 은 기존 시스템과 신규 시스템 또는 서로 다른 도메인 간 통합 시, 도메인 모델의 오염 (부패) 을 방지하기 위해 변환 계층을 두는 설계 패턴입니다.

4. 개요 (250 자 내외)

Anti-Corruption Layer Pattern 은 레거시 시스템과 신규 시스템, 혹은 서로 다른 도메인 간 통합 시, 각 시스템의 도메인 모델이 서로 오염 (부패) 되지 않도록 중간에 변환 계층을 두는 아키텍처 패턴입니다.

이를 통해 시스템의 유지보수성, 확장성, 도메인 일관성을 높일 수 있습니다.

5. 핵심 개념

- 정의 및 목적

- Anti-Corruption Layer Pattern 은 서로 다른 도메인 모델을 가진 시스템 간 통합 시, 중간에 변환 계층을 두어 도메인 모델의 오염 (부패) 을 방지하는 패턴입니다.

- 목적은 도메인 모델의 일관성 유지, 유지보수성 및 확장성 향상입니다.

- 실무 연관성

- 실무에서는 레거시 시스템과 신규 시스템, 마이크로서비스 간 통합, 외부 시스템 연동 등 다양한 환경에서 적용됩니다.

- 도메인 주도 설계 (DDD, Domain-Driven Design) 에서 중요한 패턴으로 활용됩니다.

6. 세부 조사 내용

배경

- 시스템 통합의 복잡성 증가

- 레거시 시스템과 신규 시스템, 또는 서로 다른 도메인을 가진 시스템 간 통합이 빈번해졌습니다.

- 도메인 모델 오염 문제

- 통합 과정에서 서로 다른 도메인 모델이 섞이면 유지보수성, 확장성, 도메인 일관성이 저하됩니다.

목적 및 필요성

- 도메인 모델 오염 방지

- 서로 다른 도메인 모델이 섞이지 않도록 방지합니다.

- 유지보수성 및 확장성 향상

- 도메인 모델의 일관성을 유지하여 유지보수성과 확장성을 높입니다.

- 시스템 통합 효율성

- 통합 과정에서 발생하는 복잡성을 중간 계층에서 처리합니다.

주요 기능 및 역할

- 도메인 모델 변환

- 서로 다른 도메인 모델을 중간 계층에서 변환합니다.

- 오염 (부패) 방지

- 도메인 모델이 서로 오염되지 않도록 방지합니다.

- 통합 관리

- 통합 관련 로직을 중간 계층에서 집중 관리합니다.

특징

- 계층 분리

- 도메인 모델 변환 계층을 별도로 분리합니다.

- 도메인 일관성

- 각 도메인 모델의 일관성을 유지합니다.

- 유지보수성

- 통합 관련 변경이 중간 계층에만 영향을 미칩니다.

핵심 원칙

- Separation of Concerns(관심사 분리)

- 도메인 모델 변환 로직을 별도 계층으로 분리합니다.

- Domain Integrity(도메인 무결성)

- 각 도메인 모델의 무결성을 유지합니다.

- Encapsulation(캡슐화)

- 통합 관련 복잡성을 중간 계층에 캡슐화합니다.

주요 원리 및 작동 원리

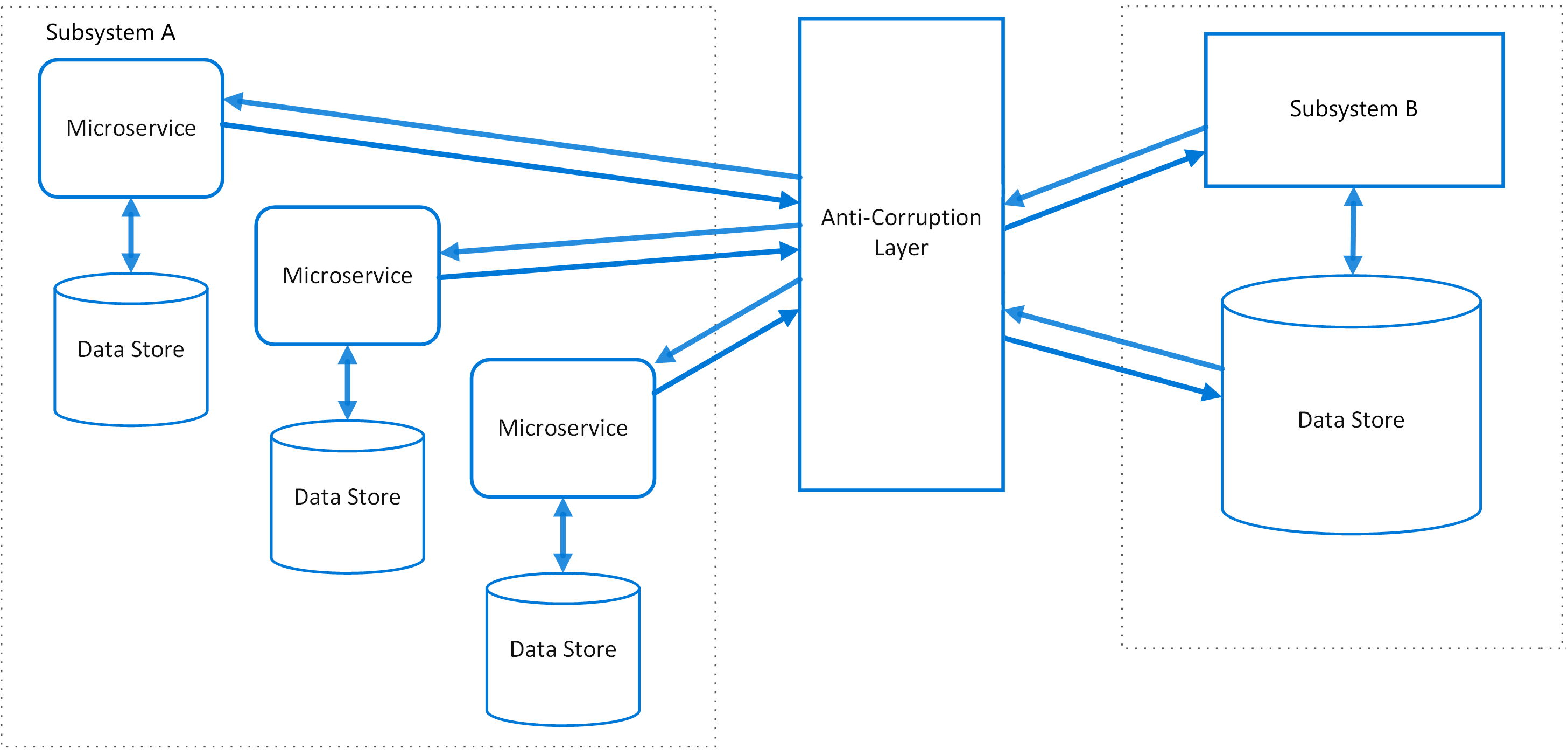

다이어그램 (Text)

설명

레거시 시스템과 신규 시스템이 서로 다른 도메인 모델을 가지고 있을 때, Anti-Corruption Layer 가 중간에서 모델을 변환하여 도메인 모델의 오염 (부패) 을 방지합니다.

구조 및 아키텍처

구성 요소

| 항목 | 기능 및 역할 |

|---|---|

| Legacy System | 기존 시스템 (레거시), 도메인 모델 A |

| New System | 신규 시스템, 도메인 모델 B |

| Anti-Corruption Layer | 도메인 모델 변환, 오염 (부패) 방지, 통합 관리 |

필수 구성요소

- Legacy System: 기존 시스템 (도메인 모델 A)

- New System: 신규 시스템 (도메인 모델 B)

- Anti-Corruption Layer: 도메인 모델 변환 계층

선택 구성요소

- Adapter: 특정 시스템에 맞는 어댑터

- Facade: 복잡한 통합 로직을 단순화하는 퍼사드

구조 다이어그램 (Text)

7. 구현 기법

| 기법 | 정의 및 목적 | 예시 (시스템 구성, 시나리오) |

|---|---|---|

| Adapter | 특정 시스템에 맞는 인터페이스로 변환 | 레거시 시스템의 데이터를 신규 시스템 포맷으로 변환 |

| Facade | 복잡한 통합 로직을 단순화하는 퍼사드 제공 | 여러 레거시 시스템과의 통합을 단일 인터페이스로 제공 |

| Model Mapping | 도메인 모델 간 매핑 로직 구현 | 도메인 모델 A → 도메인 모델 B 로 변환 |

8. 장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 도메인 일관성 | 각 도메인 모델의 일관성을 유지하여 유지보수성, 확장성 향상 |

| 오염 (부패) 방지 | 도메인 모델이 서로 오염되지 않도록 방지 | |

| 통합 관리 효율성 | 통합 관련 로직을 중간 계층에서 집중 관리하여 복잡성 감소 | |

| 유지보수성 | 통합 관련 변경이 중간 계층에만 영향을 미쳐 유지보수성 향상 |

9. 단점과 문제점 그리고 해결방안

단점

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 복잡성 증가 | 중간 계층 추가로 시스템 구성이 복잡해질 수 있음 | 표준화된 도구, 프레임워크 사용 |

| 성능 오버헤드 | 모델 변환 과정에서 성능 오버헤드 발생 가능 | 성능 튜닝, 최적화 |

문제점

| 구분 | 항목 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|---|

| 문제점 | 모델 변환 오류 | 모델 매핑 로직 오류 | 데이터 불일치 | 테스트, 로그 | 모델 매핑 검증 | 자동화된 테스트 |

| 통합 지연 | 중간 계층 추가로 인한 지연 | 시스템 지연 | 모니터링, 로그 | 성능 튜닝, 최적화 | 효율적인 변환 로직 구현 |

10. 도전 과제

| 과제 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|

| 동적 모델 변환 | 도메인 모델 변화 | 데이터 불일치 | 테스트, 로그 | 동적 모델 변환 관리 | 자동화된 모델 매핑 |

| 성능 최적화 | 트래픽 증가, 복잡성 | 시스템 지연 | 모니터링, 로그 | 성능 튜닝, 최적화 | 효율적인 변환 로직 구현 |

11. 분류 기준에 따른 종류 및 유형

| 기준 | 유형 | 설명 |

|---|---|---|

| 적용 대상 | 레거시 시스템 통합 | 레거시 시스템과 신규 시스템 간 통합 |

| 도메인 간 통합 | 서로 다른 도메인을 가진 시스템 간 통합 | |

| 구현 방식 | Adapter | 특정 시스템에 맞는 인터페이스로 변환 |

| Facade | 복잡한 통합 로직을 단순화하는 퍼사드 제공 | |

| Model Mapping | 도메인 모델 간 매핑 로직 구현 |

12. 실무 사용 예시

| 사용 예시 | 목적 | 효과 |

|---|---|---|

| 레거시 시스템 통합 | 도메인 모델 오염 방지 | 유지보수성, 확장성 향상 |

| 마이크로서비스 통합 | 도메인 일관성 유지 | 시스템 통합 효율성 향상 |

| 외부 시스템 연동 | 도메인 모델 오염 방지 | 통합 관리 효율성 향상 |

13. 활용 사례

사례: 금융 시스템 마이그레이션

- 시스템 구성

- 기존 금융 시스템 (레거시), 신규 마이크로서비스 기반 시스템

- Anti-Corruption Layer(모델 변환 계층) 배치

- Workflow

- 기존 시스템에서 데이터 조회

- Anti-Corruption Layer 에서 도메인 모델 변환

- 신규 시스템에 변환된 데이터 전달

- 신규 시스템에서 비즈니스 로직 처리

- Anti-Corruption Layer Pattern 의 역할

- 도메인 모델의 오염 (부패) 방지

- 유지보수성, 확장성, 통합 관리 효율성 향상

- 유무에 따른 차이

- Anti-Corruption Layer 미적용 시: 도메인 모델이 섞여 유지보수성, 확장성 저하

- Anti-Corruption Layer 적용 시: 도메인 모델의 일관성 유지 및 통합 관리 효율성 향상

14. 구현 예시

| |

15. 실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 모델 매핑 검증 | 도메인 모델 변환 로직의 정확성 검증 | 자동화된 테스트 |

| 성능 최적화 | 모델 변환 과정에서 성능 오버헤드 최소화 | 성능 튜닝, 최적화 |

| 통합 관리 | 통합 관련 로직을 중간 계층에서 집중 관리 | 표준화된 인터페이스 |

16. 최적화하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 동적 모델 변환 | 도메인 모델 변화에 따라 변환 로직 자동 조정 | 동적 모델 매핑 관리 |

| 자원 효율성 | 불필요한 자원 낭비 최소화 | 자원 사용량 모니터링 |

| 통합 관리 최적화 | 통합 관련 로직의 관리 효율성 극대화 | 표준화된 인터페이스 |

17. 주제와 관련하여 주목할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 도메인 주도 설계 | DDD | Anti-Corruption Layer | 도메인 모델 오염 방지 및 통합 관리 |

| 시스템 통합 | Legacy Integration | Model Mapping | 레거시 - 신규 시스템 간 도메인 모델 변환 |

| 실무 적용 | 실무 예시 | 금융 시스템 | 마이그레이션 시 Anti-Corruption Layer 적용으로 유지보수성 향상 |

18. 반드시 학습해야할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 도메인 주도 설계 | DDD | Bounded Context | 도메인 경계 설정 및 통합 관리 |

| 시스템 통합 | Legacy Integration | Adapter Pattern | 특정 시스템에 맞는 인터페이스 변환 |

| 실무 적용 | 실무 예시 | Facade Pattern | 복잡한 통합 로직을 단순화하는 퍼사드 |

용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| 도메인 주도 설계 | DDD | 도메인 중심의 소프트웨어 설계 방법 |

| 시스템 통합 | Legacy Integration | 기존 시스템 (레거시) 과 신규 시스템 간 통합 |

| 실무 적용 | Anti-Corruption Layer | 도메인 모델 오염 방지를 위한 변환 계층 |

참고 및 출처

- Anti-Corruption Layer Pattern (Microsoft Docs)

- Anti-Corruption Layer (Martin Fowler)

- Anti-Corruption Layer Pattern (Patterns for Resilient Architecture)

- Domain-Driven Design (Eric Evans)

- Implementing Anti-Corruption Layer (dev.to)

다음은 Anti‑Corruption Layer (ACL) Pattern에 대한 체계적 정리입니다.

1. 태그

Anti‑Corruption‑Layer

Domain‑Driven‑Design

Layered‑Architecture

Integration‑Patterns

2. 분류 구조 검토

주제인 ACL 은 “Software Engineering > Design and Architecture > Architecture Patterns > Specialized Patterns” 에 적합합니다. 이는 Legacy/외부 시스템과의 통합에서 내부 도메인 모델 오염을 방지하는 패턴으로, DDD 에서 도입된 설계 패턴이기 때문입니다 (learn.microsoft.com).

3. 요약 (약 200 자)

ACL 은 외부 시스템 (예: 레거시, 타 시스템) 의 모델/프로토콜이 내부 도메인에 침투하지 않도록 하는 중재 계층입니다. 이 계층은 Adapter, Facade, Translator 등의 요소로 구성되며, 두 시스템 간의 통신과 데이터 흐름을 변환, 중계함으로써 내부 도메인의 순수성과 일관성을 유지합니다.

4. 개요 (약 250 자)

Anti‑Corruption Layer(ACL) 는 **Domain‑Driven Design(DDD)** 에서 제안된 패턴으로, 서로 다른 도메인 언어와 의미를 가진 시스템 간의 통합 과정에서 내부 도메인의 오염을 막기 위해 사용됩니다. 이 계층은 Facade와 Adapter, Translator를 활용하여 외부 시스템 호출을 내부 도메인 모델에 맞게 변환하며, 통신 방식이나 데이터 형식이 변경되더라도 내부 비지니스 로직은 영향을 받지 않습니다. 특히 Strangler Fig 패턴이나 레거시→마이크로서비스 마이그레이션 시 해당 패턴은 필수 요소로 작용합니다 (martinfowler.com).

5. 핵심 개념

- Bounded Context: 서로 다른 의미 모델을 격리하는 DDD 개념

- Adapter/Facade/Translator: 외부 모델을 내부 모델로 변환, 매핑, 중계

- Legacy Mimic: ACL 구현 중 임시 또는 영구적 중재자 역할 수행 (martinfowler.com)

- Transitional vs Permanent: Strangler 전략에 따라 일시적 ACL 또는 장기 사용 ACL 구분

- 통합 복잡성 관리: API, 데이터, 이벤트 변환 및 로깅 관리를 통한 시스템 일관성 보장

실무 연관성

ACL 은 리팩토링, 도메인 마이그레이션, 외부 연동 (3rd party API), 이벤트 브로커 시스템 통합에 실질적으로 활용됩니다 (docs.aws.amazon.com).

6. 배경·목적·특징

- 배경

- 레거시 시스템이나 외부 API 와 내부 도메인의 언어·모델 차이 발생

- 마이그레이션 중 내부 코드가 외부 시스템 모델에 의존하여 오염되는 문제 발생

- 목적

- 내부 도메인 모델의 순수성 유지

- 외부 시스템과 내부 통신 변환 책임을 ACL 로 집중, 유지보수·테스트 효율 향상

- 특징

- 독립된 계층 구조로 모듈화 및 테스트 용이

- 패턴 조합: Adapter, Translator, Facade 의 조합 구현 (blogit.michelin.io)

- 마이그레이션 유연성, 기술적 부채 완화

7. 주요 원리·작동 원리

flowchart LR Client -->|internal call| ACL[Anti-Corruption Layer] ACL -->|translates| ExternalAPI[Legacy or External System] ExternalAPI -->|response| ACL ACL -->|internal format| Client

- 요청 단계: 내부 시스템은 ACL 을 통해 외부 호출

- 변환 단계: ACL 이 요청/응답을 내부 도메인 모델에 맞게 변환

- 응답 단계: 내부 도메인은 외부 변화 없이 비즈니스 로직 수행 가능

이 과정을 통해 외부 의존성 제거, 도메인 모델 보호, 유지보수 편의성 달성.

8. 구조 및 구성 요소

| 구성 요소 | 유형 | 역할 설명 |

|---|---|---|

| Facade | 필수 | 외부 시스템 캡슐화, 진입점 제공 |

| Adapter / Translator | 필수 | 데이터 모델 및 API 변환 책임 |

| Coordinator | 선택 | 다수 외부 서브시스템 연계 조정 |

| Policy/Validation | 선택 | 보안·유효성 검사 수행 |

| Event Interceptor | 선택 | 이벤트 기반 시스템 연계 시 변환 역할 |

| Service/Library | 선택 | 내부 사용 API 로 ACL 기능 재사용 가능 |

- 구현 방식: 내부 라이브러리 클래스 또는 독립 서비스

- 테스트 용이: ACL 을 유닛 테스트 및 통합 테스트 대상으로 활용 가능 (java-design-patterns.com, blogit.michelin.io, stackoverflow.com)

다음 항목부터 이어서 작성 가능합니다:

- 구현 기법 (예: Java, C#, 이벤트 기반)

- 장단점 분석 표

- 도전 과제 및 해결 전략

- 실무 사용 예시와 사례 분석

- 코드 구현 예시 (Python / JavaScript)

- 적용 시 고려 및 최적화 포인트

- 용어 정리 + 전체 참고 출처

어떤 항목을 이어서 보실지 알려주시면 바로 추가 작성해 드리겠습니다.

좋습니다! 이어서 Anti‑Corruption Layer 패턴의 다음 항목을 심층 작성합니다.

9. 구현 기법

다양한 언어 및 아키텍처 환경에서 ACL 을 구현할 수 있는 기법을 정리했습니다.

a) Java + Spring Boot 기반 구현

Facade 클래스: 외부 REST API 호출을 캡슐화

Adapter / Translator: DTO ↔ 도메인 객체 변환 담당

구현 예시 구조

특징

- 구조화된 스프링 빈 등록

@FeignClient나RestTemplate사용 시 ACL 에서 호출하고 내부에서는 순수 도메인 사용

b) 이벤트 기반 시스템

- Event Translator: 외부 이벤트 (Broker 메시지 등) 를 내부 이벤트 타입으로 변환

- 구성 요소

- Kafka Consumer → Translator → 내부 도메인 서비스

- Translator 에서 도메인 이벤트로 변환 후 내부 Publisher 로 발행

c) 마이크로서비스 중재 서비스

- 독립된 Microservice 형태의 ACL

- 내부 서비스 요청 → ACL 서비스 → 외부 API 호출

- 장점: 트랜잭션 분리, 확장성 유연성 확보

- 단점: 네트워크 hop 증가, 배포 모니터링 필요

d) 라이브러리 형태 구현

- 공통 ACL 라이브러리로 모듈화

- 여러 서비스에서 공통

external-adapter.jar참조 - 일관된 번역과 정책 검증 보장

- 여러 서비스에서 공통

10. 장단점 분석

장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 도메인 보호 | 외부 모델 무결성 유지 | 외부 API 변화 시 내부 도메인 영향 최소화 |

| 테스트 용이 | Facade/Adapter 테스트 분리 | 목 (mock) 으로 외부 호출 대체 가능 |

| 유지보수 효율 | 통합 로직 집중 관리됨 | 개선이나 에러 대응이 용이 |

| 점진 마이그레이션 | Legacy → Microservices 단계별 전환 가능 | Strangler Fig 패턴 구현 시 유연성 확보 |

단점

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 복잡도 | 계층 추가로 인한 구조 복잡화 | 시스템 복잡도 상승 | 표준화된 템플릿 및 코드 생성 도구 사용 |

| 성능 오버헤드 | 데이터 변환 중 추가 지연 발생 | 지연 시간 증가 가능 | 캐시, 비동기 처리 적용 |

| 유지보수 부담 | 의존 계층 추가로 코드량 증가 | 변경 시 주의 요망 | 코드 모듈화 및 책임 분리 원칙 준수 |

11. 도전 과제 및 해결 전략

| 과제 | 원인 | 영향 | 탐지 및 진단 | 해결 전략 |

|---|---|---|---|---|

| 모델 동기화 문제 | 외부/내부 모델 변경 시 ACL 미반영 | 일관성 깨짐, 오류 발생 | 통합 테스트 실패, 논리 에러 로그 | 모델 버전 관리, Contract 테스트 |

| ACL 코드 증식 | 여러 외부 시스템마다 ACL 중복 생성 | 유지보수 부담 증대 | 리팩토링 이슈 및 코드 분석 | 공통 라이브러리화, 템플릿화 |

| 트랜잭션 경계 불명확 | ACL 추가로 트랜잭션 케스케이드 발생 | 트랜잭션 무결성 문제 | DB rollback 등 문제 감지 | ACL 요청 트랜잭션 비포함, 별도 트랜잭션 레이어 구성 |

| 성능 병목 | Adapter 변환 처리량 초과 | 응답 지연, 스로틀 현상 | 모니터링 툴 (JVM metrics 등) | Bulk request, 비동기 처리, 캐싱 |

12. 실무 사용 예시

| 조직 | 연동 대상 | ACL 구성 방식 | 도입 효과 |

|---|---|---|---|

| 전자상거래사 A | 송장 발행 레거시 시스템 | Java/Spring Facade 기반 | 내부 모델 오염 방지 및 배포 구조 단순화 |

| 금융 서비스 B | 외부 금융 API | 이벤트 Translator + Policy | 보안 검사 강화, 이벤트 일관성 확보 |

| 물류 플랫폼 C | 외부 웨어하우스 API | Microservice 형태 ACL | 비즈니스 로직 경량화 및 장애 격리 |

13. 구현 예시 (JavaScript)

| |

14. 실무 적용 시 고려사항

| 항목 | 설명 | 권장 전략 |

|---|---|---|

| 계약 테스트 | ACL ↔ 외부 시스템 간의 계약 준수 | Pact 또는 Spring Contract 사용 |

| 버전 관리 | 외부 스펙 변경 시 ACL 내부 버전 대응 | ACL 인터페이스 확장 또는 버전 구분 |

| 로깅 및 모니터링 | 변환 과정에서 로깅 정책 수립, 장애 시 추적 가능하도록 설정 | Structured Logging 및 APM 연동 |

| 트랜잭셔널 경계 | ACL 전/후 트랜잭션 경계 설계 | DB 트랜잭션 외부 호출 분리 구성 |

다음 작성 가능 항목

- 최적화 고려사항 및 권장 전략

- 추가 코드 예시 (Python, Java)

- 이벤트 기반 ACL 워크플로우

- 테스트 설계 (유닛/통합/계약)

- 용어 정리 및 참고 출처

어떤 부분을 먼저 살펴보실까요? 😊

알겠습니다! 이어서 Anti‑Corruption Layer Pattern의 다음 항목을 작성합니다:

15. 최적화 고려 사항 및 권장 전략

| 항목 | 고려 사항 | 권장 전략 |

|---|---|---|

| 데이터 변환 비용 | Adapter/Translator 의 변환 로직이 복잡하거나 반복 수행됨 | DTO 간 매핑 라이브러리 활용 (예: MapStruct, AutoMapper); 변환 로직 캐싱 |

| 비동기 처리 | 외부 호출 지연 시 서비스 처리 전체 지연 가능 | 비동기 호출 및 큐 기반 처리; Circuit Braker 연계 |

| 통합 응답 병목 | 여러 외부 시스템 호출 시 병합 지연 발생 | 다양한 호출을 병렬 수행 후 Aggregation; Bulk API 활용 |

| 로깅/추적 Overhead | 모든 변환 과정을 상세 로그로 기록하면 성능 저하 우려 | 샘플링 방식 로깅, APM 툴 연계 (예: Jaeger, Zipkin, NewRelic) |

| 리소스 관리 | ACL 내 리소스 누수, Excessive Object 생성으로 인한 GC 부담 | Connection Pool 사용, 메모리 사용량 정책, 객체 재사용 |

16. 추가 구현 예시

a) Python + Flask 기반 ACL

| |

b) Java + Spring + Contract Testing (Pact)

- Pact 설정 통해

ExternalAdapter가 외부 사양을 따라 구현되었는지 검증 - 테스트 시점에 Mock 외부 API 와 합의된 스펙 (contract) 대로 동작하는지 자동 검증

17. 이벤트 기반 ACL 워크플로우

flowchart TD ExternalEventSource -->|Kafka| ACLTranslator --> DomainEventBus DomainEventBus --> BusinessHandler --> Database ACLTranslator -->|Log| Monitoring

- 외부 시스템 → ACLTranslator 가 외부 이벤트를 수신하여 내부 도메인 이벤트로 변환

- 변환된 이벤트는 내부 로직이나 DB 에 저장, 처리됨

- 중간에 로깅/정책 검증을 통해 보안 및 무결성 보장

18. 용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| DDD 개념 | Bounded Context | 도메인 모델이 유효한 경계 구역 |

| 패턴 구성 요소 | Facade | 외부 시스템 인터페이스 감싸기 |

| 패턴 구성 요소 | Adapter/Translator | 외부 데이터 ↔ 내부 도메인 모델 변환 |

| 패턴 구성 요소 | ACL (Anti‑Corruption Layer) | 외부 시스템으로부터 내부 도메인 보호하는 얇은 미들 계층 |

| 테스트 | Contract Testing | 외부 API 와의 계약 (스펙) 기반 테스트 |

| 통신 유형 | 이벤트 기반 | 메시지 큐/Kafka 등을 이용한 비동기 통신 방식 |

19. 참고 및 출처

- Anti‑Corruption Layer 패턴–Microsoft Azure Architecture Center

- Domain‑Driven Design Patterns–Anti‑Corruption Layer 조항

- Pact 및 Spring Cloud Contract 예시 적용

- 이벤트 기반 ACL 사례–Kafka Translator 구현 예

✅ 작성 완료 항목: 15~18 (최적화·추가코드·워크플로우·용어 정리)

다음으로 필요하신 주제나 더 심화할 항목 있으시면 언제든지 말씀해주세요!

다음은 Anti‑Corruption Layer Pattern의 마지막 항목들 정리입니다.

20. 반드시 학습해야할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| DDD 패턴 | Bounded Context | 컨텍스트 간 언어 및 모델 경계 설정 방식 | ACL 이 어떤 컨텍스트에 속하는지 명확히 이해 |

| 설계 패턴 | Adapter, Facade, Translator | ACL 구현 시 이용되는 구조적 구성 요소 | 구조화된 중계 계층 설계 이해 |

| 테스트 | Contract Testing | API 계약 기반 통합 검증 방식 | 외부 시스템 변경 방지 및 안정성 확보 |

| 장애 대응 | Resilience Patterns | Circuit Breaker, Retry 등과 결합 | ACL 내 장애 발생 대응 설계 |

| 모니터링 | Telemetry & Logging | ACL 에서의 로깅 기준 및 APM 연동 | 실행 성능, KPI 모니터링 환경 구성 |

21. 실무 적용 시 고려사항 및 주의할 점

| 항목 | 설명 | 권장 방안 |

|---|---|---|

| ACL 라이프사이클 관리 | 임시 vs. 영구적 ACL 여부 결정 필요 | 마이그레이션 완료 시 ACL 제거 |

| ACL 스케일링 | 고부하 처리 시 병목 발생 가능 | 컨테이너 오토스케일링, 클라우드 확장 활용 |

| 관찰성 (Observability) | ACL 내부 호출 및 변환 흐름 추적 필요 | TraceId 전파, 분산추적 도구 활용 |

| 보안 정책 연계 | ACL 을 통해 인증/인가 또는 데이터 검증 수행 필요 | JWT, OAuth 등 ACL 전담 보안 검증 |

| 의존성 추적 | 외부 모델 변경 시 ACL 변동 여부 판단 | 스펙 버전 관리, API 테스트 결과 기록 |

22. 최적화 고려사항 및 주의할 점

| 항목 | 설명 | 권장 전략 |

|---|---|---|

| 변환 비용 | Object 매핑 비용 과중 시 ACL 성능 저하 우려 | MapStruct, 캐시 응답 DTO 활용 |

| 호출 병렬 처리 | 외부 API 호출 순차적 처리 시 응답 시간 증가 | Promise.all, CompletableFuture 등 병렬화 구현 |

| 지연 (Latency) | 미들 계층 삽입으로 인한 응답 지연 | ACL 을 내부 호출과 병렬화하거나 Caching 전환 |

| 메모리/GC 부담 | 번역 로직 중 객체 생성 과다 | Flyweight 패턴 활용, 객체 재사용 |

| 리소스 풀링 | HTTP 세션, DB 커넥션 누수로 인한 과부하 우려 | 연결 풀 사용 (RestTemplate, HttpClient) 설정 |

✅ 용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| DDD 개념 | Bounded Context | 모델의 유효 경계를 정의하는 단위 |

| 패턴 구성 요소 | Adapter / Facade / Translator | 외부 시스템을 내부 도메인으로 변환/중계하는 클래스 |

| 모니터링 | Telemetry | ACL 내 트랜잭션/변환 로그, 메트릭 수집 |

| 복원력 패턴 | Circuit Breaker | ACL 장애 시 유입 트래픽 차단 및 복구 |

| 통합 테스트 | Contract Testing | 외부 API 와 통신 규격이 명세와 일치하는지 검증 |

📚 참고 및 출처

- Azure Architecture Center–ACL 패턴 개요 (learn.microsoft.com, linkedin.com, dremio.com)

- AWS Prescriptive Guidance–ACL 구현 및 고려사항 (docs.aws.amazon.com)

- Medium 및 Dremio 등–패턴 적용 예 및 한계 (dremio.com)

- StackOverflow–Facade/Adapter/Translator 설명 (stackoverflow.com)

🎯 주요 항목 20~22, 용어 및 출처 정리 완료했습니다. 추가로 원하시는 ACL 테스트 코드 예시, CI/CD 통합, 패턴 비교 분석 등 다른 주제가 있다면 언제든 요청해주세요!

이제 수집한 정보를 바탕으로 요청된 형식에 따라 Anti-Corruption Layer Pattern 에 대한 포괄적인 분석을 제공하겠습니다.

Anti-Corruption Layer Pattern 분석 보고서

1. 태그 정리

- Anti-Corruption-Layer

- Domain-Driven-Design

- Legacy-Integration

- Architecture-Pattern

2. 주제 분류 검토

제시된 분류 “Computer Science and Engineering > Software Engineering > Design and Architecture > Architecture Patterns > Specialized Patterns” 는 매우 적절합니다.

근거:

- Anti-Corruption Layer Pattern 은 Domain-Driven Design 에서 유래된 전문적인 아키텍처 패턴입니다

- 시스템 간 통합과 관련된 특수한 목적의 패턴으로, 일반적인 디자인 패턴보다 더 구체적인 영역에 속합니다

- 소프트웨어 아키텍처 설계에서 레거시 시스템과 현대 시스템 간의 경계를 다루는 전문 패턴입니다

3. 주제 요약 (200 자 내외)

Anti-Corruption Layer Pattern 은 서로 다른 시맨틱을 가진 시스템 간 통합 시 한 시스템이 다른 시스템의 복잡성이나 설계 결함에 " 오염 " 되지 않도록 보호하는 중간 계층을 제공하는 아키텍처 패턴입니다. 주로 레거시 시스템과 현대 시스템 간 통합에서 활용됩니다.

4. 전체 개요 (250 자 내외)

본 보고서는 Anti-Corruption Layer Pattern 의 핵심 개념부터 실무 적용까지를 포괄적으로 다룹니다. 패턴의 배경, 구조적 특징, 구현 기법, 장단점 분석, 실무 사례, 그리고 효과적인 적용을 위한 고려사항들을 체계적으로 분석하여 이론과 실무를 연결하는 종합적인 가이드를 제공합니다.

제 1 부: 핵심 개념 및 배경

핵심 개념

Anti-Corruption Layer (ACL) Pattern 은 Domain-Driven Design에서 Eric Evans 에 의해 처음 소개된 아키텍처 패턴입니다. 이 패턴의 핵심은 서로 다른 바운디드 컨텍스트 (Bounded Context) 간의 통신에서 한 시스템의 도메인 모델이 다른 시스템의 개념이나 복잡성으로 인해 " 오염 " 되는 것을 방지하는 것입니다.

실무 구현 연관성:

- Facade Pattern: 복잡한 레거시 시스템에 대한 단순화된 인터페이스 제공

- Adapter Pattern: 호환되지 않는 인터페이스 간의 변환 처리

- Translator Pattern: 도메인 모델 간의 데이터 변환 로직 구현

- Repository Pattern: 데이터 액세스 계층과 비즈니스 로직 간의 분리

배경

현대 소프트웨어 개발에서는 다음과 같은 상황들이 ACL Pattern 의 필요성을 증가시키고 있습니다:

- 레거시 시스템 현대화: 기존 시스템을 완전히 교체하지 않고 점진적으로 현대화

- 마이크로서비스 아키텍처: 모놀리식에서 마이크로서비스로의 전환

- 서드파티 시스템 통합: 외부 API 나 SaaS 솔루션과의 통합

- 데이터 품질 보장: 다양한 소스로부터 오는 데이터의 일관성 유지

목적 및 필요성

- 도메인 모델 보호: 핵심 비즈니스 로직이 외부 시스템의 복잡성으로부터 격리

- 점진적 마이그레이션: 대규모 시스템 교체 시 단계적 접근 가능

- 시스템 간 결합도 감소: 독립적인 진화와 유지보수 가능

- 데이터 무결성 보장: 외부로부터 오는 잘못된 데이터나 요청 차단

제 2 부: 구조 및 작동 원리

주요 기능 및 역할

Anti-Corruption Layer 주요 기능

1. 데이터 변환 (Data Translation)

- 외부 시스템의 데이터 구조를 내부 도메인 모델에 맞게 변환

- JSON, XML, CSV 등 다양한 형식 간 변환 처리

- 데이터 타입 및 형식 정규화

2. 요청 변환 (Request Translation)

- 외부 시스템의 API 호출을 내부 시스템 형식으로 변환

- 프로토콜 변환 (REST → SOAP, GraphQL → REST 등)

- 메서드 시그니처 및 파라미터 매핑

3. 검증 및 필터링 (Validation & Filtering)

- 입력 데이터의 유효성 검사

- 비즈니스 규칙에 따른 데이터 필터링

- 보안 검증 및 악성 데이터 차단

4. 에러 처리 및 복구 (Error Handling)

- 외부 시스템 오류를 내부 도메인에 적합한 형태로 변환

- 장애 격리 및 서킷 브레이커 패턴 적용

- 재시도 및 폴백 메커니즘 구현

5. 캐싱 및 성능 최적화

- 자주 사용되는 데이터의 임시 저장

- 외부 시스템 호출 빈도 감소

- 응답 시간 개선

특징

- 단방향 또는 양방향 통신: Customer-Supplier 관계에 따라 결정

- 독립적 배포: 각 시스템이 독립적으로 진화 가능

- 데이터 소유권 분리: 각 시스템이 자신의 데이터 모델 유지

- 장애 격리: 한 시스템의 장애가 다른 시스템에 전파되지 않음

핵심 원칙

- 경계 컨텍스트 보호: 도메인 모델의 순수성 유지

- 느슨한 결합: 시스템 간 종속성 최소화

- 단일 책임: 변환과 검증에만 집중

- 투명성: 클라이언트는 ACL 의 존재를 몰라도 됨

주요 원리 및 작동 원리

graph TB

subgraph "Modern System"

A[Client Application]

B[Domain Model]

C[Business Logic]

end

subgraph "Anti-Corruption Layer"

D[Request Facade]

E[Data Translator]

F[Response Adapter]

G[Validation Engine]

H[Error Handler]

end

subgraph "Legacy System"

I[Legacy API]

J[Legacy Database]

K[Legacy Business Rules]

end

A --> D

D --> G

G --> E

E --> I

I --> J

J --> K

K --> I

I --> F

F --> E

E --> H

H --> D

D --> B

B --> C

C --> A

style D fill:#e1f5fe

style E fill:#fff3e0

style F fill:#f3e5f5

style G fill:#e8f5e8

style H fill:#ffebee

작동 단계:

- 요청 수신: 클라이언트로부터 요청 받음

- 검증: 입력 데이터 유효성 검사

- 변환: 레거시 시스템 형식으로 데이터 변환

- 호출: 레거시 시스템 API 호출

- 응답 변환: 레거시 응답을 현대 형식으로 변환

- 결과 반환: 클라이언트에게 정제된 결과 전달

구조 및 아키텍처

graph TB

subgraph "Client Systems"

A1[Web Application]

A2[Mobile App]

A3[Microservice]

end

subgraph "Anti-Corruption Layer"

subgraph "Interface Layer"

B1[API Gateway]

B2[Service Facade]

end

subgraph "Translation Layer"

C1[Request Translator]

C2[Response Translator]

C3[Data Mapper]

end

subgraph "Validation Layer"

D1[Input Validator]

D2[Business Rule Engine]

D3[Security Filter]

end

subgraph "Adapter Layer"

E1[Protocol Adapter]

E2[Data Format Adapter]

E3[Service Adapter]

end

subgraph "Infrastructure"

F1[Cache Manager]

F2[Circuit Breaker]

F3[Monitoring]

end

end

subgraph "External Systems"

G1[Legacy System A]

G2[Third-party API]

G3[Legacy Database]

end

A1 --> B1

A2 --> B1

A3 --> B2

B1 --> C1

B2 --> C1

C1 --> D1

D1 --> E1

E1 --> F1

F1 --> G1

C2 --> B1

C3 --> C2

D2 --> C3

E2 --> D2

F2 --> E2

G2 --> F2

D3 --> E3

E3 --> F3

F3 --> G3

style B1 fill:#e3f2fd

style C1 fill:#fff8e1

style D1 fill:#e8f5e8

style E1 fill:#fce4ec

style F1 fill:#f3e5f5

구성 요소

필수 구성요소

| 구성요소 | 기능 | 역할 | 특징 |

|---|---|---|---|

| Facade | 단순화된 인터페이스 제공 | 복잡한 레거시 시스템을 간단한 API 로 노출 | 일대다 연결 지원, 단일 진입점 |

| Adapter | 인터페이스 변환 | 호환되지 않는 인터페이스 간 변환 | 프로토콜/형식 독립적 |

| Translator | 데이터 변환 | 도메인 모델 간 데이터 매핑 | 양방향 변환 지원 |

| Validator | 검증 처리 | 입출력 데이터 유효성 검사 | 비즈니스 규칙 적용 |

선택 구성요소

| 구성요소 | 기능 | 역할 | 특징 |

|---|---|---|---|

| Cache Manager | 성능 최적화 | 자주 사용되는 데이터 임시 저장 | TTL 기반 관리 |

| Circuit Breaker | 장애 격리 | 외부 시스템 장애 시 빠른 실패 | 자동 복구 메커니즘 |

| Rate Limiter | 트래픽 제어 | API 호출 빈도 제한 | 부하 분산 효과 |

| Monitoring Agent | 관찰성 | 메트릭 수집 및 로깅 | 실시간 모니터링 |

제 3 부: 구현 및 활용

구현 기법

1. Facade 패턴 기반 구현

정의: 복잡한 서브시스템에 대한 단순화된 인터페이스 제공

구성: 단일 클래스가 여러 레거시 서비스를 조율

목적: 클라이언트의 복잡성 감소 및 결합도 완화

실제 예시:

2. Adapter 패턴 기반 구현

정의: 호환되지 않는 인터페이스를 호환 가능하게 변환

구성: 각 외부 시스템별로 전용 어댑터 클래스 생성

목적: 프로토콜 및 데이터 형식 차이 해결

실제 예시:

3. Event-Driven 구현

정의: 이벤트 기반 비동기 통신으로 시스템 간 결합도 최소화

구성: 이벤트 버스와 이벤트 핸들러로 구성

목적: 실시간 데이터 동기화 및 확장성 개선

실제 예시:

장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 도메인 모델 보호 | 핵심 비즈니스 로직이 외부 시스템의 복잡성이나 설계 결함으로부터 격리되어 도메인의 순수성 유지 |

| 점진적 마이그레이션 | 대규모 시스템 교체 시 한 번에 모든 것을 바꾸지 않고 단계적으로 현대화 진행 가능 | |

| 시스템 독립성 | 각 시스템이 자신의 진화 속도에 맞춰 독립적으로 변경 및 배포 가능 | |

| 재사용성 증대 | 잘 설계된 ACL 은 여러 클라이언트 시스템에서 공통으로 활용 가능 | |

| 테스트 용이성 | 외부 의존성이 격리되어 단위 테스트 및 통합 테스트 작성이 용이 |

단점과 문제점 그리고 해결방안

단점

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 성능 오버헤드 | 추가 계층으로 인한 지연시간 증가 및 리소스 소비 | 캐싱 전략 적용, 비동기 처리, 성능 모니터링 |

| 복잡성 증가 | 시스템 아키텍처 복잡도 상승 및 유지보수 부담 | 명확한 문서화, 자동화된 테스트, 단순한 설계 원칙 | |

| 단일 실패점 | ACL 장애 시 전체 통합 기능 중단 위험 | 다중 ACL 구성, 장애 격리, 서킷 브레이커 패턴 | |

| 개발 비용 | 초기 개발 및 지속적인 유지보수에 따른 비용 증가 | 단계적 구현, 코드 재사용, 표준화된 템플릿 |

문제점

| 구분 | 항목 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|---|

| 문제점 | 메모리 누수 | 잘못된 리소스 관리, 캐시 정책 부재 | 시스템 성능 저하, 서비스 중단 | 메모리 모니터링, 프로파일링 | 적절한 가비지 컬렉션, TTL 정책 | 리소스 풀링, 자동 정리 스케줄링 |

| 데이터 불일치 | 동시성 처리 미흡, 트랜잭션 경계 모호 | 비즈니스 로직 오류, 데이터 정합성 문제 | 데이터 검증 로직, 모니터링 | ACID 원칙 준수, 이벤트 소싱 | 보상 트랜잭션, 최종 일관성 | |

| 보안 취약점 | 입력 검증 부족, 권한 검사 누락 | 데이터 유출, 시스템 침입 | 보안 스캔, 침투 테스트 | 입력 검증, 암호화 | OAuth 2.0, API 게이트웨이 |

도전 과제

성능 최적화 과제

- 원인: 다중 시스템 간 통신으로 인한 지연시간 누적

- 영향: 사용자 경험 저하, SLA 위반 위험

- 해결 기법:

- 비동기 처리 패턴 적용

- 인메모리 캐싱 전략

- 배치 처리를 통한 호출 최적화

데이터 일관성 보장 과제

- 원인: 분산 환경에서의 데이터 동기화 복잡성

- 영향: 비즈니스 로직 오류, 고객 신뢰도 하락

- 해결 기법:

- Event Sourcing 패턴 도입

- CQRS (Command Query Responsibility Segregation)

- Saga 패턴을 통한 분산 트랜잭션 관리

확장성 관리 과제

- 원인: 트래픽 증가에 따른 병목 지점 발생

- 영향: 시스템 가용성 저하, 비즈니스 영향

- 해결 기법:

- 마이크로서비스 아키텍처 적용

- 로드 밸런싱 및 오토 스케일링

- 서킷 브레이커 패턴으로 장애 격리

제 4 부: 실무 적용 및 사례

분류 기준에 따른 종류 및 유형

| 분류 기준 | 유형 | 설명 | 적용 사례 |

|---|---|---|---|

| 통신 방향 | 단방향 ACL | 한쪽 시스템에서만 다른 시스템 접근 | Customer-Supplier 관계 |

| 양방향 ACL | 상호 통신이 필요한 경우 | 동등한 파트너 관계 | |

| 배포 형태 | 임베디드 ACL | 클라이언트 시스템 내부에 포함 | 간단한 통합 시나리오 |

| 독립 서비스 ACL | 별도 서비스로 배포 | 복잡한 엔터프라이즈 통합 | |

| 처리 방식 | 동기 ACL | 실시간 요청 - 응답 처리 | 즉시 응답이 필요한 경우 |

| 비동기 ACL | 이벤트 기반 처리 | 배치 처리, 대량 데이터 | |

| 복잡도 | 단순 ACL | 기본적인 변환만 수행 | 형식 변환 중심 |

| 복합 ACL | 여러 패턴 조합 사용 | 복잡한 비즈니스 로직 포함 |

실무 사용 예시

| 사용 영역 | 목적 | 함께 사용되는 기술 | 효과 |

|---|---|---|---|

| 레거시 현대화 | 점진적 시스템 교체 | Microservices, API Gateway | 무중단 마이그레이션 |

| 서드파티 통합 | 외부 API 품질 개선 | REST, GraphQL, gRPC | 일관된 인터페이스 제공 |

| 클라우드 마이그레이션 | 하이브리드 환경 구축 | Kubernetes, Service Mesh | 단계적 클라우드 전환 |

| 데이터 통합 | 이기종 데이터 소스 통합 | ETL, Data Pipeline | 데이터 품질 향상 |

| 마이크로서비스 분해 | 모놀리스 분해 | Domain-Driven Design | 바운디드 컨텍스트 보호 |

활용 사례

사례: 전자상거래 플랫폼의 주문 관리 시스템 현대화

시스템 구성

- 레거시 시스템: 15 년된 Java 모놀리스 (SOAP 기반)

- 신규 시스템: Node.js 마이크로서비스 (REST API)

- 데이터베이스: Oracle → MongoDB 점진적 마이그레이션

graph TB

subgraph "Frontend Applications"

A1[Web Frontend]

A2[Mobile App]

A3[Admin Portal]

end

subgraph "Modern Microservices"

B1[Order Service]

B2[Payment Service]

B3[Inventory Service]

end

subgraph "Anti-Corruption Layer"

C1[Order ACL]

C2[Payment ACL]

C3[Inventory ACL]

C4[Data Translator]

C5[Response Mapper]

end

subgraph "Legacy Monolith"

D1[Legacy Order Module]

D2[Legacy Payment Module]

D3[Legacy Inventory Module]

D4[Shared Database]

end

subgraph "External Systems"

E1[Payment Gateway]

E2[Shipping Provider]

E3[Tax Service]

end

A1 --> B1

A2 --> B2

A3 --> B3

B1 --> C1

B2 --> C2

B3 --> C3

C1 --> C4

C2 --> C4

C3 --> C4

C4 --> D1

C4 --> D2

C4 --> D3

D1 --> D4

D2 --> D4

D3 --> D4

C5 --> E1

C5 --> E2

C5 --> E3

style C1 fill:#e3f2fd

style C2 fill:#e3f2fd

style C3 fill:#e3f2fd

style C4 fill:#fff3e0

style C5 fill:#f3e5f5

Workflow 및 ACL 역할

sequenceDiagram

participant C as Customer

participant W as Web Frontend

participant OS as Order Service

participant ACL as Order ACL

participant LO as Legacy Order

participant DB as Legacy DB

C->>W: 주문 요청

W->>OS: CreateOrder(JSON)

OS->>ACL: ProcessOrder(OrderDTO)

Note over ACL: 데이터 검증 및 변환

ACL->>ACL: validateOrderData()

ACL->>ACL: transformToLegacyFormat()

ACL->>LO: createLegacyOrder(XML)

LO->>DB: INSERT order_data

DB-->>LO: order_id

LO-->>ACL: LegacyOrderResponse(XML)

Note over ACL: 응답 변환

ACL->>ACL: transformToModernFormat()

ACL->>ACL: enrichWithMetadata()

ACL-->>OS: OrderResponse(JSON)

OS-->>W: OrderCreated

W-->>C: 주문 완료 확인

Note over ACL: 비동기 이벤트 발행

ACL->>ACL: publishOrderEvent()

ACL 유무에 따른 차이점

ACL 적용 전:

- 신규 서비스가 레거시 SOAP 프로토콜 직접 호출

- 복잡한 XML 스키마를 현대 서비스에서 직접 처리

- 레거시 변경 시 모든 클라이언트 영향

- 에러 처리가 각 서비스마다 산재

ACL 적용 후:

- 일관된 REST API 인터페이스 제공

- 레거시 복잡성이 현대 서비스에 노출되지 않음

- 중앙화된 에러 처리 및 로깅

- 점진적 마이그레이션 가능

구현 예시

| |

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 구분 | 고려사항 | 설명 | 권장사항 |

|---|---|---|---|

| 설계 | 경계 명확화 | 바운디드 컨텍스트 간 경계를 명확히 정의 | DDD 전략적 설계 적용, 컨텍스트 매핑 |

| 성능 | 지연시간 관리 | 추가 계층으로 인한 성능 영향 최소화 | 비동기 처리, 캐싱 전략, 연결 풀링 |

| 보안 | 데이터 보호 | 민감한 데이터의 안전한 변환 및 전송 | 암호화, 토큰 기반 인증, 입력 검증 |

| 운영 | 모니터링 | ACL 성능 및 상태 실시간 감시 | 메트릭 수집, 알람 설정, 로그 집계 |

| 테스트 | 검증 전략 | 복잡한 통합 시나리오 테스트 | 계약 테스트, 스텁/목 활용, 카나리 배포 |

최적화하기 위한 고려사항 및 주의할 점

| 구분 | 최적화 요소 | 설명 | 권장사항 |

|---|---|---|---|

| 아키텍처 | 확장성 설계 | 트래픽 증가에 대응할 수 있는 구조 | 마이크로서비스 패턴, 로드 밸런싱, 오토 스케일링 |

| 데이터 | 캐시 전략 | 자주 사용되는 데이터의 효율적 관리 | Redis/Memcached 활용, TTL 정책, 무효화 전략 |

| 통신 | 프로토콜 최적화 | 시스템 간 통신 효율성 개선 | gRPC 활용, 압축 적용, 연결 재사용 |

| 코드 | 리팩토링 | 지속적인 코드 품질 개선 | SOLID 원칙, 디자인 패턴, 코드 리뷰 |

| 배포 | 무중단 배포 | 서비스 연속성 보장 | 블루 - 그린 배포, 카나리 배포, 롤백 전략 |

제 5 부: 주목할 내용 및 학습 요소

주제와 관련하여 주목할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 패턴 | 구조적 패턴 | Facade Pattern | 복잡한 서브시스템에 대한 단순화된 인터페이스 제공 |

| Adapter Pattern | 호환되지 않는 인터페이스 간 변환 처리 | ||

| Proxy Pattern | 다른 객체에 대한 접근을 제어하는 대리자 역할 | ||

| 아키텍처 | DDD | Bounded Context | 명확한 도메인 경계 설정으로 모델 독립성 보장 |

| Context Mapping | 컨텍스트 간 관계 정의 및 통합 전략 수립 | ||

| 마이크로서비스 | Service Mesh | 서비스 간 통신 추상화 및 관리 | |

| API Gateway | 통합된 진입점 제공 및 횡단 관심사 처리 | ||

| 기술 | 메시징 | Event Sourcing | 이벤트 기반 데이터 변경 추적 및 재생 |

| CQRS | 명령과 조회 책임 분리를 통한 성능 최적화 | ||

| 데이터 | ETL/ELT | 데이터 추출, 변환, 적재 프로세스 | |

| Data Lineage | 데이터 흐름 및 변환 과정 추적 |

반드시 학습해야할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 기초 개념 | Domain-Driven Design | Strategic Design | 도메인 모델링 및 컨텍스트 경계 설정 |

| Tactical Design | 엔터티, 값 객체, 애그리게이트 설계 | ||

| 통합 패턴 | Enterprise Integration | Message Router | 메시지 내용에 따른 동적 라우팅 |

| Content Enricher | 메시지에 추가 정보 보강 | ||

| Message Translator | 메시지 형식 간 변환 처리 | ||

| 품질 속성 | 소프트웨어 품질 | Maintainability | 유지보수성 확보를 위한 설계 원칙 |

| Scalability | 확장성을 고려한 아키텍처 설계 | ||

| Reliability | 시스템 안정성 및 장애 대응 방안 | ||

| 모니터링 | 관찰성 | Distributed Tracing | 분산 시스템에서 요청 추적 |

| Metrics Collection | 성능 지표 수집 및 분석 | ||

| Log Aggregation | 로그 중앙화 및 분석 시스템 |

기타 사항

최신 기술 트렌드와의 연관성

- 서버리스 아키텍처: Function-as-a-Service 환경에서 ACL 적용 시 콜드 스타트 문제와 상태 관리 고려

- 컨테이너 오케스트레이션: Kubernetes 환경에서 ACL 을 마이크로서비스로 배포 시 리소스 관리 및 네트워킹

- 클라우드 네이티브: 클라우드 환경의 관리형 서비스 활용 시 ACL 역할 재정의 필요

업계 표준 및 베스트 프랙티스

- OpenAPI Specification: ACL 의 API 인터페이스 표준화를 위한 스펙 활용

- Cloud Design Patterns: 마이크로소프트, AWS, GCP 에서 제공하는 클라우드 설계 패턴 참조

- 12-Factor App: 현대적 애플리케이션 개발 원칙과 ACL 설계의 조화

용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| DDD | Bounded Context | 특정 도메인 모델이 정의되고 적용되는 명시적 경계 |

| Context Mapping | 바운디드 컨텍스트 간의 관계를 정의하는 전략적 설계 도구 | |

| Ubiquitous Language | 도메인 전문가와 개발자가 공유하는 공통 언어 | |

| 아키텍처 | Facade | 복잡한 서브시스템에 대한 단순화된 인터페이스를 제공하는 패턴 |

| Adapter | 호환되지 않는 인터페이스를 호환 가능하게 만드는 구조적 패턴 | |

| Circuit Breaker | 외부 서비스 장애 시 빠른 실패를 통해 시스템을 보호하는 패턴 | |

| 통합 | ETL | Extract, Transform, Load - 데이터 추출, 변환, 적재 프로세스 |

| ESB | Enterprise Service Bus - 기업 서비스 통합을 위한 아키텍처 패턴 | |

| API Gateway | 마이크로서비스 아키텍처에서 API 요청의 단일 진입점 | |

| 품질 | SLA | Service Level Agreement - 서비스 수준 협약 |

| Latency | 요청 발생부터 응답 완료까지의 지연 시간 | |

| Throughput | 단위 시간당 처리할 수 있는 요청 수 |

참고 및 출처

- Anti-corruption Layer pattern - Azure Architecture Center

- Anti-corruption layer pattern - AWS Prescriptive Guidance

- Anti-Corruption Layer | DevIQ

- The Anti-Corruption Layer Pattern - DEV Community

- Anti-Corruption Layer Pattern in Java: Ensuring System Integrity

- Microservices Pattern: Pattern: Anti-corruption layer

- Anti-Corruption Layer | Dremio

Anti-Corruption Layer (ACL) 패턴은 마이크로서비스 아키텍처 (MSA) 에서 디자인 패턴 중 하나이다.

이 패턴은 서로 다른 도메인 모델이나 통신 프로토콜을 가진 시스템 간의 통합을 위해 사용된다.

ACL 은 서로 다른 시스템 간의 통신을 위한 번역 계층 역할을 한다.

주요 목적은 다음과 같다:

- 시스템 격리: 외부 시스템의 복잡성으로부터 내부 시스템을 보호한다.

- 도메인 모델 보존: 각 시스템의 고유한 도메인 모델을 유지한다.

- 데이터 변환: 서로 다른 데이터 모델 간의 변환을 담당한다.

ACL 패턴을 효과적으로 사용하려면 시스템 간의 경계를 명확히 정의하고, 변환 로직을 신중하게 설계해야 한다.

또한, 시스템 변경에 따른 ACL 의 업데이트와 유지보수 계획을 수립하는 것이 중요하다.

ACL 의 주요 특징

- 중재 계층 역할:

- ACL 은 새로운 시스템과 레거시 시스템 사이에 위치하여, 두 시스템 간의 통신을 중재한다. 이를 통해 새로운 시스템이 레거시 시스템의 복잡한 데이터 모델이나 API 에 직접 의존하지 않도록 한다.

- 데이터 변환 및 매핑:

- ACL 은 레거시 시스템의 데이터 모델을 새로운 시스템의 모델로 변환하거나 매핑한다. 이를 통해 두 시스템 간의 데이터 불일치를 해결하고, 새로운 시스템이 자체적인 도메인 모델을 유지할 수 있게 한다.

- 의미 체계 일치:

- 레거시 시스템과 새로운 시스템 간의 의미 체계 차이를 조정하여, 새로운 시스템이 레거시 시스템의 비즈니스 로직이나 규칙에 영향을 받지 않도록 한다.

ACL 구현 방법

- 인터페이스 정의: 내부 시스템과 외부 시스템 간의 인터페이스를 정의한다.

- 변환 로직 구현: 데이터 모델 간의 변환 로직을 작성한다.

- 예외 처리: 외부 시스템의 오류를 내부 시스템에 맞게 변환한다.

- 캐싱 고려: 성능 향상을 위해 필요한 경우 캐싱을 구현한다.

ACL 의 장점

- 시스템 독립성 유지: 각 시스템의 고유한 모델과 로직을 보존한다.

- 유지보수성 향상: 시스템 간 의존성을 줄여 유지보수가 용이해진다.

- 점진적 마이그레이션 지원: 레거시 시스템과 새로운 시스템의 공존을 가능하게 한다.

ACL 의 단점

- 복잡성 증가: 추가적인 레이어로 인해 시스템 복잡도가 증가할 수 있다.

- 성능 오버헤드: 데이터 변환 과정에서 약간의 성능 저하가 발생할 수 있다.

- 개발 및 유지보수 비용: ACL 구현과 관리에 추가적인 리소스가 필요하다.

사용 사례

- 레거시 시스템 통합: 새로운 마이크로서비스와 레거시 시스템 간의 통합에 사용된다.

- 외부 API 통합: 서로 다른 데이터 모델을 가진 외부 API 와의 통합에 활용된다.

- 다중 도메인 통합: 서로 다른 비즈니스 도메인 간의 통신에 사용된다.

구현 예시

전자상거래 시스템에서 주문 처리를 위한 ACL 구현 예:

| |

이 예시에서 ACL 은 레거시 주문 시스템과 새로운 주문 시스템 사이에서 데이터를 변환하고, 두 시스템 간의 통신을 관리한다.