API Gateway Pattern

아래는 **API Gateway Pattern(API 게이트웨이 패턴)**에 대한 체계적이고 깊이 있는 조사 및 분석 결과입니다.

1. 태그

API-Gateway, Integration-Pattern, Microservices-Architecture, Cloud-Native

2. 분류 구조 적합성 분석

현재 분류 구조:

Computer Science and Engineering

└─ Software Engineering

└─ Design and Architecture

└─ Architecture Patterns

└─ Integration Patterns

적합성 근거:

API Gateway Pattern은 다양한 서비스 또는 마이크로서비스에 대한 단일 진입점(Entry Point)을 제공하여, 클라이언트와 백엔드 서비스 간의 통합(Integration)을 담당하는 아키텍처 패턴입니다. 이는 소프트웨어 아키텍처의 통합 패턴(Integration Pattern)으로 분류하는 것이 타당합니다.

따라서, 제시된 분류 구조는 적절합니다.

3. 주제 요약 (200자 내외)

API Gateway Pattern은 클라이언트와 백엔드 서비스 간의 중앙 집중형 통합 지점으로, 요청 라우팅, 인증/인가, 트래픽 제어, 모니터링 등 다양한 기능을 제공하는 아키텍처 패턴입니다.

4. 전체 개요 (250자 내외)

API Gateway Pattern은 마이크로서비스 또는 분산 시스템에서 클라이언트 요청을 중앙에서 수신하여 적절한 백엔드 서비스로 라우팅하고, 인증/인가, 트래픽 제어, 모니터링, 로깅 등 다양한 부가 기능을 제공하는 통합 패턴입니다.

5. 핵심 개념

- 정의:

API Gateway(API 게이트웨이)는 클라이언트와 백엔드 서비스 간의 모든 요청을 중앙에서 처리하는 단일 진입점(Entry Point)으로, 요청 라우팅, 인증/인가, 트래픽 제어, 모니터링, 로깅 등 다양한 기능을 제공합니다. - 실무적 필요성:

- 다양한 서비스(마이크로서비스)에 대한 단일 진입점 제공

- 인증/인가, 트래픽 제어, 모니터링 등 부가 기능 중앙화

- 클라이언트와 서비스 간의 복잡성 추상화

- 핵심 특징:

- 단일 진입점(Entry Point)

- 요청 라우팅 및 통합

- 인증/인가, 트래픽 제어, 모니터링, 로깅 등 부가 기능 제공

- 클라이언트와 서비스 간의 복잡성 추상화

- 실무 구현 관점:

- 클라이언트는 API Gateway를 통해 모든 요청을 전송

- API Gateway는 요청을 적절한 백엔드 서비스로 라우팅

- 인증/인가, 트래픽 제어, 모니터링, 로깅 등 부가 기능을 중앙에서 처리

5.1. 핵심 개념 실무 연관성

- 단일 진입점:

클라이언트는 다양한 서비스에 직접 접근하지 않고, API Gateway를 통해 일관된 방식으로 요청을 전송할 수 있음. - 부가 기능 중앙화:

인증/인가, 트래픽 제어, 모니터링, 로깅 등은 API Gateway에서 일관되게 제공되어, 각 서비스에서 별도로 구현할 필요가 없음. - 복잡성 추상화:

클라이언트는 서비스의 내부 구조를 알 필요 없이, API Gateway를 통해 원하는 기능을 사용할 수 있음.

6. 주제와 관련하여 조사할 내용

6.1. 배경

- 문제점:

- 마이크로서비스 또는 분산 시스템에서는 클라이언트가 다양한 서비스에 직접 접근해야 하며, 인증/인가, 트래픽 제어, 모니터링 등은 각 서비스에서 별도로 구현해야 함.

- 서비스가 추가되거나 변경될 때마다 클라이언트도 변경해야 하는 문제 발생.

- 해결책:

- API Gateway를 도입하여, 클라이언트와 서비스 간의 모든 요청을 중앙에서 처리하고, 부가 기능을 중앙화함.

6.2. 목적 및 필요성

- 목적:

- 클라이언트와 서비스 간의 복잡성 추상화

- 부가 기능(인증/인가, 트래픽 제어, 모니터링 등) 중앙화

- 서비스 변경 시 클라이언트 영향 최소화

- 필요성:

- 대규모 분산 시스템, 마이크로서비스 환경에서 필수적인 패턴

6.3. 주요 기능 및 역할

- 요청 라우팅 및 통합

- 인증/인가

- 트래픽 제어(로드 밸런싱, 레이트 리미팅 등)

- 모니터링 및 로깅

- API 버전 관리

- 요청/응답 변환

- 서비스 디스커버리 연동

6.4. 특징

- 단일 진입점(Entry Point)

- 부가 기능 중앙화

- 클라이언트와 서비스 간의 복잡성 추상화

- 서비스 변경 시 클라이언트 영향 최소화

6.5. 핵심 원칙

- 단일 진입점 제공

- 부가 기능 중앙화

- 클라이언트와 서비스 간의 복잡성 추상화

- 서비스 변경 시 클라이언트 영향 최소화

6.6. 주요 원리 및 작동 원리

- 클라이언트는 API Gateway로 요청을 전송

- API Gateway는 요청을 적절한 백엔드 서비스로 라우팅

- API Gateway는 인증/인가, 트래픽 제어, 모니터링, 로깅 등 부가 기능을 중앙에서 처리

- API Gateway는 서비스 디스커버리와 연동하여 동적으로 서비스 위치를 탐지

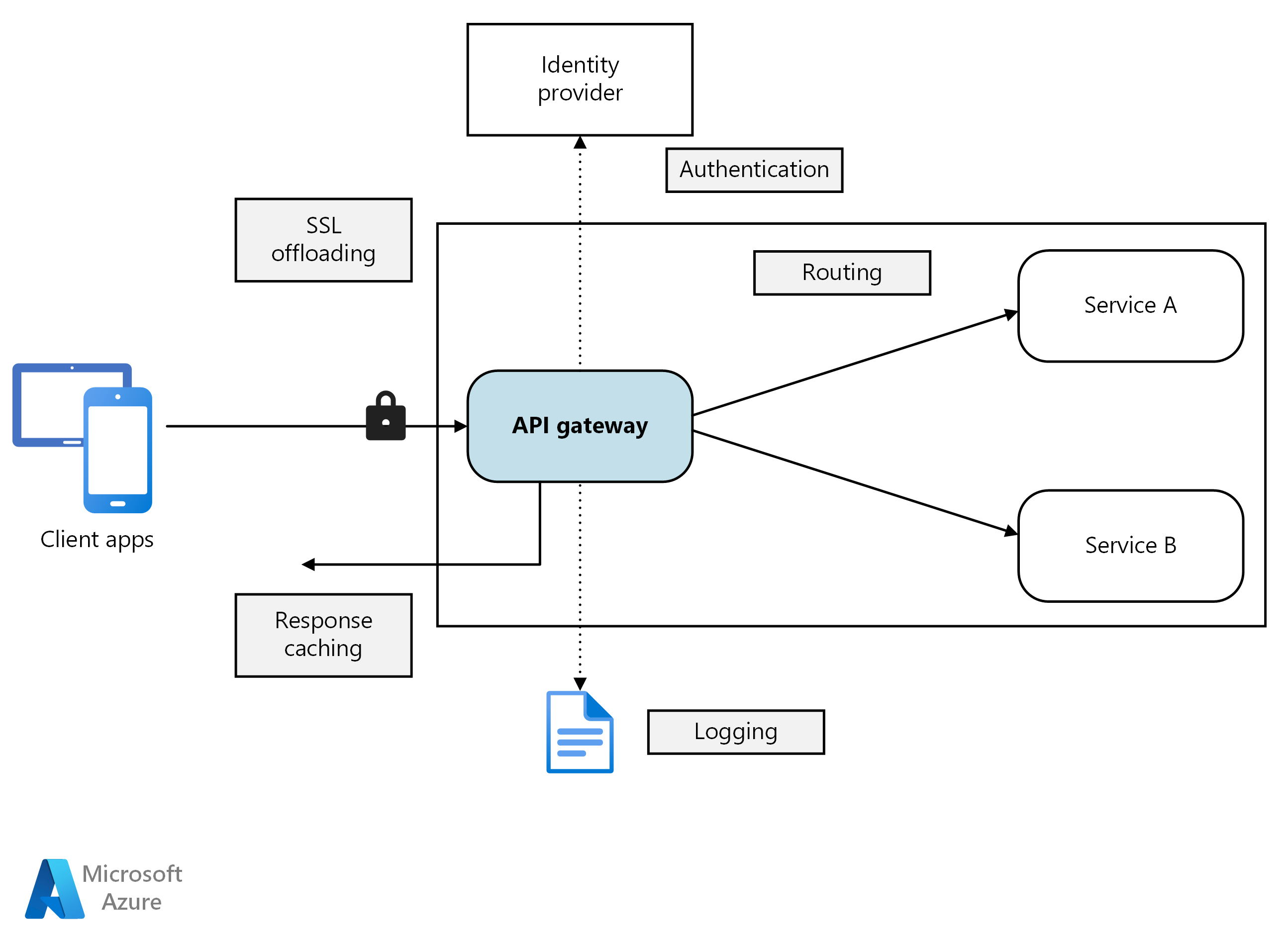

다이어그램(Text 기반):

- 설명:

클라이언트는 API Gateway로 요청을 전송하고, API Gateway는 요청을 적절한 백엔드 서비스로 라우팅합니다. API Gateway는 인증/인가, 트래픽 제어, 모니터링 등 부가 기능을 중앙에서 처리합니다.

6.7. 구조 및 아키텍처

- 필수 구성요소:

- API Gateway: 클라이언트 요청을 수신하여 적절한 백엔드 서비스로 라우팅하고, 부가 기능을 처리

- 백엔드 서비스: 실제 비즈니스 로직을 처리하는 서비스

- 선택 구성요소:

- 서비스 디스커버리: 동적으로 서비스 위치를 탐지

- 모니터링/로깅 시스템: 요청/응답 모니터링 및 로깅

- 인증/인가 시스템: 사용자 인증 및 권한 관리

6.8. 구현 기법

- API Gateway 서버 구축:

- Nginx, Kong, Spring Cloud Gateway, AWS API Gateway 등

- 인증/인가 통합:

- JWT, OAuth2 등

- 트래픽 제어:

- 로드 밸런싱, 레이트 리미팅, 서킷 브레이커 등

- 모니터링/로깅:

- Prometheus, Grafana, ELK 등

- 서비스 디스커버리 연동:

- Eureka, Consul 등

6.9. 장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 단일 진입점 | 클라이언트가 다양한 서비스에 직접 접근하지 않고, API Gateway를 통해 일관된 방식으로 요청 |

| 부가 기능 중앙화 | 인증/인가, 트래픽 제어, 모니터링 등 부가 기능을 중앙에서 일관되게 제공 | |

| 복잡성 추상화 | 클라이언트는 서비스의 내부 구조를 알 필요 없이, API Gateway를 통해 원하는 기능 사용 | |

| 서비스 변경 영향 최소화 | 서비스 변경 시 클라이언트 영향 최소화 |

6.10. 단점과 문제점 그리고 해결방안

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 단일 장애점 | API Gateway 장애 시 전체 시스템 장애 가능 | 고가용성 구성, 장애 대응 정책 |

| 성능 병목 | 모든 요청이 API Gateway를 경유하므로 성능 병목 가능 | 확장성 설계, 캐싱 적용 | |

| 복잡성 증가 | API Gateway 자체의 복잡성 증가 | 표준화, 모듈화 |

| 구분 | 항목 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|---|

| 문제점 | 인증/인가 오류 | 인증/인가 시스템 장애 | 서비스 접근 불가 | 로깅, 모니터링 | 고가용성 구성 | 장애 대응 정책 |

| 트래픽 과부하 | 갑작스러운 트래픽 증가 | 시스템 장애 | 모니터링, 알림 | 레이트 리미팅 | 오토스케일링 |

6.11. 도전 과제

- 멀티 클라우드/하이브리드 환경 통합:

- 다양한 환경에서의 일관된 API Gateway 관리 필요

- 대규모 트래픽 처리:

- 많은 클라이언트 요청을 효율적으로 처리

- 서비스 메시와의 연동:

- 서비스 메시와 API Gateway의 역할 분담 및 연동

6.12. 분류 기준에 따른 종류 및 유형

| 구분 | 종류/유형 | 설명 |

|---|---|---|

| 오픈소스 | Kong, Nginx, Spring Cloud Gateway | 다양한 기능, 커스터마이징 가능, 커뮤니티 활발 |

| 상용/관리형 | AWS API Gateway, Azure API Management | 클라우드 환경에 최적화, 관리형 서비스 |

| 경량형 | Traefik, Envoy | 경량, 간단한 환경에 적합 |

6.13. 실무 사용 예시

| 목적 | 사용 기술/서비스 | 효과/특징 |

|---|---|---|

| 요청 라우팅 | Kong, Nginx | 다양한 서비스로 요청 라우팅 |

| 인증/인가 | JWT, OAuth2 | 사용자 인증 및 권한 관리 |

| 트래픽 제어 | 레이트 리미팅, 로드 밸런싱 | 트래픽 제어 및 부하 분산 |

| 모니터링 | Prometheus, Grafana | 요청/응답 모니터링 및 시각화 |

6.14. 활용 사례

사례: 온라인 쇼핑몰 마이크로서비스 환경

- 시스템 구성:

- 상품 검색, 추천, 장바구니, 주문 등 각 기능별 마이크로서비스

- AWS 기반 배포

- AWS API Gateway 또는 Kong을 API Gateway로 사용

- Workflow:

- 클라이언트(웹/모바일)는 API Gateway로 요청을 전송

- API Gateway는 요청을 적절한 백엔드 서비스로 라우팅

- API Gateway는 인증/인가, 트래픽 제어, 모니터링 등 부가 기능을 중앙에서 처리

- API Gateway 역할:

- 단일 진입점 제공

- 부가 기능 중앙화

- 클라이언트와 서비스 간의 복잡성 추상화

- 차이점:

- API Gateway 미적용 시, 클라이언트는 각 서비스에 직접 접근해야 하며, 인증/인가, 트래픽 제어 등은 각 서비스에서 별도로 구현해야 함

- API Gateway 적용 시, 클라이언트는 API Gateway를 통해 일관된 방식으로 요청을 전송할 수 있고, 부가 기능은 중앙에서 일관되게 제공됨

다이어그램(Text 기반):

6.15. 구현 예시

JavaScript 예시 (Express 기반 API Gateway, 라우팅 및 인증 예시)

| |

실제 서비스에서는 AWS API Gateway, Kong, Nginx 등 다양한 솔루션을 사용할 수 있습니다.

6.16. 실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 고가용성 구성 | API Gateway 장애 시 전체 시스템 장애 방지 | 고가용성 설계, 장애 대응 정책 |

| 인증/인가 관리 | 인증/인가 시스템 장애 방지 및 보안 강화 | 고가용성 구성, 접근 로그 분석 |

| 트래픽 제어 | 갑작스러운 트래픽 증가에 대비한 트래픽 제어 | 레이트 리미팅, 오토스케일링 |

| 모니터링/로깅 | 요청/응답 모니터링 및 로깅 강화 | 모니터링 도구 연동 |

6.17. 최적화하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 캐싱 적용 | 반복 요청에 대한 응답 캐싱으로 성능 향상 | 캐싱 정책 적용, TTL 설정 |

| 확장성 설계 | 대규모 트래픽 처리 가능한 확장성 설계 | 오토스케일링, 분산 배포 |

| 모듈화 | API Gateway 기능을 모듈화하여 관리 효율화 | 표준화, 모듈화 |

6.18. 기타 사항

- API Gateway와 서비스 메시 차이:

- API Gateway: 클라이언트와 서비스 간의 통합(남-북, north-south) 관리

- 서비스 메시: 서비스 간 통신(동-서, east-west) 관리

- API Gateway는 마이크로서비스, 모놀리식, 서버리스 등 다양한 아키텍처에 적용 가능

7. 주제에 대한 추가 조사 내용

현재 추가 조사 내용이 없으므로 생략.

8. 주제와 관련하여 주목할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 아키텍처 | API Gateway | 단일 진입점 | 클라이언트 요청을 중앙에서 수신하여 적절한 서비스로 라우팅 |

| 부가 기능 중앙화 | 인증/인가, 트래픽 제어, 모니터링 등 부가 기능을 중앙에서 일관되게 제공 | ||

| 기능 | 라우팅 | 요청 라우팅 | 클라이언트 요청을 적절한 서비스로 전달 |

| 인증/인가 | 보안 | 사용자 인증 및 권한 관리 | |

| 트래픽 제어 | 트래픽 관리 | 레이트 리미팅, 로드 밸런싱 등 트래픽 제어 | |

| 구현 | 오픈소스 | Kong, Nginx | 다양한 기능, 커스터마이징 가능 |

| 상용/관리형 | AWS API Gateway, Azure API Management | 클라우드 환경에 최적화, 관리형 서비스 |

9. 반드시 학습해야할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 아키텍처 | API Gateway | 단일 진입점 | 클라이언트 요청을 중앙에서 수신하여 적절한 서비스로 라우팅하는 방식 |

| 부가 기능 중앙화 | 인증/인가, 트래픽 제어, 모니터링 등 부가 기능을 중앙에서 처리하는 방법 | ||

| 기능 | 라우팅 | 요청 라우팅 | 클라이언트 요청을 적절한 서비스로 전달하는 방법 |

| 인증/인가 | 보안 | 사용자 인증 및 권한 관리 방법 | |

| 트래픽 제어 | 트래픽 관리 | 레이트 리미팅, 로드 밸런싱 등 트래픽 제어 방법 | |

| 구현 | 오픈소스 | Kong, Nginx | 오픈소스 API Gateway 솔루션 활용 방법 |

| 상용/관리형 | AWS API Gateway, Azure API Management | 클라우드 기반 API Gateway 솔루션 활용 방법 |

용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| 아키텍처 | API Gateway | 클라이언트와 백엔드 서비스 간의 중앙 집중형 통합 지점 |

| 단일 진입점 | 클라이언트가 다양한 서비스에 직접 접근하지 않고, 중앙에서 요청을 처리 | |

| 부가 기능 중앙화 | 인증/인가, 트래픽 제어, 모니터링 등 부가 기능을 중앙에서 처리 | |

| 기능 | 라우팅 | 클라이언트 요청을 적절한 서비스로 전달 |

| 인증/인가 | 사용자 인증 및 권한 관리 | |

| 트래픽 제어 | 레이트 리미팅, 로드 밸런싱 등 트래픽 제어 | |

| 구현 | Kong | 오픈소스 API Gateway 솔루션 |

| AWS API Gateway | AWS에서 제공하는 관리형 API Gateway 서비스 |

참고 및 출처

- Microsoft Docs: API Gateway pattern

- AWS: What is an API Gateway?

- Kong: What is an API Gateway?

- Nginx: API Gateway with Nginx

- Spring: Spring Cloud Gateway

1️⃣ 태그 제안

- API‑Gateway

- Microservices‑Architecture

- Integration‑Patterns

- Cloud‑Native‑Networking

2️⃣ 분류 구조 타당성 분석

API Gateway Pattern은 클라이언트 요청과 마이크로서비스 사이를 중재하는 구조적 설계 패턴입니다. “Computer Science and Engineering > Software Engineering > Design and Architecture > Architecture Patterns > Integration Patterns"에 적합하며, 동시에 클라우드 네이티브 및 DevOps 환경에서도 중요한 역할을 하므로 DevOps and Platform Engineering 또는 Systems and Infrastructure와의 연계 보강도 추천됩니다.

3️⃣ 주제 요약 (200자 내외)

API Gateway Pattern은 모든 클라이언트 요청을 단일 진입점인 게이트웨이에서 처리한 뒤, 내부 마이크로서비스로 라우팅하는 구조입니다. 인증, 로깅, 캐싱, 변환, QoS 등 기능을 중앙화해 서비스 복잡도를 줄이고 보안을 강화하며, 각 클라이언트별 맞춤 응답을 지원합니다.

4️⃣ 개요 (250자 내외)

API Gateway Pattern은 마이크로서비스 아키텍처에서 클라이언트와 서비스 간 중재 계층 역할을 수행합니다. 이 계층은 인증·인가, 로드밸런싱, 요청 변환, 응답 집계, 로깅, 모니터링, QoS 개념을 통합하여 클라이언트와 내부 서비스가 분리되도록 돕습니다. 각 서비스는 비즈니스 로직에 집중하고, 클라이언트 지원은 게이트웨이에서 처리하여 유연하고 확장 가능한 API 관리 구조를 제공합니다.

5️⃣ 핵심 개념

- 단일 진입점 (Single Entry Point): 모든 요청이 게이트웨이를 통해 유입되어 방화벽 역할 •

- 요청 통합 (Aggregation): 여러 서비스 응답을 하나로 합쳐 클라이언트에 전달

- 보안 및 인증 (Security): JWT, OAuth, API Key 기반 인증·인가 기능

- 트래픽 제어: 로드밸런싱, 레이트 리미팅, 서킷 브레이커

- 변환 및 필터링: URL 경로 매핑, 프로토콜 변환, 요청/응답 변조

- 관찰성과 모니터링: 로그, 메트릭, 분산 트레이싱 위한 기능 제공

- 클라이언트 맞춤 API: 클라이언트별 최적화된 API 인터페이스 공급

5.1 실무 구현 연관성

- 마이크로서비스가 REST, gRPC, WebSocket 등 다양한 API를 제공할 때 통합 인터페이스 역할

- 인증/인가 로직, 요청 검증, 버전 관리, API 버스 구성에 활용

- 운영환경에서 로깅·모니터링·추적을 중앙 집중하는 인터페이스로 이상 탐지 쉬워짐

다음 단계로 배경, 목적·필요성, 작동 원리 다이어그램, 그리고 구조·구성 요소를 포함한 심화 분석을 이어가겠습니다.

6️⃣ 배경 (Background)

마이크로서비스 등장과 클라이언트 다양화 모놀리식에서 마이크로서비스로 전환하면서 수십 개 서비스가 등장하였고, 이들을 다양한 클라이언트(웹, 모바일, IoT 등)가 소비함에 따라 공용 연결점이 필요해졌습니다.

클라이언트-서비스 간 복잡성 증가 각 클라이언트가 여러 서비스에 직접 요청을 보내는 구조는 네트워크 복잡도, 버전 관리, 인증/인가, 중복 로직 증가 등의 문제를 유발합니다.

다운스트림 서비스 노출 최소화 내부 서비스의 URI/포맷이 외부로 노출되지 않도록 보호해야 할 필요성이 대두되었습니다.

확장성과 제어 중심의 운용 요구 요청 속도 제한, SSL 종료, 로깅 및 트레이싱, 요청 집계, 오류 관리 등 네트워크 단위 제어가 필요해졌습니다.

7️⃣ 목적 및 필요성 (Purpose & Necessity)

| 목적 | 설명 |

|---|---|

| 단일 진입점 구성 | 모든 요청을 하나의 게이트웨이로 집約하여 라우팅 및 보안 제어 |

| 보안 중앙 제어 | 인증과 인가를 전담하여 내부 서비스 보안 부담 최소화 |

| 요청 변환·프로토콜 통합 | 데이터를 기준에 맞게 변환, REST/gRPC/WebSocket 등 통합 |

| 트래픽 관리 | 레이트 리미팅, 캐싱, 로드밸런싱, 장애 격리 기능 |

| 응답 집계 | 멀티 서비스 데이터를 하나의 응답으로 결합하여 클라이언트 단순화 |

| 관찰성과 모니터링 | 트래픽 메트릭, 로그, 분산 트레이싱 수집 중앙화 |

| 클라이언트 맞춤형 API 유지 | 각 클라이언트 요구 사항에 따른 특정 API 제공 가능 |

8️⃣ 주요 원리 & 작동 원리 with 다이어그램

주요 원리

- 역방향 프록시 기반 라우팅: 클라이언트 요청을 내부 서비스 대상으로 프록시

- 십자 필터(chain of filters): 인증, 로깅, 변환 등을 순차 처리

- 비즈니스 로직 분리: 게이트웨이에 네트워크 로직을 집중, 서비스는 비즈니스 로직 집중

- 정책 기반 제어: 라우팅, 보안, QoS 설정을 선언·관리

작동 원리 다이어그램

flowchart LR

A[Client] --> G[API Gateway]

G --> |Auth| AuthSvc[Auth Service]

G --> |Route| Svc1[User Service]

G --> |Route| Svc2[Order Service]

G --> |Transform| Res

Res --> A

📝 설명:

- 클라이언트는 Gateway에 요청

- Gateway는 인증/인가, 필터링, 라우팅 수행

- 내부 서비스로 전달된 응답은 가공되어 클라이언트에게 반환

9️⃣ 구조 및 아키텍처 (Components & Architecture)

필수 구성 요소

| 구성 요소 | 역할 |

|---|---|

| 역방향 프록시 | HTTP/HTTPS 엔드포인트로 요청 수신 및 내부 서비스로 전달 |

| 라우터 | URL, 헤더 기반 서비스 선택 |

| 인증/인가 모듈 | JWT, OAuth, API Key 검증 기능 |

| 필터 체인 | 인증, 로깅, 변환 등의 체이닝 구조 구현 |

| 성능 제어 기능 | 레이트리미팅, 캐싱, 로드밸런싱, 서킷 브레이커 제공 |

| 관찰성 모듈 | 트래픽 모니터링, 로깅, 분산 트레이싱 수집 |

선택 구성 요소

- 확장 플러그인: 사용자 정의 필터 또는 미들웨어

- 게이트웨이 관리 UI: 설정, 대시보드, API 문서 뷰어 등

- API 문서 자동 생성: Swagger/OpenAPI 기반 문서 지원

- 정책 저장소: 라우팅, 인증 정책을 저장하는 컨피그 레포지토리

아키텍처 도식

graph TD

Client --> Gateway[API Gateway]

Gateway --> AuthService[Authn/Authz]

Gateway --> ServiceA[…Backend Services…]

Gateway --> MetricsDB[Observability]

Gateway --> Cache[Cache Layer]

📝 설명:

- Gateway는 진입점 기능(인증, 라우팅, 캐싱 등)을 제공하며,

- 관찰성 및 모니터링을 위한 메트릭, 로그를 기록하고,

- 필요시 캐시 또는 정책 저장소와 상호 작용합니다.

다음 단계로는 구현 기법, 장점/단점 표, 실무 예시, 활용 사례, 코드 구현 예시, 적용/최적화 고려사항, 기타/주목/학습 사항, 용어 정리, 참고 및 출처 등을 이어서 작성하겠습니다.

🔧 10️⃣ 구현 기법 (Implementation Techniques)

| 기법 | 적용 방식 | 목적 | 예시 |

|---|---|---|---|

| 매니지드 API 게이트웨이 서비스 | 클라우드 제공형 (AWS API Gateway, Azure API Management, GCP API Gateway) | 손쉬운 배포 및 확장 | AWS Gateway + Lambda 조합 |

| 리버스 프록시 기반 솔루션 | NGINX, HAProxy, Envoy 설정 | 고성능/유연성 | Envoy + Lua 필터로 변환 필터링 |

| JavaScript 미들웨어 | Express.js, Koa 중간 레이어 | 빠른 MVP 제작 | Express Gateway와 플러그인 |

| 오픈소스 API 플랫폼 | Kong, Traefik, Ambassador | 확장 가능한 플러그인 아키텍처 | Kong + JWT 인증 플러그인 |

| Service Mesh 게이트웨이 | Istio Ingress Gateway, Linkerd | 클라우드 네이티브 통합 | Istio 리소스 기반 인증/라우팅 |

🌟 11️⃣ 장점 (Advantages)

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 클라이언트-서비스 분리 | 클라이언트에 내부 구조 노출 없이 안정적 통합 |

| 보안 통합 | 중앙 인증/인가 모듈로 일관된 보안 적용 | |

| 트래픽 관리 | 레이트 리미팅, 서킷 브레이커, 캐시로 성능 최적화 | |

| 요청 변형 및 집계 | URL, 헤더 조작 및 응답 조합 가능 | |

| 운영 편의성 | 로그·모니터링 집약, API 문서화 도구 제공 | |

| 확장성 및 유연성 | 사용자 커스텀 플러그인으로 기능 확장 가능 |

🛑 12️⃣ 단점과 문제점 & 해결 방안

단점

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 단일 진입점 부담 | Gateway 장애 시 전체 서비스 영향 | 이중화 구성 및 로드밸런싱 |

| 지연 추가 | 요청-응답 지연 발생 가능 | 오프로드 또는 캐시 활용 | |

| 설정 복잡성 | 구성 파일과 정책이 복잡해짐 | 중앙 UI / GitOps 관리 | |

| 비용 증가 | 매니지드 버전 사용 시 비용 상승 | 트래픽 최적화 및 비용 모니터링 |

문제점 + 대응

| 항목 | 원인 | 영향 | 탐지/진단 | 예방 | 해결 |

|---|---|---|---|---|---|

| Latency 증가 | 필터 및 변환 처리 | 응답 성능 저하 | APM / 트레이싱 | 커넥션 풀, 캐시 사용 | 성능 튜닝, 병목 분석 |

| 인증 장애 | 클라이언트 인증 실패 | 서비스 가용성 저하 | 모니터링 로그 | TLS/Token 갱신 자동화 | 인증 서버 이중화 |

| 정책 충돌 | 라우팅 규칙 겹침 | 잘못된 서비스 호출 | 테스트, 검증 파이프라인 | CI/CD Gate 도입 | 정책 리팩토링 |

| 확장 지연 | 플러그인 부하 증가 | Gateway 병목 | 메트릭 모니터링 | Auto-scaling 구성 | 수평 확장, 캐시 |

📌 13️⃣ 실무 사용 예시

| 사용 사례 | 기술 스택 | 목표 | 구현 효과 |

|---|---|---|---|

| SaaS 앱 인증 통합 | Kong + PostgreSQL | API Key, JWT 인증 | 서비스마다 보안 처리하지 않아도 됨 |

| 모바일 앱 | AWS API Gateway + Lambda | HTTP/gRPC 인터페이스 통합 | 단일 SDK API노출 |

| 서비스 메시 게이트웨이 | Istio Ingress Gateway | TLS 종료, Routing | Envoy 기반 정책 일관성 |

| 회사 내부 시스템 | Express.js + OAuth | 내부 시스템 조회 API 통합 | 팀별 접근 통제 중앙 집중화 |

📂 14️⃣ 활용 사례

🧠 실사례: 이커머스 플랫폼의 API 게이트웨이 활용

구성 기술

Kong게이트웨이 +Kubernetes- 인증 서버(keycloak), 로깅/트레이싱(elastic, Jaeger)

- 내부 서비스: 상품, 주문, 사용자

구조도

graph TD

WebApp --> Kong[API Gateway]

MobileApp --> Kong

Kong --> Auth[Keycloak]

Kong --> ProductSvc

Kong --> OrderSvc

Kong --> UserSvc

Kong --> Logging/Tracing

워크플로우

- 클라이언트 요청 → Kong

- Kong이 JWT 토큰 검증 요청 → Keycloak

- Kong이 내부 서비스로 요청 라우팅

- 응답 집계 및 필터링 후 클라이언트 반환

적용 효과

- 보안, 로깅, 트래픽 제어가 중앙 집중화되어 유연한 서비스 확장 가능

게이트웨이 유무 비교

| 항목 | 게이트웨이 없음 | 게이트웨이 있음 |

|---|---|---|

| 보안 | 각 서비스마다 인증 로직 필요 | Kong에서 중앙 처리 |

| 네트워크 패턴 | 클라이언트마다 다수 트래픽 | 단일 진입점 통제 |

| 개발 효율 | 서비스 별 보안 구현 중복 | 공통 영역 처리 |

💻 15️⃣ 구현 예시 (Node.js + Express Gateway)

| |

- JWT 인증 후 유효하면

/user,/order경로로 라우팅

⚙ 16️⃣ 실무 적용 고려사항

| 고려사항 | 설명 | 권장 방안 |

|---|---|---|

| 장애 대응 | Gateway 다운 시 접속 불가 | 이중화 NLB+Autoscaling |

| 보안 | 인증서/토큰 관리 | Vault 기반 TLS & Key rotation |

| 정책 관리 | 라우팅/인증 설정 복잡도 | GitOps + PR 리뷰 |

| 모니터링 | 병목 서비스 식별 필요 | Prometheus + Grafana + Tracing |

| 필터 확장 | 커스텀 로직 연동 | Plugin 아키텍처, SDK 제공 |

🧩 17️⃣ 최적화 고려사항

| 항목 | 설명 | 권장 |

|---|---|---|

| 캐시 전략 | 정적 자원 대상 캐싱 | TTL, ETag, Redis 백엔드 |

| 리소스 분리 | 플러그인마다 CPU 부담 증가 | 경량 플러그인 사용 |

| 배포 모드 | 무중단 업그레이드 필요 | Blue/Green or Canary 배포 |

| 로깅 최적화 | 로그 대량 생산 시 저장 부담 | 샘플링 및 버퍼링 설정 |

| 인증 부하 | 인증 서버 빈번 호출 | 토큰 검증 cache |

🌐 18️⃣ 주목 이슈 및 학습 필요 기술

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 보안 | JWT / OAuth2 | 토큰 기반 인증 | 게이트웨이 인증 핵심 모델 |

| 트래픽 제어 | Rate Limiting | QoS 구현 | Envoy 쿠스터 옵션 포함 |

| 배포 | Mesh vs Gateway | 인그레스 구조 | mesh ingress와 API gateway 비교 |

| 모니터링 | Distributed Tracing | Zipkin/Jaeger 연동 | 요청 흐름 파악 기준 구조 |

📝 용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| 개념 | API Gateway | 클라이언트와 서비스 간의 중재 계층 |

| 구성 요소 | Reverse Proxy | 클라이언트 요청을 내부 서비스로 전달 |

| 보안 | JWT | JSON Web Token, 인증 토큰 포맷 |

| QoS | Rate Limiting | 서비스 사용량 제한 |

| 인증 | OAuth2 | 권한 부여 프레임워크 |

| 트레이싱 | Distributed Tracing | 여러 서비스 호출 연속 추적 |

📚 참고 및 출처

- Martin Fowler: API Gateway Pattern

- Nginx as API Gateway

- Kong – Open Source API Gateway

- AWS API Gateway - 구조 안내

- Istio Ingress Gateway 설명

궁금한 내용이나 특정 구현체 비교 요청이 있다면 언제든지 말씀해 주세요!

계속해서 마지막 항목들을 정리합니다.

🔍 19️⃣ 기타 사항

게이트웨이 내 인증 방식 비교 JWT는 클라이언트 부담이 작고 성능에 유리하지만, 만료 전 취소가 어렵고, OAuth2는 보안에 강하지만 토큰 관리가 복잡합니다.

GraphQL Gateway와의 차이 API Gateway는 REST 기반 요청을 중심으로 하고, GraphQL Gateway는 쿼리 최적화 및 필드 단위 요청 제어에 더 유리합니다.

API Composition vs Orchestration 게이트웨이는 “Composition” 중심. BPM(Business Process Management)과 같은 복잡한 흐름 제어는 Orchestrator에서 처리하는 것이 바람직합니다.

게이트웨이 보안 취약점 예시

- 경로 우회(Path Traversal)

- 헤더 인젝션

- 인증 우회(Missing Auth) → OWASP API Security Top 10 참고 필요

📌 20️⃣ 반드시 학습해야 할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 인증 | OAuth2, JWT | 인증 방식 비교 및 구현 | 게이트웨이 보안 구현에 핵심 |

| 트래픽 관리 | Rate Limiting / Quota | API 사용량 제한 | QoS, Abuse 대응 |

| 아키텍처 | Ingress vs Gateway vs Mesh | 경계 아키텍처 이해 | 클러스터 외부/내부 트래픽 처리 비교 |

| DevOps | API Gateway CI/CD | 선언형 API 관리 | YAML 기반 GitOps, 관리 자동화 |

| 관찰성 | API 모니터링 구조 | 메트릭, 트레이싱 | 로그 + 트레이싱 조합으로 병목 진단 |

🧾 용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| API 설계 | Gateway Pattern | 단일 진입점에서 트래픽을 라우팅하고 제어하는 설계 방식 |

| 인증 | OAuth2 | 위임 기반 인증 방식으로 클라이언트 토큰 발급 방식 정의 |

| 인증 | JWT | JSON 기반의 구조화된 토큰, 인증 상태를 자체 포함 |

| 관찰성 | Distributed Tracing | 요청 흐름을 서비스 간 연계해 추적하는 방식 |

| QoS | Rate Limiting | 요청 수 제한으로 서비스 안정성 확보 |

| 아키텍처 | Reverse Proxy | 클라이언트 요청을 받아 내부로 전달하는 프록시 서버 |

📚 참고 및 출처

- Martin Fowler의 API Gateway 패턴 설명

- NGINX API Gateway 개요

- Kong Gateway 공식 문서

- AWS API Gateway

- Google Cloud API Gateway

- Istio Ingress Gateway 가이드

- OWASP API Security Top 10

안녕하세요! API Gateway Pattern에 대한 종합적인 조사와 분석을 진행하겠습니다. 먼저 관련 정보를 수집하여 체계적으로 정리해드리겠습니다.수집한 자료를 바탕으로 API Gateway Pattern에 대한 종합적인 분석을 수행하겠습니다.

1. 주제 태그

- API-Gateway-Pattern

- Microservices-Architecture

- Backend-For-Frontend

- Integration-Patterns

2. 분류 구조 적절성 검토

“Computer Science and Engineering > Software Engineering > Design and Architecture > Architecture Patterns > Integration Patterns”

검토 결과: 현재 분류가 적절합니다. API Gateway Pattern은 마이크로서비스 아키텍처에서 클라이언트와 서비스 간의 통합을 담당하는 핵심적인 통합 패턴으로, Integration Patterns 카테고리에 정확히 위치합니다. 이 패턴은 소프트웨어 설계 및 아키텍처 영역의 핵심 요소이며, 시스템 간 연결과 통합을 위한 아키텍처 패턴으로 분류되는 것이 가장 적합합니다.

3. 주제 요약 설명

API Gateway Pattern은 마이크로서비스 아키텍처에서 클라이언트와 백엔드 서비스들 사이의 단일 진입점 역할을 하는 아키텍처 패턴입니다. 클라이언트 요청을 적절한 마이크로서비스로 라우팅하고, 인증, 보안, 로드 밸런싱, 캐싱 등의 공통 기능을 제공하여 시스템의 복잡성을 감소시키고 개발 효율성을 향상시킵니다.

4. 전체 개요

API Gateway Pattern은 현대 마이크로서비스 아키텍처의 핵심 구성 요소로, 분산 시스템에서 클라이언트와 서비스 간의 통신을 중앙화하고 최적화하는 패턴입니다. 단일 API 엔드포인트를 통해 여러 마이크로서비스에 대한 액세스를 제공하며, 요청 라우팅, 프로토콜 변환, 보안, 모니터링 등의 횡단 관심사를 처리합니다. Backend for Frontend (BFF) 변형을 포함하여 다양한 구현 방식을 지원하며, 시스템의 확장성과 유지보수성을 크게 향상시킵니다.

5. 핵심 개념

API Gateway Pattern의 핵심 개념은 다음과 같습니다:

5.1 단일 진입점 (Single Entry Point)

- 클라이언트가 모든 백엔드 서비스에 접근하기 위한 통합된 인터페이스 제공

- 내부 서비스 토폴로지를 클라이언트로부터 숨김으로써 시스템 복잡성 감소

5.2 리버스 프록시 (Reverse Proxy)

- 클라이언트 요청을 적절한 백엔드 서비스로 전달하는 중개자 역할

- 레이어 7 (HTTP) 수준에서의 지능적인 요청 라우팅 수행

5.3 API 조합 (API Composition)

- 여러 마이크로서비스의 응답을 하나의 통합된 응답으로 결합

- 클라이언트의 네트워크 호출 횟수를 감소시켜 성능 최적화

5.4 횡단 관심사 (Cross-Cutting Concerns)

- 인증, 인가, 로깅, 모니터링, 캐싱 등의 공통 기능을 중앙화

- 각 마이크로서비스에서 중복 구현을 방지

5.5 프로토콜 변환 (Protocol Translation)

- 클라이언트와 백엔드 서비스 간의 다양한 프로토콜 지원

- HTTP, gRPC, WebSocket 등 다양한 통신 프로토콜 간 변환

5.6 실무 구현 연관성

- Kong, Istio, Envoy Gateway: 고성능 프록시 기반 구현체

- 클라우드 네이티브 환경: Kubernetes Ingress Controller와의 통합

- 마이크로서비스 메시: Service Mesh와의 상호보완적 관계

- DevOps 파이프라인: CI/CD 자동화와 Infrastructure as Code 지원

6. 배경

API Gateway Pattern의 등장 배경은 마이크로서비스 아키텍처의 확산과 밀접한 관련이 있습니다.

6.1 모놀리식 아키텍처의 한계

전통적인 모놀리식 아키텍처에서는 하나의 애플리케이션이 모든 기능을 담당했으나, 확장성과 유지보수성의 한계로 인해 마이크로서비스로의 전환이 필요해졌습니다.

6.2 마이크로서비스 아키텍처의 복잡성

마이크로서비스 아키텍처는 서비스를 독립적으로 배포하고 확장할 수 있는 장점을 제공하지만, 다음과 같은 새로운 문제점들을 야기했습니다:

- 클라이언트가 여러 서비스와 직접 통신해야 하는 복잡성

- 각 서비스별 인증 및 보안 정책의 분산

- 네트워크 호출 증가로 인한 성능 저하

6.3 클라이언트 다양성 증대

모바일, 웹, IoT 등 다양한 클라이언트 플랫폼의 등장으로 각기 다른 요구사항을 만족시켜야 하는 필요성이 증대되었습니다.

6.4 Netflix와 Amazon의 선도적 채택

Netflix와 Amazon 같은 대규모 기업들이 마이크로서비스 아키텍처를 성공적으로 구현하면서 API Gateway Pattern의 실용성이 입증되었습니다.

7. 목적 및 필요성

7.1 핵심 목적

- 시스템 복잡성 감소: 클라이언트와 백엔드 서비스 간의 결합도 최소화

- 개발 효율성 향상: 공통 기능의 중앙화를 통한 개발 생산성 증대

- 운영 관리 단순화: 모니터링, 보안, 정책 적용의 통합 관리

7.2 비즈니스 필요성

- 빠른 시장 대응: 새로운 클라이언트 요구사항에 신속한 대응

- 운영 비용 절감: 인프라 자원의 효율적 활용

- 사용자 경험 개선: 응답 시간 단축 및 안정성 향상

7.3 기술적 필요성

- 서비스 디스커버리: 동적으로 변화하는 서비스 위치 관리

- 장애 격리: 개별 서비스 장애가 전체 시스템에 미치는 영향 최소화

- 확장성 보장: 트래픽 증가에 따른 탄력적 확장 지원

8. 주요 기능 및 역할

8.1 요청 라우팅 (Request Routing)

클라이언트 요청을 분석하여 적절한 백엔드 서비스로 전달하는 기능입니다.

세부 기능:

- URL 패턴 기반 라우팅

- 헤더 기반 라우팅

- 동적 서비스 디스커버리

8.2 API 조합 (API Composition)

여러 마이크로서비스의 데이터를 결합하여 클라이언트에게 통합된 응답을 제공합니다.

세부 기능:

- 다중 서비스 호출 조합

- 응답 데이터 병합

- 순차적/병렬 처리 최적화

8.3 인증 및 보안 (Authentication & Security)

시스템 전체의 보안 정책을 일관되게 적용합니다.

세부 기능:

- OAuth 2.0, JWT 토큰 검증

- mTLS (상호 TLS) 인증

- API 키 관리

- IP 화이트리스트/블랙리스트

8.4 속도 제한 (Rate Limiting)

API 사용량을 제어하여 시스템을 보호합니다.

세부 기능:

- 사용자별/IP별 요청 제한

- 동적 제한 정책 적용

- 버스트 트래픽 처리

8.5 캐싱 (Caching)

자주 요청되는 데이터를 캐시하여 성능을 향상시킵니다.

세부 기능:

- 응답 데이터 캐싱

- 조건부 캐싱

- 캐시 무효화 전략

8.6 로드 밸런싱 (Load Balancing)

백엔드 서비스 인스턴스 간의 트래픽 분산을 담당합니다.

세부 기능:

- 라운드 로빈, 가중치 기반 분산

- 헬스 체크 기반 인스턴스 관리

- 장애 감지 및 자동 복구

9. 특징

9.1 중앙화된 관리

모든 API 트래픽이 단일 지점을 통과하므로 일관된 정책 적용과 모니터링이 가능합니다.

9.2 클라이언트-서비스 분리

클라이언트는 백엔드 서비스의 세부 구현을 알 필요가 없어 느슨한 결합을 달성합니다.

9.3 확장성과 유연성

새로운 서비스 추가나 기존 서비스 변경 시 클라이언트 영향을 최소화합니다.

9.4 성능 최적화

캐싱, 압축, 프로토콜 최적화를 통해 전체적인 시스템 성능을 향상시킵니다.

10. 핵심 원칙

10.1 단일 책임 원칙 (Single Responsibility Principle)

API Gateway는 요청 라우팅과 횡단 관심사 처리에만 집중해야 합니다.

10.2 최소 지식 원칙 (Principle of Least Knowledge)

클라이언트는 API Gateway 뒤의 서비스 구조를 알 필요가 없어야 합니다.

10.3 개방-폐쇄 원칙 (Open-Closed Principle)

새로운 기능 추가는 가능하되 기존 기능 변경은 최소화해야 합니다.

10.4 장애 격리 원칙 (Failure Isolation)

개별 서비스 장애가 전체 시스템에 영향을 주지 않도록 설계되어야 합니다.

11. 주요 원리

11.1 Facade 패턴 적용

복잡한 백엔드 시스템을 단순한 인터페이스로 추상화합니다.

graph TD

A[Client] --> B[API Gateway]

B --> C[Service 1]

B --> D[Service 2]

B --> E[Service 3]

B --> F[Service 4]

style A fill:#e1f5fe

style B fill:#f3e5f5

style C fill:#e8f5e8

style D fill:#e8f5e8

style E fill:#e8f5e8

style F fill:#e8f5e8

11.2 Proxy 패턴 구현

클라이언트와 서비스 간의 중개자 역할을 수행합니다.

11.3 Decorator 패턴 활용

기본 라우팅 기능에 보안, 로깅, 캐싱 등의 기능을 추가합니다.

12. 작동 원리

API Gateway의 작동 원리는 다음과 같은 단계로 구성됩니다:

sequenceDiagram

participant C as Client

participant G as API Gateway

participant A as Authentication Service

participant S1 as Service 1

participant S2 as Service 2

C->>G: HTTP Request

G->>A: Validate Token

A->>G: Authentication Result

alt Authentication Success

G->>S1: Forward Request (Part 1)

G->>S2: Forward Request (Part 2)

S1->>G: Response 1

S2->>G: Response 2

G->>G: Compose Response

G->>C: Aggregated Response

else Authentication Failure

G->>C: 401 Unauthorized

end

12.1 요청 수신 및 파싱

클라이언트로부터 HTTP 요청을 받아 헤더, 경로, 매개변수를 분석합니다.

12.2 인증 및 인가 검증

보안 정책에 따라 요청의 유효성을 검증합니다.

12.3 라우팅 규칙 적용

사전 정의된 규칙에 따라 적절한 백엔드 서비스를 선택합니다.

12.4 요청 변환 및 전달

필요에 따라 요청 형식을 변환하고 백엔드 서비스로 전달합니다.

12.5 응답 처리 및 조합

백엔드 서비스들의 응답을 받아 조합하고 변환합니다.

12.6 클라이언트 응답 전송

최종 처리된 응답을 클라이언트에게 전송합니다.

13. 구조 및 아키텍처

13.1 전체 아키텍처 구조

graph TB

subgraph "Client Layer"

A1[Web Browser]

A2[Mobile App]

A3[IoT Device]

end

subgraph "API Gateway Layer"

B1[Load Balancer]

B2[API Gateway Instance 1]

B3[API Gateway Instance 2]

B4[Rate Limiter]

B5[Auth Service]

B6[Cache]

end

subgraph "Backend Services"

C1[User Service]

C2[Order Service]

C3[Payment Service]

C4[Notification Service]

end

subgraph "Infrastructure"

D1[Service Registry]

D2[Configuration Store]

D3[Monitoring]

D4[Database]

end

A1 --> B1

A2 --> B1

A3 --> B1

B1 --> B2

B1 --> B3

B2 --> B4

B2 --> B5

B2 --> B6

B2 --> C1

B2 --> C2

B2 --> C3

B2 --> C4

B2 --> D1

B2 --> D2

B3 --> D3

C1 --> D4

C2 --> D4

C3 --> D4

13.2 필수 구성요소

| 구성요소 | 기능 | 역할 | 특징 |

|---|---|---|---|

| 게이트웨이 코어 | 요청 라우팅 | 핵심 프록시 기능 수행 | 고성능, 비동기 처리 |

| 인증 모듈 | 보안 검증 | 토큰 검증 및 사용자 인증 | JWT, OAuth 2.0 지원 |

| 라우팅 엔진 | 경로 결정 | 요청을 적절한 서비스로 전달 | 동적 라우팅 지원 |

| 로드 밸런서 | 트래픽 분산 | 백엔드 인스턴스 간 부하 분산 | 헬스 체크 기능 |

13.3 선택 구성요소

| 구성요소 | 기능 | 역할 | 특징 |

|---|---|---|---|

| 캐시 레이어 | 성능 최적화 | 응답 데이터 임시 저장 | Redis, Memcached 지원 |

| API 조합기 | 데이터 결합 | 다중 서비스 응답 통합 | 병렬 처리 최적화 |

| 변환 엔진 | 프로토콜 변환 | 요청/응답 형식 변환 | JSON, XML, gRPC 지원 |

| 모니터링 에이전트 | 관찰성 | 메트릭 수집 및 로깅 | Prometheus, Grafana 연동 |

14. 구현 기법

14.1 리버스 프록시 기반 구현

정의: Nginx, HAProxy 등의 프록시 서버를 기반으로 한 구현 방식

구성:

- Nginx Plus 또는 HAProxy Enterprise

- 동적 설정 관리 모듈

- 헬스 체크 및 로드 밸런싱 기능

목적: 높은 성능과 안정성을 요구하는 환경에서 API Gateway 구현

실제 예시:

| |

14.2 클라우드 네이티브 게이트웨이

정의: Kubernetes 환경에 최적화된 Ingress Controller 기반 구현

구성:

- Istio Gateway

- Kong Ingress Controller

- Ambassador/Emissary-Ingress

목적: 마이크로서비스의 동적 배포 및 확장 지원

실제 예시:

| |

14.3 Backend for Frontend (BFF) 패턴

정의: 클라이언트 유형별로 전용 API Gateway를 구현하는 방식

구성:

- 모바일 클라이언트용 BFF

- 웹 클라이언트용 BFF

- 파트너 API용 BFF

목적: 각 클라이언트의 특성에 최적화된 API 제공

실제 예시:

| |

14.4 서버리스 게이트웨이

정의: AWS Lambda, Azure Functions 등의 서버리스 플랫폼 기반 구현

구성:

- AWS API Gateway + Lambda

- Azure API Management + Functions

- Google Cloud Endpoints + Cloud Functions

목적: 운영 오버헤드 최소화 및 사용량 기반 과금

실제 예시:

| |

15. 장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 복잡성 감소 | 클라이언트가 하나의 엔드포인트만 알면 되므로 시스템 복잡성이 크게 감소함 |

| 장점 | 성능 최적화 | 캐싱, 압축, 요청 집계를 통해 네트워크 트래픽과 응답 시간을 개선함 |

| 장점 | 보안 강화 | 중앙화된 인증/인가 처리로 일관된 보안 정책 적용이 가능함 |

| 장점 | 운영 효율성 | 모니터링, 로깅, 정책 관리가 한 곳에서 이루어져 운영 부담이 감소함 |

| 장점 | 클라이언트 단순화 | 모바일 앱의 배터리 사용량 감소 및 네트워크 사용량 최소화 |

| 장점 | 서비스 진화 지원 | 백엔드 서비스 변경 시 클라이언트 영향 없이 투명한 업데이트 가능 |

| 장점 | 프로토콜 유연성 | HTTP, gRPC, WebSocket 등 다양한 프로토콜 간 변환 지원 |

| 장점 | 개발 생산성 | 공통 기능의 중앙화로 개발팀의 중복 작업 제거 |

16. 단점과 문제점 그리고 해결방안

16.1 단점

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 단일 장애점 | API Gateway 장애 시 전체 시스템이 영향을 받음 | 고가용성 아키텍처 구성, 다중 인스턴스 배포 |

| 단점 | 성능 병목 | 모든 트래픽이 집중되어 병목현상 발생 가능 | 수평 확장, 로드 밸런싱, 캐싱 전략 적용 |

| 단점 | 복잡성 증가 | 추가적인 네트워크 홉으로 인한 지연 및 복잡성 | 최적화된 라우팅, 비동기 처리 패턴 적용 |

| 단점 | 개발 의존성 | Gateway 업데이트가 필요한 경우 배포 의존성 발생 | 동적 설정, 플러그인 아키텍처 도입 |

| 단점 | 모니터링 복잡성 | 분산 시스템에서의 추적 및 디버깅 어려움 | 분산 추적, 통합 로깅 시스템 구축 |

16.2 문제점

| 구분 | 항목 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|---|

| 문제점 | 메모리 누수 | 캐시 데이터 축적, 연결 풀 관리 부실 | 성능 저하, 시스템 다운 | 메모리 사용량 모니터링 | 적절한 TTL 설정, 연결 풀 크기 제한 | 가비지 컬렉션 튜닝, 메모리 프로파일링 |

| 문제점 | 설정 불일치 | 수동 설정 관리, 환경별 차이 | 라우팅 오류, 보안 취약점 | 설정 검증 도구 | Infrastructure as Code, 자동화 배포 | GitOps, 설정 버전 관리 |

| 문제점 | 써킷 브레이커 오작동 | 임계값 설정 오류, 헬스체크 실패 | 서비스 접근 불가 | 헬스체크 로그 분석 | 적절한 임계값 설정, 단계적 복구 | 설정 튜닝, 수동 재설정 |

| 문제점 | 보안 토큰 만료 | 토큰 갱신 로직 부재 | 인증 실패, 서비스 중단 | 인증 실패 로그 모니터링 | 자동 토큰 갱신, 충분한 만료 시간 | 토큰 갱신 자동화, 백업 인증 방식 |

17. 도전 과제

17.1 성능 및 확장성 과제

원인: 증가하는 트래픽과 다양한 클라이언트 요구사항 영향: 응답 지연, 시스템 다운타임 해결 방법:

- 비동기 처리 아키텍처 도입

- 글로벌 로드 밸런싱

- 엣지 컴퓨팅 활용

17.2 보안 및 컴플라이언스 과제

원인: 데이터 프라이버시 규정 강화, 사이버 보안 위협 증가 영향: 법적 리스크, 데이터 유출 해결 방법:

- Zero Trust 아키텍처 적용

- 동적 보안 정책 관리

- 실시간 위협 탐지 시스템

17.3 마이크로서비스 생태계 통합

원인: 서비스 메시, 컨테이너 오케스트레이션과의 통합 복잡성 영향: 운영 복잡성 증가, 일관성 문제 해결 방법:

- 표준화된 API 스펙 (OpenAPI, gRPC)

- 서비스 메시와의 네이티브 통합

- 통합 관찰성 플랫폼 구축

18. 분류 기준에 따른 종류 및 유형

| 분류 기준 | 유형 | 특징 | 적용 상황 |

|---|---|---|---|

| 배포 방식 | 클라우드 네이티브 | Kubernetes 기반, 동적 확장 | 컨테이너 환경, MSA |

| 배포 방식 | 온프레미스 | 전용 하드웨어, 고성능 | 레거시 시스템, 규제 환경 |

| 배포 방식 | 하이브리드 | 클라우드-온프레미스 연결 | 점진적 클라우드 전환 |

| 구현 방식 | 단일 게이트웨이 | 모든 서비스 통합 관리 | 소규모 시스템 |

| 구현 방식 | BFF (Backend for Frontend) | 클라이언트별 전용 게이트웨이 | 다양한 클라이언트 지원 |

| 구현 방식 | 마이크로 게이트웨이 | 서비스별 전용 게이트웨이 | 서비스 자율성 중시 |

| 기술 스택 | 프록시 기반 | Nginx, HAProxy | 고성능, 단순 라우팅 |

| 기술 스택 | 애플리케이션 기반 | Spring Cloud Gateway, Zuul | 복잡한 비즈니스 로직 |

| 기술 스택 | 서버리스 | AWS API Gateway, Azure APIM | 낮은 운영 부담 |

19. 실무 사용 예시

| 사용 목적 | 함께 사용되는 기술 | 효과 | 대표 사례 |

|---|---|---|---|

| 마이크로서비스 통합 | Kubernetes, Istio, Kong | 서비스 간 통신 간소화, 보안 강화 | Netflix, Amazon |

| 모바일 앱 최적화 | React Native, Flutter + BFF | 네트워크 사용량 50% 감소 | Spotify, Uber |

| 레거시 시스템 현대화 | API Gateway + ESB | 점진적 마이그레이션 지원 | 금융권, 대기업 |

| B2B API 플랫폼 | OAuth 2.0, Rate Limiting | API 수익화, 파트너 관리 | Stripe, Twilio |

| IoT 데이터 수집 | MQTT, CoAP 프로토콜 변환 | 디바이스 관리 단순화 | Tesla, Google Nest |

| 멀티테넌트 SaaS | 테넌트 라우팅, 격리 | 고객별 커스터마이징 | Salesforce, Slack |

20. 활용 사례

20.1 Netflix의 Zuul API Gateway 사례

Netflix는 수천 개의 마이크로서비스를 관리하기 위해 Zuul API Gateway를 개발하여 사용했습니다.

시스템 구성:

- 수백 대의 Zuul 인스턴스

- Eureka 서비스 디스커버리

- Hystrix 써킷 브레이커

- Ribbon 로드 밸런서

graph TD

A[Client Apps] --> B[AWS ELB]

B --> C[Zuul Gateway Cluster]

C --> D[Eureka Service Registry]

C --> E[Hystrix Dashboard]

C --> F[User Service]

C --> G[Content Service]

C --> H[Recommendation Service]

C --> I[Billing Service]

style A fill:#e1f5fe

style C fill:#f3e5f5

style F fill:#e8f5e8

style G fill:#e8f5e8

style H fill:#e8f5e8

style I fill:#e8f5e8

Workflow:

- 클라이언트 요청이 AWS ELB를 통해 Zuul 클러스터로 전달

- Zuul이 Eureka에서 서비스 위치 조회

- Hystrix를 통한 장애 격리 및 써킷 브레이커 적용

- Ribbon을 통한 인스턴스 로드 밸런싱

- 백엔드 서비스 호출 및 응답 전달

API Gateway 역할:

- 동적 라우팅 및 모니터링

- 인증 및 보안 정책 적용

- 트래픽 제어 및 A/B 테스팅

- 실시간 통계 및 로깅

유무에 따른 차이점:

- 적용 전: 클라이언트가 직접 수백 개 서비스와 통신, 복잡한 서비스 디스커버리 필요

- 적용 후: 단일 엔드포인트 통합, 중앙화된 정책 관리, 99.9% 가용성 달성

21. 구현 예시

다음은 Netflix 사례를 바탕으로 한 Node.js 기반 API Gateway 구현 예시입니다:

| |

이 구현 예시는 Netflix의 핵심 기능들을 포함합니다:

- JWT 기반 인증 및 Redis 캐싱

- 사용자별 속도 제한

- 서비스별 프록시 라우팅

- API 조합 (Dashboard Aggregator)

- 에러 처리 및 장애 격리

- 요청 추적을 위한 Request ID 생성

22. 실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 카테고리 | 고려사항 | 주의할 점 | 권장사항 |

|---|---|---|---|

| 설계 | 적절한 경계 설정 | 너무 많은 책임 부여 방지 | 단일 책임 원칙 준수, 마이크로 게이트웨이 고려 |

| 성능 | 캐싱 전략 수립 | 캐시 무효화 복잡성 | Redis Cluster, 적절한 TTL 설정 |

| 보안 | 토큰 기반 인증 | 토큰 탈취 위험 | 짧은 만료 시간, Refresh Token 활용 |

| 모니터링 | 분산 추적 구현 | 로그 상관관계 부족 | OpenTelemetry, Jaeger 도입 |

| 배포 | 무중단 배포 | 설정 변경 시 서비스 중단 | Blue-Green, Canary 배포 |

| 확장성 | 수평 확장 설계 | 상태 저장으로 인한 확장 제약 | 무상태 설계, 외부 세션 저장소 활용 |

| 장애 대응 | 써킷 브레이커 설정 | 잘못된 임계값 설정 | 점진적 임계값 조정, 백압 메커니즘 |

23. 최적화하기 위한 고려사항 및 주의할 점

| 카테고리 | 고려사항 | 주의할 점 | 권장사항 |

|---|---|---|---|

| 네트워크 | 연결 풀 관리 | 과도한 연결로 인한 리소스 낭비 | Keep-Alive 활용, 적절한 풀 크기 설정 |

| 메모리 | 캐시 크기 최적화 | 메모리 부족으로 인한 성능 저하 | LRU 정책, 메모리 사용량 모니터링 |

| CPU | 비동기 처리 | 블로킹 호출로 인한 성능 저하 | 이벤트 루프 기반 처리, 논블로킹 I/O |

| 대역폭 | 응답 압축 | 압축 오버헤드 | gzip, brotli 활용, 크기별 압축 정책 |

| 지연시간 | 지리적 분산 | 물리적 거리로 인한 지연 | CDN, Edge Gateway 배치 |

| 처리량 | 배치 처리 | 개별 요청 처리로 인한 비효율 | 요청 배칭, 연결 재사용 |

| 가용성 | 다중 리전 배포 | 단일 리전 장애 위험 | 글로벌 로드 밸런서, 장애 조치 자동화 |

용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| 아키텍처 패턴 | BFF (Backend for Frontend) | 클라이언트 유형별로 전용 백엔드를 제공하는 패턴 |

| 아키텍처 패턴 | Circuit Breaker (써킷 브레이커) | 서비스 장애 시 연쇄 장애를 방지하는 패턴 |

| 아키텍처 패턴 | Bulkhead (격벽) | 리소스를 격리하여 장애 영향을 제한하는 패턴 |

| 네트워킹 | Reverse Proxy (리버스 프록시) | 클라이언트를 대신하여 서버에 요청을 전달하는 서버 |

| 네트워킹 | Load Balancer (로드 밸런서) | 여러 서버 간의 트래픽을 분산시키는 장치 |

| 네트워킹 | TLS Termination | API Gateway에서 SSL/TLS 암호화를 해제하는 과정 |

| 보안 | mTLS (Mutual TLS) | 클라이언트와 서버가 상호 인증하는 보안 프로토콜 |

| 보안 | JWT (JSON Web Token) | JSON 형태의 안전한 정보 전송을 위한 토큰 표준 |

| 보안 | OAuth 2.0 | API 접근 권한을 부여하는 인증 프레임워크 |

| 성능 | CDN (Content Delivery Network) | 전 세계에 분산된 콘텐츠 전송 네트워크 |

| 성능 | Edge Computing (엣지 컴퓨팅) | 데이터 소스와 가까운 곳에서 처리하는 컴퓨팅 패러다임 |

| 관찰성 | Distributed Tracing (분산 추적) | 마이크로서비스 간 요청 흐름을 추적하는 기술 |

| 관찰성 | APM (Application Performance Monitoring) | 애플리케이션 성능을 모니터링하고 관리하는 도구 |

| 플랫폼 | Service Mesh (서비스 메시) | 마이크로서비스 간 통신을 관리하는 인프라 레이어 |

| 플랫폼 | Ingress Controller | Kubernetes에서 외부 트래픽을 내부 서비스로 라우팅하는 컨트롤러 |

참고 및 출처

- API Gateway Pattern: 5 Design Options and How to Choose | Solo.io

- Microservices Pattern: Pattern: API Gateway / Backends for Frontends

- API Gateway Patterns in Microservices - GeeksforGeeks

- API gateway pattern - AWS Prescriptive Guidance

- The API gateway pattern versus the direct client-to-microservice communication - .NET | Microsoft Learn

- Design Patterns in API Gateways and Microservices

- API Gateway Patterns for Microservices

- The API Gateway Pattern | Manning

- What is API Gateway | System Design? - GeeksforGeeks

- API gateways - Azure Architecture Center | Microsoft Learn

- Kong Gateway: Most Trusted Open Source API Gateway | Kong Inc.

- Backends for Frontends Pattern | Front-End Web & Mobile

- A Deep Dive into the Back-End for Front-End Pattern

- Backends for Frontends Pattern - Azure Architecture Center | Microsoft Learn

- Pattern: Backends For Frontends

- Backend for Frontend Pattern - GeeksforGeeks

API Gateway Pattern은 마이크로서비스 아키텍처에서 중요한 역할을 하는 디자인 패턴이다.

API Gateway Pattern은 클라이언트와 백엔드 마이크로서비스 사이에 위치하는 중간 계층으로, 다음과 같은 주요 기능을 제공한다:

- 단일 진입점: 클라이언트는 여러 마이크로서비스에 직접 접근하지 않고, API Gateway를 통해 단일 엔드포인트로 접근한다.

- 요청 라우팅: 클라이언트의 요청을 적절한 마이크로서비스로 전달한다.

- 프로토콜 변환: 클라이언트와 백엔드 서비스 간의 프로토콜 차이를 해결한다.

- 요청/응답 변환: 클라이언트의 요구사항에 맞게 데이터 형식을 변환한다.

API Gateway Pattern의 주요 기능

인증 및 인가

API Gateway는 모든 요청에 대해 인증과 인가를 처리한다.

이를 통해 보안을 중앙화하고 각 마이크로서비스의 부담을 줄일 수 있다.로드 밸런싱

여러 서비스 인스턴스 간에 트래픽을 분산시켜 시스템의 안정성과 성능을 향상시킨다.캐싱

자주 요청되는 데이터를 캐시하여 응답 시간을 단축하고 백엔드 서비스의 부하를 줄인다.요청 집계

여러 마이크로서비스의 데이터를 조합하여 클라이언트에게 단일 응답으로 제공한다.

이는 네트워크 호출을 줄이고 클라이언트의 복잡성을 감소시킨다.로깅 및 모니터링

모든 API 호출에 대한 로그를 생성하고 시스템의 상태를 모니터링한다.

이를 통해 문제 진단과 성능 최적화가 가능해진다.

API Gateway Pattern 구현 방법

API Gateway를 구현하는 방법에는 크게 두 가지가 있다:

- 프레임워크 사용: Spring Cloud Gateway, Netflix Zuul 등의 프레임워크를 사용하여 구현할 수 있다.

- 직접 구현: 특정 비즈니스 요구사항에 맞춰 API Gateway를 직접 개발할 수 있다.

API Gateway Pattern의 장단점

장점:

- 클라이언트와 마이크로서비스 간의 결합도 감소

- 중앙화된 보안 관리

- 성능 최적화 및 확장성 향상

- 클라이언트 요구사항에 맞는 API 제공 용이

단점:

- 추가적인 네트워크 홉으로 인한 지연 가능성

- 단일 실패 지점(Single Point of Failure) 위험

- 구현 및 관리의 복잡성 증가

API Gateway Pattern 사용 시 고려사항

- 고가용성 확보: API Gateway의 장애가 전체 시스템에 영향을 미치지 않도록 해야 한다.

- 성능 최적화: 캐싱, 비동기 처리 등을 통해 지연을 최소화해야 한다.

- 확장성 고려: 트래픽 증가에 대비하여 수평적 확장이 가능하도록 설계해야 한다.

- 모니터링 및 로깅: 시스템의 상태를 실시간으로 파악하고 문제를 신속히 해결할 수 있어야 한다.

용어 정리

| 용어 | 설명 |

|---|---|