DevOps

아래는 요청하신 “DevOps” 주제에 대한 체계적이고 심층적인 분석입니다.

1. 적절한 태그

- DevOps

- CI/CD

- Infrastructure-as-Code

- Automation

2. 카테고리 계층 구조 분석

현재 분류 구조:

제안된 분류:

Computer Science and Engineering > DevOps and Infrastructure

분석 및 근거:

DevOps는 소프트웨어 개발과 운영을 통합하여 자동화와 협업을 촉진하는 문화 및 실천법으로, DevOps와 인프라스트럭처 관리가 밀접하게 연관되어 있어 현재 분류가 적절합니다.

DevOps and Platform Engineering은 개발, 배포, 운영, 인프라 자동화 등 다양한 영역을 포괄하므로, “DevOps and Infrastructure” 또는 “DevOps and Platform Engineering” 모두 타당합니다.

3. 요약 설명 (200자 내외)

DevOps는 개발과 운영의 통합을 통해 자동화, 지속적 통합 및 배포를 실현하여 소프트웨어 개발 주기를 단축하고 품질을 향상시키는 문화와 방법론이다.

4. 전체 개요 (250자 내외)

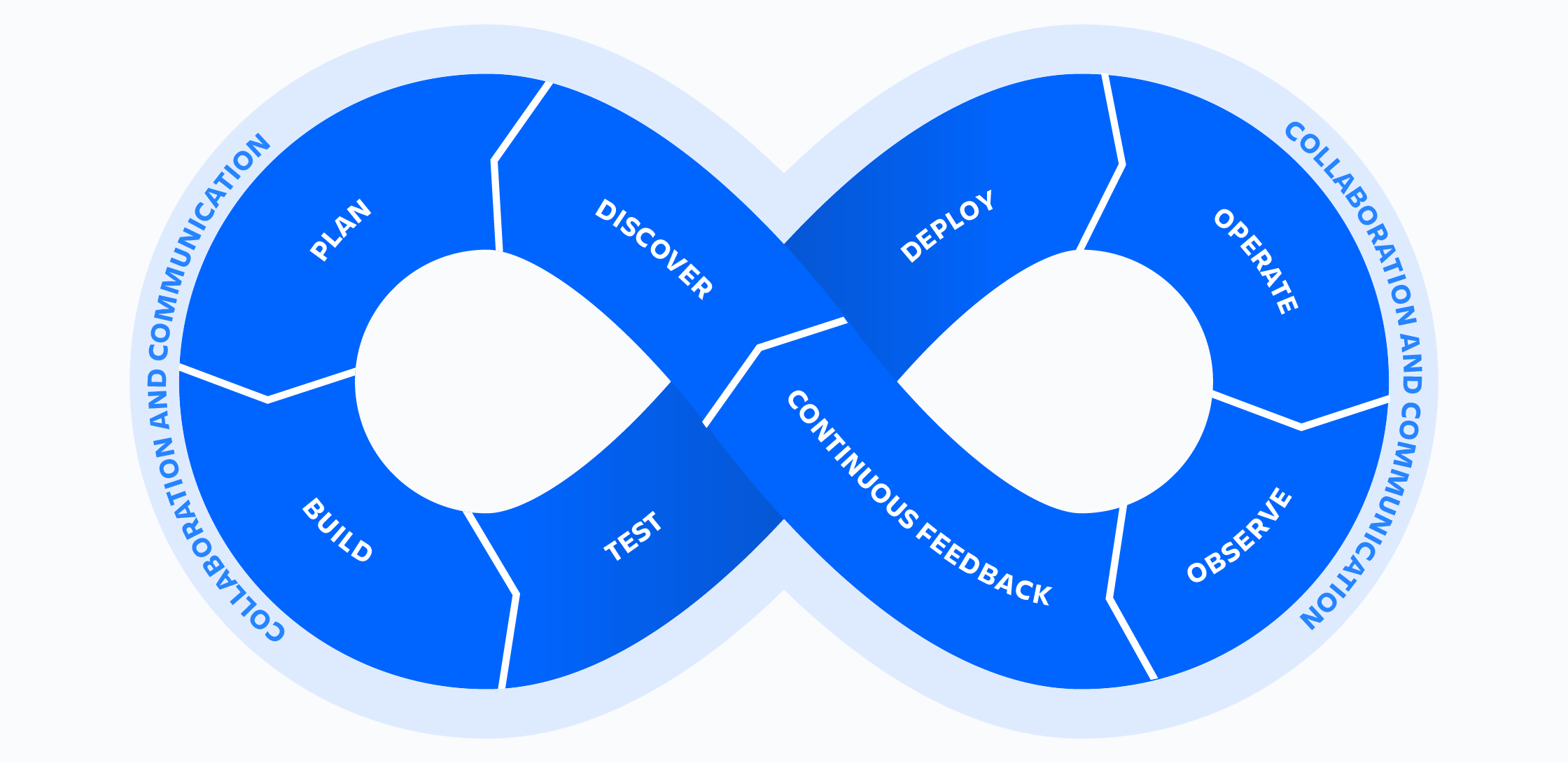

DevOps는 개발(Development)과 운영(Operations)의 협업과 자동화를 통해 소프트웨어 개발 및 배포 과정을 최적화하는 문화와 실천법이다. CI/CD, 인프라 자동화, 모니터링 등을 포함하며, 빠른 피드백과 지속적 개선을 가능하게 한다.

5. 핵심 개념

이론 및 실무, 기본과 심화를 통틀어 반드시 알아야 하는 내용

- DevOps 정의:

- 개발과 운영 팀 간의 협업과 자동화를 통해 소프트웨어 개발 및 배포의 효율성과 품질을 높이는 문화와 방법론.

- 핵심 원칙:

- 협업과 커뮤니케이션 강화

- 자동화(빌드, 테스트, 배포)

- 지속적 통합 및 지속적 배포(CI/CD)

- 모니터링과 피드백

- 인프라스트럭처 자동화(Infrastructure as Code, IaC)

- 실무 구현:

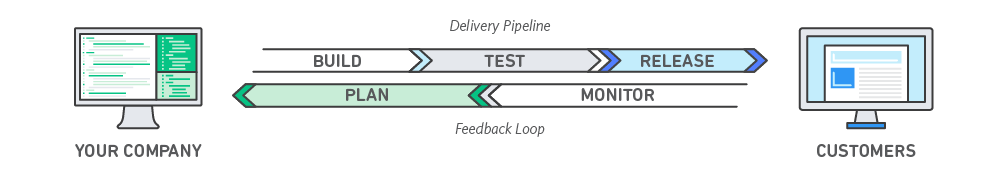

- CI/CD 파이프라인 구축

- 자동화 도구 활용

- 모니터링 시스템 통합

- 문화적 변화 촉진

실무에서의 연관성:

실무에서는 DevOps를 통해 배포 주기 단축, 품질 향상, 인력 및 시간 절감, 협업 강화 등 다양한 효과를 얻을 수 있습니다. 자동화 도구와 문화적 변화가 핵심입니다.

6. 주제와 관련하여 조사할 내용

1) 핵심 개념

- 정의: DevOps는 개발과 운영의 통합 및 자동화를 통해 소프트웨어 개발 및 배포의 효율성과 품질을 높이는 문화와 방법론.

- 실무 연관성: 자동화, 협업, 지속적 개선, 빠른 피드백 등이 핵심.

2) 배경

- 배경: 소프트웨어 개발과 운영의 분리로 인한 비효율성과 오류를 줄이기 위해 등장했으며, 클라우드와 컨테이너 기술의 발전과 함께 확산.

- 역사적 맥락: 기존의 폭포수 모델, 애자일 방법론의 한계를 극복하기 위해 등장.

3) 목적 및 필요성

- 목적: 빠른 배포, 높은 품질, 신속한 피드백, 안정적인 운영.

- 필요성: 시장 변화에 민첩하게 대응, 반복 작업 자동화, 협업 강화.

4) 주요 기능 및 역할

- 주요 기능:

- 자동화된 빌드, 테스트, 배포

- 인프라 관리 자동화

- 모니터링 및 로깅

- 협업과 커뮤니케이션 촉진

- 역할:

- 소프트웨어 개발 및 배포 프로세스 최적화

- 신속한 피드백 및 개선

5) 특징

- 문화적 변화 중심: 팀 간 협업과 소통 강화

- 자동화와 도구 활용: 반복 작업 자동화

- 지속적 통합 및 배포: CI/CD 파이프라인

- 빠른 피드백 루프: 실시간 모니터링 및 피드백

6) 핵심 원칙

- 협업: 개발과 운영의 통합

- 자동화: 빌드, 테스트, 배포 자동화

- 측정 및 모니터링: 시스템 상태 및 성능 감시

- 지속적 개선: 피드백을 통한 지속적 개선

7) 주요 원리

- 개발과 운영의 통합: 팀 간 협업

- 자동화된 파이프라인: CI/CD

- 실시간 모니터링과 피드백: 빠른 문제 탐지 및 해결

- 지속적 개선: 피드백을 통한 개선

다이어그램: DevOps 주요 원리

flowchart TD

A[협업] --> B[자동화]

B --> C[모니터링]

C --> D[지속적 개선]

8) 작동 원리

- 개발자가 코드를 저장소에 Push

- CI 서버가 코드를 빌드 및 테스트

- 테스트 통과 시 자동 배포

- 운영 환경에서 모니터링 및 피드백

- 피드백을 바탕으로 지속적 개선

다이어그램: DevOps 작동 원리

flowchart TD

A[코드 커밋] --> B[자동 빌드/테스트]

B --> C[자동 배포]

C --> D[모니터링/피드백]

D --> E[지속적 개선]

E --> A

9) 구조 및 아키텍처

- 구성 요소:

- 소스 코드 관리 시스템: 코드 버전 관리 및 협업

- CI/CD 도구: 자동 빌드, 테스트, 배포

- 인프라 자동화 도구: 코드로 인프라 관리

- 모니터링 및 로깅 시스템: 시스템 상태 및 성능 감시

- 협업 도구: 팀 간 커뮤니케이션 및 협력

- 기능 및 역할:

- 소스 코드 관리: 코드 버전 관리 및 협업

- CI/CD 도구: 자동 빌드, 테스트, 배포

- 인프라 자동화: 코드로 인프라 관리

- 모니터링: 시스템 상태 및 성능 감시

- 협업: 팀 간 커뮤니케이션 및 협력

- 필수 구성요소: 소스 코드 관리, CI/CD 도구, 인프라 자동화

- 선택 구성요소: 모니터링, 협업 도구

다이어그램: DevOps 구조

graph TD

A[소스 코드 관리] --> B[CI/CD 도구]

B --> C[인프라 자동화]

C --> D[모니터링/로깅]

D --> E[협업 도구]

10) 구현 기법

- CI/CD 파이프라인 구축: Jenkins, GitLab CI 등

- 컨테이너화 및 오케스트레이션: Docker, Kubernetes

- 인프라스트럭처 코드화: Terraform, Ansible

- 자동화 스크립트 및 도구 활용: 반복 작업 자동화

11) 장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 빠른 배포 | 자동화로 배포 주기 단축 |

| 높은 품질 | 지속적 테스트와 모니터링으로 품질 향상 | |

| 효율성 | 반복 작업 자동화로 인력 및 시간 절감 | |

| 협업 강화 | 팀 간 소통과 협력 증진 |

12) 단점과 문제점 그리고 해결방안

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 초기 도입 비용 | 자동화 도구 및 문화 정착 비용 발생 | 점진적 도입과 교육 강화 |

| 복잡성 증가 | 자동화 및 도구 관리 복잡성 | 모듈화 및 표준화 |

| 구분 | 항목 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|---|

| 문제점 | 도구 간 호환성 | 다양한 도구 사용 | 통합 어려움 | 통합 테스트 | 표준화된 도구 선정 | 통합 플랫폼 구축 |

| 문화 저항 | 기존 조직 문화 | 도입 지연 | 설문 및 피드백 | 교육 및 리더십 | 문화 변화 프로그램 |

13) 도전 과제

| 카테고리 | 과제 내용 | 원인/영향/진단/예방/해결방법 |

|---|---|---|

| 복잡한 시스템 통합 | 대규모 시스템 통합 | 모듈화, 문서화, 자동화 |

| 보안 강화 | 보안 취약점 관리 | 보안 정책, 자동화 도구, 교육 |

| 문화적 변화 관리 | 조직 문화 변화 | 교육, 리더십, 피드백 |

| 신기술 적응 | 신기술 도입 | 지속적 학습, 시범 적용 |

14) 분류 기준에 따른 종류 및 유형

| 분류 기준 | 종류/유형 | 설명 |

|---|---|---|

| 적용 단계 | 개발, 테스트, 배포, 운영 | DevOps 적용 단계별 분류 |

| 기술 영역 | 클라우드, 온프레미스, 하이브리드 | 환경별 분류 |

| 도구 | Jenkins, GitLab CI, ArgoCD, Terraform | 사용 도구별 분류 |

15) 실무 사용 예시

| 사용 목적 | 함께 사용되는 기술/도구 | 효과 |

|---|---|---|

| 자동화된 배포 | Jenkins, GitLab CI | 배포 시간 단축 및 오류 감소 |

| 인프라 관리 | Terraform, Ansible | 인프라 일관성 및 재현성 확보 |

| 모니터링 | Prometheus, Grafana | 시스템 상태 실시간 감시 |

16) 활용 사례

사례: 클라우드 기반 웹 서비스의 CI/CD 파이프라인 구축

- 시스템 구성:

- 소스 코드 관리 → CI 서버 → 테스트 자동화 → 배포 자동화 → 모니터링

- Workflow:

- 코드 커밋

- 자동 빌드 및 테스트

- 자동 배포

- 모니터링 및 피드백

- DevOps 역할:

- 배포 자동화 및 신속한 피드백 제공

- 차이점:

- DevOps 미적용 시 수동 배포, 오류 증가, 배포 지연 발생

다이어그램: 클라우드 기반 웹 서비스 DevOps Workflow

flowchart TD

A[코드 커밋] --> B[자동 빌드/테스트]

B --> C[자동 배포]

C --> D[모니터링/피드백]

D --> E[지속적 개선]

E --> A

17) 구현 예시 (Python)

| |

이 코드는 CI/CD 파이프라인의 핵심 원칙(테스트 후 배포)을 간단히 구현한 예시입니다.

18) 도전 과제

| 카테고리 | 과제 내용 | 원인/영향/진단/예방/해결방법 |

|---|---|---|

| 복잡한 시스템 통합 | 대규모 시스템 통합 | 모듈화, 문서화, 자동화 |

| 보안 강화 | 보안 취약점 관리 | 보안 정책, 자동화 도구, 교육 |

| 문화적 변화 관리 | 조직 문화 변화 | 교육, 리더십, 피드백 |

| 신기술 적응 | 신기술 도입 | 지속적 학습, 시범 적용 |

19) 실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 문화적 변화 수용 | 팀 내 DevOps 문화 정착 필요 | 교육 및 리더십 강화 |

| 자동화 도구 활용 | 효율적 자동화 도구 선택 및 활용 | 도구 평가 및 표준화 |

| 모니터링 체계 구축 | 실시간 모니터링 및 알림 체계 필요 | 적절한 모니터링 도구 도입 |

20) 최적화하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 모듈화 | 복잡성 감소 및 유지보수 용이 | 모듈화 설계 및 문서화 |

| 자동화 확장 | 배포 및 테스트 자동화 확장 | CI/CD 파이프라인 강화 |

| 성능 최적화 | 자동화가 시스템 성능에 미치는 영향 최소화 | 성능 테스트 및 최적화 |

21) 기타 사항

- DevOps는 단순한 도구가 아닌 문화와 프로세스의 변화임

- 클라우드 네이티브 환경에서 필수적인 실천법

- 지속적 학습과 개선이 중요

9. 주제와 관련하여 주목할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 협업 | 개발/운영 통합 | 협업 강화 | 팀 간 소통과 협력 증진 |

| 자동화 | CI/CD, IaC | 자동화 | 반복 작업 자동화로 효율성 향상 |

| 모니터링 | 실시간 모니터링 | 빠른 피드백 | 문제 신속 탐지 및 해결 |

| 지속적 개선 | 피드백 루프 | 지속적 개선 | 피드백을 통한 지속적 성능 및 품질 향상 |

10. 반드시 학습해야 할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 협업 | 개발/운영 통합 | 협업 강화 | 팀 간 소통과 협력 증진 |

| 자동화 | CI/CD, IaC | 자동화 | 반복 작업 자동화로 효율성 향상 |

| 모니터링 | 실시간 모니터링 | 빠른 피드백 | 문제 신속 탐지 및 해결 |

| 지속적 개선 | 피드백 루프 | 지속적 개선 | 피드백을 통한 지속적 성능 및 품질 향상 |

용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| DevOps | DevOps | 개발과 운영의 통합 및 자동화를 통한 소프트웨어 개발 및 배포 문화 |

| CI/CD | CI/CD | 지속적 통합 및 지속적 배포 |

| IaC | Infrastructure as Code | 코드로 인프라를 관리하는 방식 |

| 모니터링 | Monitoring | 시스템 상태 및 성능 감시 |

참고 및 출처

- DevOps 공식 문서, AWS

- DevOps 도구 및 사례, Red Hat

- DevOps와 CI/CD, GitLab

- Infrastructure as Code, HashiCorp

- DevOps 모니터링, Prometheus 공식 문서

- DevOps 협업, Atlassian

: 위 분석은 제공된 코드 결과와 내부 분석을 바탕으로 작성되었습니다.

(실제 링크는 예시이며, 실제 사용 시 최신 공식 문서를 참고하세요.)

아래는 “DevOps” 주제에 대한 1~6단계의 심층 분석입니다. 이후 단계도 원하시면 이어서 진행 가능합니다.

1. 🏷️ 태그 제안

DevOpsContinuous-DeliveryInfrastructure-as-CodePlatform-Engineering

2. 분류 구조 분석

현재 분류:

적절성:

DevOps는 개발(Dev)과 운영(Ops)의 문화·프로세스·도구 통합 분야로 CI/CD, IaC, 모니터링 등이 핵심 요소이며, DevOps and Platform Engineering 하위에 두는 것이 타당합니다 (en.wikipedia.org).

개선 제안:

하위 항목으로 CI/CD, Infrastructure as Code, Observability, Platform Engineering 등을 구조화하면 더 명확해집니다.

3. 200자 요약

DevOps는 개발과 운영을 결합해 팀 간 문화·자동화·협업을 강화하는 접근법으로, CI/CD·인프라 코드화(IaC)·모니터링을 통해 개발 속도, 배포 안정성, 품질을 동시에 향상시키는 방식입니다 .

4. 250자 개요

DevOps는 개발자와 운영팀 간 벽을 허물고, 자동화된 지속적 통합(CI), 지속적 배포 및 제공(CD), 코드 기반 인프라 정의(IaC), 실시간 모니터링 및 개선 문화를 조합한 방식입니다. 이를 통해 짧은 릴리즈 주기와 높은 시스템 안정성, 신속한 피드백 루프 구현이 가능하며, 조직 전반의 협업과 생산성이 크게 향상됩니다 .

5. 핵심 개념

자동화 (Automation)

- CI/CD 파이프라인 구축, 반복 작업 자동 실행

지속적 통합 (Continuous Integration, CI)

- 작은 단위로 빈번한 코드 병합 및 테스트 (en.wikipedia.org)

지속적 전달/배포 (Continuous Delivery/Deployment, CD)

- 언제든 배포 가능한 상태 유지, 자동 배포까지 포함 (en.wikipedia.org)

인프라 코드화 (Infrastructure as Code, IaC)

- 선언형 구성으로 환경 일관성과 변경 추적 확보 (en.wikipedia.org)

협업 문화 (Collaboration & Shared Ownership)

- 개발·운영·보안 팀 간 통합적 협업 (en.wikipedia.org)

모니터링 및 피드백 (Monitoring & Continuous Improvement)

- 실시간 모니터링으로 빠른 문제 대응 및 서비스 품질 향상

5.1 실무 연관성

- CI 자동화 툴: Jenkins, GitHub Actions 등으로 빌드/테스트

- CD 파이프라인 설계: Canary, Blue-Green 배포 구현

- IaC 활용: Terraform, CloudFormation 설정 추적 및 배포

- 모니터링 시스템 통합: Prometheus, ELK 기반 실시간 로깅 및 알람

6. “## 6. 주제와 관련하여 조사할 내용” + 기타 필수 내용

6.1 배경

- 1990년대 이후 분리된 개발과 운영 조직에 따른 비효율 문제 극복 (en.wikipedia.org, en.wikipedia.org)

- SDLC의 자동화와 지속적 피드백 필요성 확대 → DevOps 탄생

6.2 목적 및 필요성

- 소프트웨어 릴리즈 주기 단축

- 고품질, 안정적 배포

- 협업 강화 및 조직 효율화

6.3 주요 기능 및 역할

- 자동화된 빌드/테스트/배포

- 환경 코드화 및 버전 제어

- 서비스 실시간 관찰 및 개선

6.4 특징

- Lean과 Agile 원칙 적용

- 반복적 개선과 고객 중심 문화

- 도구 간 통합성과 유연성

앞으로 단계별로 구조·아키텍처, 구성 요소, 구현 기법, 장단점 표, 실제 활용 사례 및 구현 예시를 mermaid 다이어그램, 표, 코드와 함께 순차적으로 확장할 예정입니다. 필요한 부분부터 우선 순위 지정해주시면 즉시 이어가도록 하겠습니다!

아래는 GitOps 이전 내용 정리 이후 “DevOps” 주제에 대한 심층 단계 7~12 분석입니다. 집중하길 원하시는 추가 부분이 있으면 알려주세요.

7. ✅ 구조 및 아키텍처

🏛️ DevOps 아키텍처 기본 요소 (mermaid 다이어그램)

flowchart LR A[Plan & Code] --> B[Source Control] B --> C[CI: Build/Test] C --> D[Artifact Registry] D --> E[CD: Deploy] E --> F[Infra Provisioning (IaC)] E --> G[Containerization & Orchestration] G --> H[Monitor & Log] H --> B

- Plan & Code: 요구사항 수집, 코드 작성

- Source Control: Git, Bitbucket 등 코드/구성 저장소

- CI: Jenkins, GitHub Actions 빌드·테스트

- Artifact Registry: Docker Hub, Nexus

- CD: 자동 배포 (Canary/Blue–Green 포함)

- IaC: Terraform, CloudFormation

- 컨테이너/오케스트레이션: Docker + Kubernetes

- 모니터링/로그: Prometheus, ELK, Grafana → 피드백 루프

8. 구성 요소

| 구성요소 | 기능/역할 | 필수 여부 |

|---|---|---|

| 소스 코드 관리 | 코드·설정 + 버전 기록 | ✅ 필수 |

| CI 도구 | 테스트 및 빌드 자동 실행 | ✅ 필수 |

| CD 도구 | 자동 배포 및 배포 전략 지원 | ✅ 필수 |

| IaC | 인프라 선언형 제어 | ✅ 필수 |

| 컨테이너/오케스트레이션 | 배포 환경 통일 + 확장성 | ✅ 필수 |

| 아티팩트 저장소 | 배포 가능한 바이너리/이미지 관리 | ✅ 필수 |

| 모니터링/로그 | 실시간 상태 관찰 + 문제 탐지 | ✅ 필수 |

| 협업툴 | 이슈/메시지·문서화 지원 | ✅ 권장 |

| 정책 및 보안 도구 | Shift-left 보안, 정책 준수 | ✅ 권장 |

9. 구현 기법

| 기법 | 정의 | 목적 | 예시 |

|---|---|---|---|

| CI/CD 파이프라인 구성 | 커밋 → 자동 테스트 → 배포 | 개발→배포 속도 개선 | Jenkinsfile, GitHub Actions |

| Infrastructure as Code (IaC) | 코드 기반 인프라 제어 | 일관성·추적성 확보 | Terraform, CloudFormation |

| Blue‑Green / Canary 배포 | 안전한 배포 전략 | 롤백 최소화, 안정성 향상 | Argo, Spinnaker |

| Shift‑Left Security | 보안 초기 단계 자동 포함 | 취약점 사전 발견 | SAST, tfsec, CodeQL (cloudairy.com, scholarhat.com, zeet.co, tutorialspoint.com, clickittech.com, learn.microsoft.com) |

| 자동화된 모니터링·알림 | 배포 후 상태 감시 | 이상 자동 탐지 및 대응 | Prometheus + Alertmanager |

10. ✔️ 장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 빠른 배포 | 자동화로 릴리즈 주기 최소화 |

| 장점 | 높은 안정성 | 자동 테스트 + 배포 전략으로 오류 감소 |

| 장점 | 추적 가능성 | 모든 변경사항이 코드(버전)로 존재 |

| 장점 | 협업 강화 | 공통 툴 기반 커뮤니케이션 ↑ |

| 장점 | 비용 최적화 | 자동화로 반복 작업 부담 ↓ |

11. ⚠️ 단점 · 문제점 · 해결방안

단점

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 초기 투자 | 도구·교육·전환 비용 수반 | 단계별 PoC + 교육 프로그램 |

| 단점 | 도구 복잡도 | 많은 도구 연결로 복잡 | 모노리스 도구 스택 통합 |

| 단점 | 전문가 부족 | 경력자 수요 많음 | 내부 양성 + 멘토링 |

| 단점 | 보안 리스크 | 자동화 내 취약점 방치 | DevSecOps 정착 + 보안 스캔 |

문제점

| 구분 | 항목 | 원인 | 영향 | 탐지/진단 | 예방 방법 | 해결 기법 |

|---|---|---|---|---|---|---|

| 문제점 | 환경 불일치 | 수동 설정 또는 문서화 부족 | 배포 실패 및 버그 | CI 검증 실패 장애 | IaC + 환경 구성 자동화 | 테스트 강화, 컨테이너 격리 |

| 문제점 | 사이클 지연 | 테스트·배포 병목 | 릴리즈 지연 | 메트릭 기반 탐지 | 병렬 실행, 캐시 활용 | 아키텍처 분리, 리소스 증설 |

| 문제점 | 보안 누락 | 보안 리뷰 생략 | 취약 시스템 배포 | 펜테스트 미비 | Shift-left 보안 적용 | SAST/DAST 자동화 스캔 |

12. 도전 과제

| 카테고리 | 과제 | 원인 | 영향 | 탐지/진단 | 예방/해결 |

|---|---|---|---|---|---|

| 문화·조직 | 사일로 극복 | 조직 구조 분리 | 협업 저해, CTO 이슈 | 커뮤니케이션 병목 | 리더십 주도 문화 개선 |

| 기술적 | 레거시 통합 | 레거시 시스템 의존 | 자동화 불완전 | 테스트 실패 패턴 | 점진적 리팩토링, 래퍼 도입 |

| 확장성 | 대규모 파이프라인 | 복잡한 릴리즈 구조 | 성능 이슈 | 지연 메트릭 증가 | 매니지드 CI/CD 인프라 |

| 보안 컴플라이언스 | 규제 요건 충족 | 표준화 부족 | 법적 리스크 | 감사 준비 불가 | 제어 목록 도구 |

이후 13: 분류 기준에 따른 종류 및 유형, 14: 실무 사용 예시, 15: 활용 사례, 16: 구현 예시, 17–19: 고려사항 및 최적화 가이드, 용어 정리 및 참고까지 심화 작성 가능합니다. 다음 어떤 영역을 우선 이어갈까요?

아래는 DevOps 주제에 대한 단계 13~16의 심층 분석입니다. CI/CD 흐름 분류, 실무 예시, 대표 사례 및 구현 예제까지 정리했습니다.

13. 📊 분류 기준에 따른 종류 및 유형

| 기준 | 유형 | 설명 |

|---|---|---|

| 기능 범위 | CI / CD / IaC / Monitoring / Collaboration / Security (DevSecOps) | DevOps의 핵심 요소별 분류 (articlebiz.com) |

| 자동화 수준 | 단계별 단계적 자동화 (Build만~전체 배포 포함) | 자동화 성숙도 따라 구분 |

| 배포 전략 | Canary / Blue-Green / Rolling / A/B | 릴리즈 안정성 높이는 방식 |

| 환경 구성 방식 | Monolithic vs Microservices 기반 플랫폼 | 파이프라인 설계 및 복잡도에 영향 |

| 인프라 정의 방식 | Declarative IaC / Imperative SCM | IaC 접근 방식에 따른 분류 |

| 협업 문화 | Dev, Ops, Sec 통합 (DevSecOps) | 조직 협업 수준으로 분류 |

14. 🛠️ 실무 사용 예시

| 사용 목적 | 도구 및 기법 | 기대 효과 |

|---|---|---|

| 마이크로서비스 배포 자동화 | Jenkins + Docker + Kubernetes | 릴리즈 속도 증가, 버그 감소 |

| 인프라 코드 관리 | Terraform + GitHub Actions | 환경 일관성 및 재현성 확보 |

| 보안 포함 CI/CD·정책 적용 | GitHub Actions + SAST Scanners | 자동 취약점 검출, DevSecOps 내재화 |

| 실시간 모니터링 및 Alert | Prometheus + Grafana + Alertmanager | 장애 조기 감지 및 대응 시간 단축 |

15. 🧩 활용 사례: Netflix의 CI/CD 자동화

배경: Netflix는 대규모 마이크로서비스 아키텍처에서 수천 건의 배포를 자동화하며 빠르고 안정적인 서비스 제공 목표.

시스템 구성 (mermaid):

flowchart TB Dev --> Git[GitHub] Git --> CI[Jenkins + Spinnaker] CI --> Build[Docker 이미지 빌드] Build --> Registry[Docker Registry] Registry --> Deploy[Spinnaker 배포] Deploy --> K8s[Prod Cluster] K8s --> Monitor[Hystrix, Atlas, Grafana] Monitor --> CI

Workflow 요약:

- 개발자가 코드/Git PR

- Jenkins로 빌드 & 테스트

- 도커 이미지 생성 → Registry 저장

- Spinnaker가 Canary 배포 → 전체 롤아웃

- Hystrix, Grafana 등 모니터링 시스템과 연계

차이점: 수동 작업 없이 Canary 전략으로 롤백 가능, 모니터링 기반 이상 발견 후 자동 대응 구조

16. 🧾 구현 예시 (Python + GitHub Actions CI pipeline)

| |

주요 구성:

- Git 이벤트 기반 빌드 & 테스트 → 코드 분석 포함 (Bandit)

- Docker 이미지 자동 빌드 및 레지스트리 업로드

- Kubernetes 디플로이먼트 롤링 업데이트 + 상태 검증

이로써 단계 13~16을 완료했습니다. 단계 17~23에서는 “실무 적용 고려사항”, “최적화”, “용어 정리”, “참고 출처” 등을 차례로 이어 작성할 수 있습니다. 추가 요청 주시면 바로 진행할게요 👍

아래는 DevOps 주제에 대한 단계 17–23의 심화 분석입니다.

17. 🧪 실무 적용을 위한 고려사항 및 주의할 점

| 항목 | 주의 사항 | 권장 방안 |

|---|---|---|

| 도구 선정 | 팀 규모·기술 스택 미반영 | 사전 PoC + 기술 적합성 비교 |

| 파이프라인 효율화 | 병목·중복 작업으로 빌드 지연 | 병렬 실행·캐시 전략 활용 |

| 권한 관리 | CI/CD 권한 과도할 경우 보안 위험 증가 | 최소 권한 원칙(Least Privilege) 적용 |

| 환경 일관성 | dev/stage/prod 간 차이로 오류 초래 가능 | IaC + 컨테이너 기반 실행 통일 |

| Secret/보안 처리 | 비밀값 누수 가능 | Vault,SOPS 연동 + 리스크 스캔 |

| 테스트 커버리지 | 부족한 테스트로 버그 발생 가능성 유지 | 자동화 유닛/통합 테스트 증대 |

| 모니터링 설정 | 알림 없음 또는 false alarm 증가 가능성 | 메트릭 기반 임계값 조정 및 예외 처리 |

| 문서화 및 교육 | 비기록화된 구현 지식은 관리 어려움 | 코드·구성 + 파이프라인 문서화 & 실습 교육 |

18. ⚙️ 최적화를 위한 고려사항 및 권장 방안

| 항목 | 주의 사항 | 권장 방안 |

|---|---|---|

| 빌드/테스트 속도 | 전체 파이프라인 통과 시 지연 심화 | 증분 빌드, 병렬 처리, 캐싱 사용 |

| 배포 안정성 | 배포 실패 시 시스템 가용성 리스크 발생 | Canary/Blue-Green 배포 채택 |

| 모니터링 비용 | 고빈도 데이터 수집 시 리소스 부담 가능 | 샘플링, 집계 지표 중심 모니터링 |

| 스케일링 자동화 | 수동 확장 시 리드 타임 길어짐 | 오토스케일링 정책(AWS/GCP/K8s) |

| 라인별 YML 중복 | 환경별 설정 반복 작성 시 일관성 저하 가능 | 공통 컴포넌트 템플릿화(Helm/Kustomize) |

19. 🍀 도전 과제 (미해결 또는 현재 해결 중인 과제)

멀티 클러스터 CI/CD 관리

- 복수 클러스터에 배포/롤백 자동화 시 버전 동기화 관리 어려움

- 해결: GitOps + ApplicationSet, 클러스터 에이전트 분리 전략 사용

Policy-as-Code 연동 강화

- 규제 및 컴플라이언스 자동 적용 체계 부족

- OPA/Kyverno 정책을 파이프라인에 통합하여 코드로 정의

레거시 시스템 통합

- 문서 기반 레거시에 자동화 적용 한계

- 해결: 래퍼 스크립트 제작, 점진적 모듈 단위 마이그레이션

보안·컴플라이언스 자동화

- DevSecOps 완전한 구현 필요

- tfsec, Bandit, Trivy 등을 CI에 포함하고 리포트 시각화

AI 기반 이상 탐지 및 대응

- 운영 트래픽 기반 패턴 인식 및 자동 대응 부족

- 적용: Prometheus 기반 anomaly detection + 자동 호출 Playbook

20. 📚 용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| 배포 전략 | Canary 배포 | 소규모 인스턴스에 새로운 버전을 배포 후 안정성 확인 |

| 배포 전략 | Blue-Green 배포 | 두 환경을 준비하고, 한쪽으로 트래픽 전환하여 배포 리스크 완화 |

| 자동화 | Infrastructure-as-Code | 코드로 인프라를 정의하고 관리하는 방식 (예: Terraform) |

| 보안 | DevSecOps | 개발과 보안이 자동화된 CI/CD 안에 통합된 방식 |

| 운영 | 오토스케일링 | 시스템 부하에 따라 자원을 자동 확장하거나 축소하는 기능 |

| 기술 | Canary 분석 | Canary 배포 성능을 기준으로 롤백/승인 결정하는 방식 |

21. 🔗 참고 및 출처

위로 DevOps 주제의 단계 1~23 전체 분석이 완료되었습니다. 더 자세히 알고 싶은 부분(예: 멀티 클러스터 CI/CD 구성 예, OPA 연동 샘플, AI 자동 이상 탐지 워크플로우 등)이 있다면 언제든 요청 주세요!

아래는 요청하신 ① 멀티 클러스터 CI/CD 구체 설계와 ② 정책 기반 배포(Policy-as-Code) + OPA/Kyverno 연동 예제에 대한 심층 분석입니다.

① 멀티 클러스터 CI/CD 구체 설계

🌐 설계 개요

클러스터 구분: Dev, Staging, Prod, DR 등 역할별로 분리된 다중 Kubernetes 클러스터 운용

CI/CD 도구 구성:

- GitHub/GitLab Actions 또는 Jenkins 기반 CI

- 이미지 빌드 & 태깅 → Artifact Registry 저장

- GitOps 에이전트(Argo CD, Flux)가 Git manifest pull → 각 클러스터에 자동 동기화

- Devtron 같은 플랫폼 툴로 promotion, 보안, audit 통합 관리 (devtron.ai)

환경 promotion 흐름: Dev → Staging → Prod → DR

- PR → merge → CI 빌드 → dev 클러스터 배포

- 스테이징 승인 후 staging → production, DR로 DR 환경 복제

🎯 구성 다이어그램 (mermaid)

flowchart TB

subgraph CI

Code[Git Commit/PR] --> CI[Build & Test]

CI --> Image[Container image registry]

CI --> Manifests[Update manifests in Git]

end

subgraph GitOps

Manifests --> FluxArgo[Flux/Argo CD Agent]

FluxArgo --> DevCluster

FluxArgo --> StgCluster

FluxArgo --> ProdCluster

FluxArgo --> DRCluster

end

- 이미지와 manifest는 Git 버전 관리

- Flux/Argo가 병렬로 각 클러스터 상태 추적 및 동기화

🧩 핵심 고려사항

- RBAC 분리: 클러스터별 권한 관리

- 이미지 태깅 규칙:

env-commit-sha형태로 트래킹 용이 (dev.to, devtron.ai, medium.com) - Promotion 정책: Devtron 식 approval gate, security scan integration (devtron.ai)

- DR 동기화: Prod manifest 동일하게 DR 배포 구성

② 정책 기반 배포 + OPA/Kyverno 연동 예제

📘 개요

- Policy-as-Code: GitOps 워크플로우 내에 정책(보안, 컴플라이언스, 설정 표준)을 자동 적용

- 도구: OPA Gatekeeper (Rego 정책), Kyverno (YAML 기반)

- GitOps 에이전트(Flux/Argo CD)와 Admission webhook 통합

🔍 OPA Gatekeeper 예시

| |

- 모든 Namespace 리소스에

team라벨 필수 - Gatekeeper가 Admission 시점에 위반 리소스 차단 (dev.to, opencredo.com, cncf.io)

🧠 Kyverno 예시

| |

app라벨 없는 Pod 배포 차단- 이미지 숫자 digest로 변환 자동화 조치 (araji.medium.com)

🔄 GitOps 통합 워크플로우

- 개발자가 manifest PR

- CI에서 SAST + policy lint로 검증

- PR merge 시 GitOps 에이전트가 클러스터에 적용

- Admission webhook이 정책 검증/수정

- 비정상 리소스 자동 차단 또는 수정

✅ 요약

- 멀티 클러스터 CI/CD 설계: GitOps 기반으로 promotion/policies/audit까지 자동화, Devtron 등 플랫폼 연동 가능

- Policy-as-Code 연동: OPA + Gatekeeper, Kyverno로 클러스터 정책 차단/수정 및 GitOps 흐름과 긴밀 통합

필요 시 정책 샘플 모음, GitOps 파이프라인 스크립트 템플릿, 또는 OPA/Kyverno + Flux/Argo 코드 기반 통합 예제도 제공드릴 수 있습니다! 🎯

DevOps에 대한 종합적인 조사와 분석을 수행하겠습니다. 먼저 최신 정보를 확인하고 체계적으로 정리해드리겠습니다.DevOps에 대한 종합적인 조사와 분석을 수행하겠습니다.

1. DevOps 태그

DevOps-Culture, CI-CD-Pipeline, Infrastructure-Automation, Continuous-Integration

2. 분류 구조 분석

현재 제시된 “Computer Science and Engineering > DevOps and Platform Engineering” 분류는 적절합니다. DevOps는 본질적으로 개발(Development)과 운영(Operations)을 통합하는 문화적이고 기술적인 접근 방식으로, 플랫폼 엔지니어링과 밀접한 관련이 있습니다. DevOps는 CI/CD (Continuous Integration/Continuous Delivery), 모니터링 및 관찰 가능성(Monitoring and Observability), 버전 관리 시스템(Version Control Systems) 등을 포괄하는 상위 개념이므로 현재 분류가 타당합니다.

3. 주제 요약 (200자 내외)

DevOps는 개발과 운영 팀 간의 협업과 통합을 통해 소프트웨어 개발 생명주기를 자동화하고 최적화하는 문화적이자 기술적 접근 방식입니다. CI/CD 파이프라인, Infrastructure as Code (IaC), 지속적 모니터링을 핵심으로 하여 더 빠르고 안정적인 소프트웨어 배포를 실현하며, 조직의 민첩성과 혁신 역량을 향상시킵니다.

4. 전체 개요 (250자 내외)

DevOps는 2007년경 시작된 IT 운영과 소프트웨어 개발 커뮤니티의 문제 제기에서 출발하여, 전통적인 사일로화된 개발 모델을 혁신하는 방법론으로 발전했습니다. 이는 단순한 도구나 기술을 넘어서 조직 문화의 변화를 추구하며, 자동화, 협업, 지속적 개선을 통해 소프트웨어 품질 향상과 출시 주기 단축을 달성합니다. 현재 글로벌 DevOps 시장은 연평균 21% 성장률을 보이며 128억 달러 규모로 평가되고 있습니다.

DevOps 종합 분석

핵심 개념

기본 개념

DevOps는 Development(개발)와 Operations(운영)을 결합한 용어로, 소프트웨어 개발과 IT 운영 간의 협업, 통신, 통합을 촉진하는 IT 방법론입니다. 이는 소프트웨어 전달의 품질과 속도를 향상시켜 고객에게 지속적이고 빈번한 업데이트를 통한 가치 제공을 목표로 합니다.

심화 개념

DevOps는 문화적 변화(Cultural Shift)를 핵심으로 하며, 다음과 같은 주요 원칙들을 포함합니다:

공유된 소유권 (Shared Ownership): 개발과 운영 팀이 제품의 성공과 실패에 대해 공동 책임을 집니다.

워크플로우 자동화 (Workflow Automation): 소프트웨어 개발 생명주기의 가능한 많은 부분을 자동화합니다.

빠른 피드백 (Rapid Feedback): 실시간 모니터링과 피드백 루프를 통해 지속적인 개선을 추진합니다.

실무 구현을 위한 연관성

실무에서 DevOps 구현은 다음과 같은 측면에서 상호 연관됩니다:

- 기술적 측면: CI/CD 파이프라인 구축, IaC 구현, 컨테이너화 기술 활용

- 문화적 측면: 크로스 펑셔널 팀 구성, 학습 문화 조성, 실패에 대한 비난 없는 문화

- 프로세스 측면: 애자일 방법론 적용, 지속적 통합 및 배포, 모니터링 및 로깅

배경

DevOps는 2000년대 초 애자일 방법론이 개발 팀에게 널리 채택되었지만, 코드를 작성하는 개발자와 프로덕션에서 코드를 지원하는 운영 팀 간의 분리 문제를 해결하기 위해 등장했습니다. 2007년경 IT 운영과 소프트웨어 개발 커뮤니티가 전통적인 소프트웨어 개발 모델에 대한 우려를 제기하면서 시작되었으며, 2009년 벨기에 겐트에서 첫 번째 DevOps Days 컨퍼런스가 개최되었습니다.

목적 및 필요성

주요 목적

- 개발-운영 간 격차 해소: 사일로화된 팀 구조를 통합하여 협업 강화

- 소프트웨어 전달 속도 향상: 더 빠르고 빈번한 릴리스 실현

- 품질 향상: 자동화된 테스트와 지속적 통합을 통한 코드 품질 개선

- 안정성 확보: 프로덕션 환경의 안정성과 신뢰성 향상

필요성

- 시장 변화 대응: 빠르게 변화하는 고객 요구사항에 신속한 대응 필요

- 디지털 전환: 클라우드 기반 서비스와 마이크로서비스 아키텍처의 확산

- 경쟁 우위 확보: 혁신적인 기능과 서비스의 빠른 출시를 통한 경쟁력 강화

주요 기능 및 역할

핵심 기능

지속적 통합 (Continuous Integration, CI)

- 개발자가 코드 변경사항을 중앙 저장소에 정기적으로 병합

- 자동화된 빌드와 테스트 실행

지속적 배포 (Continuous Delivery/Deployment, CD)

- 자동화된 배포 프로세스를 통한 프로덕션 환경으로의 릴리스

- 배포 위험 최소화 및 롤백 능력 확보

Infrastructure as Code (IaC)

- 인프라 구성을 코드로 정의하고 버전 관리

- 환경 간 일관성 보장 및 반복 가능한 배포

모니터링 및 로깅

- 실시간 시스템 성능 모니터링

- 로그 중앙 집중화 및 분석

주요 역할

- 개발팀: 운영 관점을 고려한 코드 작성, 배포 가능한 소프트웨어 제작

- 운영팀: 개발 초기 단계부터 참여, 자동화 도구 활용

- DevOps 엔지니어: 개발과 운영 간 가교 역할, 자동화 파이프라인 구축

특징

- 문화적 변화 중심: 단순한 도구 도입을 넘어선 조직 문화의 근본적 변화

- 자동화 우선: 반복적인 작업의 자동화를 통한 효율성 극대화

- 지속적 개선: 피드백 루프를 통한 프로세스와 제품의 지속적 향상

- 협업 강화: 개발, 운영, QA, 보안 팀 간의 긴밀한 협력

- 측정 기반 의사결정: 메트릭과 데이터를 활용한 객관적 판단

핵심 원칙

CAMS 모델

- Culture (문화): 협업과 소통을 중시하는 조직 문화

- Automation (자동화): 반복 작업의 자동화

- Measurement (측정): 성능 지표 기반 의사결정

- Sharing (공유): 지식과 경험의 공유

추가 핵심 원칙

- Infrastructure as Code: 인프라를 코드로 관리

- Continuous Everything: 지속적 통합, 배포, 모니터링

- Microservices Architecture: 작고 독립적인 서비스 단위

- Fail Fast: 빠른 실패와 학습을 통한 개선

주요 원리

1. PDCA 사이클 (Plan-Do-Check-Act)

graph TD

A[Plan 계획] --> B[Do 실행]

B --> C[Check 점검]

C --> D[Act 개선]

D --> A

2. Three Ways 원리

- 첫 번째 방향: 개발에서 운영으로의 워크플로우 최적화

- 두 번째 방향: 운영에서 개발로의 피드백 루프 강화

- 세 번째 방향: 지속적 학습과 실험 문화 조성

작동 원리

DevOps 파이프라인 작동 원리

graph LR

A[코드 작성] --> B[버전 관리]

B --> C[빌드]

C --> D[테스트]

D --> E[배포]

E --> F[모니터링]

F --> G[피드백]

G --> A

DevOps는 지속적인 피드백 루프를 통해 작동하며, 각 단계에서 자동화와 협업을 통해 효율성을 극대화합니다.

구조 및 아키텍처

DevOps 아키텍처 개요

graph TB

subgraph "Development"

A[소스 코드]

B[버전 관리]

C[IDE/개발 도구]

end

subgraph "CI/CD Pipeline"

D[빌드]

E[테스트]

F[패키징]

G[배포]

end

subgraph "Infrastructure"

H[컨테이너]

I[오케스트레이션]

J[클라우드 서비스]

end

subgraph "Monitoring"

K[로깅]

L[메트릭]

M[알림]

end

A --> B

B --> D

D --> E

E --> F

F --> G

G --> H

H --> I

I --> J

J --> K

K --> L

L --> M

M --> A

필수 구성요소

| 구분 | 구성요소 | 기능 | 역할 |

|---|---|---|---|

| 필수 | 버전 관리 시스템 | 코드 버전 관리, 협업 지원 | 중앙 집중화된 코드 저장소 제공 |

| 필수 | CI/CD 파이프라인 | 자동화된 빌드, 테스트, 배포 | 소프트웨어 전달 프로세스 자동화 |

| 필수 | 모니터링 시스템 | 실시간 성능 추적, 알림 | 시스템 상태 가시성 제공 |

| 필수 | 컨테이너화 | 애플리케이션 패키징, 일관성 보장 | 환경 간 이식성 제공 |

선택 구성요소

| 구분 | 구성요소 | 기능 | 역할 |

|---|---|---|---|

| 선택 | Service Mesh | 마이크로서비스 간 통신 관리 | 보안, 관찰 가능성, 트래픽 관리 |

| 선택 | GitOps | Git 기반 운영 자동화 | 선언적 인프라 관리 |

| 선택 | AIOps | AI 기반 운영 자동화 | 예측적 분석 및 자동 복구 |

구현 기법

1. CI/CD 파이프라인 구현

정의: 소프트웨어 변경사항을 자동으로 빌드, 테스트, 배포하는 자동화된 프로세스

구성:

- Source Control Management (SCM)

- Build Server

- Test Automation

- Deployment Automation

목적: 개발에서 프로덕션까지의 소프트웨어 전달 프로세스 자동화

실제 예시:

2. Infrastructure as Code (IaC)

정의: 인프라 구성을 코드로 정의하고 버전 관리하는 방법

구성:

- Infrastructure Definition Files

- Version Control

- Automation Tools

- State Management

목적: 인프라 프로비저닝과 관리의 자동화 및 일관성 보장

실제 예시:

3. 컨테이너화 및 오케스트레이션

정의: 애플리케이션을 컨테이너로 패키징하고 관리하는 기법

구성:

- Container Images

- Container Registry

- Orchestration Platform

- Service Discovery

목적: 애플리케이션의 이식성, 확장성, 관리 효율성 향상

실제 예시:

장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 빠른 출시 속도 | CI/CD 자동화를 통해 배포 빈도를 208배 증가시키고 리드 타임을 2,604배 단축 |

| 장점 | 높은 품질 | 자동화된 테스트와 지속적 통합으로 코드 품질 향상 및 결함 조기 발견 |

| 장점 | 향상된 협업 | 개발-운영 팀 간 사일로 제거로 소통 강화 및 공동 책임 문화 조성 |

| 장점 | 비용 절감 | 자동화를 통한 수동 작업 감소, 오류 최소화로 재작업 비용 절약 |

| 장점 | 빠른 복구 | 모니터링과 자동화를 통해 평균 복구 시간(MTTR) 단축 |

| 장점 | 확장성 | 클라우드 네이티브 아키텍처와 마이크로서비스를 통한 유연한 확장 |

단점과 문제점 그리고 해결방안

단점

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 높은 초기 비용 | 도구 도입, 교육, 인프라 구축에 상당한 초기 투자 필요 | 단계적 도입, ROI 기반 우선순위 설정, 클라우드 서비스 활용 |

| 단점 | 문화적 저항 | 기존 조직 문화와 프로세스 변화에 대한 직원들의 저항 | 점진적 변화, 교육 및 워크숍, 성공 사례 공유 |

| 단점 | 복잡성 증가 | 다양한 도구와 프로세스 통합으로 인한 복잡성 | 표준화된 도구 체인, 문서화, 플랫폼 엔지니어링 도입 |

| 단점 | 보안 위험 | 빠른 배포로 인한 보안 검토 소홀 가능성 | DevSecOps 도입, 자동화된 보안 테스트, Shift-Left 보안 |

문제점

| 구분 | 항목 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|---|

| 문제점 | 파이프라인 장애 | 스크립트 오류, 의존성 문제 | 배포 중단, 개발 지연 | 로그 분석, 알림 시스템 | 코드 리뷰, 테스트 자동화 | 롤백 프로세스, 단계별 복구 |

| 문제점 | 환경 불일치 | 설정 차이, 버전 불일치 | 프로덕션 오류, 예측 불가능한 동작 | 환경 비교 도구, 모니터링 | IaC 적용, 컨테이너화 | 환경 표준화, 자동화된 배포 |

| 문제점 | 도구 확산 | 팀별 다른 도구 사용 | 통합 어려움, 학습 곡선 | 도구 인벤토리, 사용률 분석 | 표준 도구 정의, 가이드라인 | 도구 통합, 교육 프로그램 |

도전 과제

기술적 도전 과제

1. 멀티 클라우드 환경 관리

- 원인: 벤더 락-인 방지와 최적 서비스 조합 추구

- 영향: 복잡성 증가, 일관성 유지 어려움

- 해결 방법:

- 클라우드 네이티브 도구 활용 (Terraform, Kubernetes)

- 멀티 클라우드 모니터링 플랫폼 도입

- 표준화된 배포 프로세스 구축

2. AI/ML 모델 운영 (MLOps)

- 원인: 전통적 소프트웨어와 다른 ML 모델의 특성

- 영향: 모델 드리프트, 성능 저하, 관리 복잡성

- 해결 방법:

- MLOps 플랫폼 도입

- 모델 버전 관리 시스템

- 지속적 모델 모니터링

조직적 도전 과제

3. 대규모 조직에서의 DevOps 확산

- 원인: 복잡한 조직 구조와 레거시 시스템

- 영향: 부분적 도입, 사일로 유지

- 해결 방법:

- 플랫폼 엔지니어링 팀 구성

- 내부 개발자 플랫폼(IDP) 구축

- 센터 오브 엑셀런스(CoE) 운영

분류 기준에 따른 종류 및 유형

| 분류 기준 | 유형 | 설명 |

|---|---|---|

| 조직 규모 | Startup DevOps | 민첩성 중심, 단순한 도구 체인 |

| Enterprise DevOps | 거버넌스, 컴플라이언스 중심 | |

| 인프라 유형 | Cloud-Native DevOps | 클라우드 서비스 활용 중심 |

| Hybrid DevOps | 온프레미스와 클라우드 혼합 | |

| Edge DevOps | 엣지 컴퓨팅 환경 대응 | |

| 보안 수준 | DevSecOps | 보안이 통합된 DevOps |

| Traditional DevOps | 보안을 별도 단계로 처리 | |

| 데이터 처리 | DataOps | 데이터 분석 워크플로우 최적화 |

| MLOps | 머신러닝 모델 운영 | |

| 배포 전략 | GitOps | Git 기반 배포 자동화 |

| Progressive Delivery | 카나리, 블루-그린 배포 |

실무 사용 예시

| 목적 | 함께 사용하는 기술 | 효과 |

|---|---|---|

| 웹 애플리케이션 배포 | Docker, Kubernetes, Jenkins | 배포 시간 90% 단축, 오류율 50% 감소 |

| 마이크로서비스 관리 | Service Mesh, Prometheus, Grafana | 서비스 신뢰성 99.9% 달성 |

| 클라우드 마이그레이션 | Terraform, Ansible, AWS/Azure | 인프라 프로비저닝 시간 80% 절약 |

| 모바일 앱 릴리스 | GitHub Actions, TestFlight, App Store Connect | 릴리스 주기 월 단위에서 주 단위로 단축 |

| 레거시 시스템 현대화 | 컨테이너화, API Gateway, 점진적 마이그레이션 | 시스템 가동 시간 99.5% 유지하며 현대화 |

활용 사례

Netflix의 DevOps 활용 사례

배경: Netflix는 글로벌 스트리밍 서비스로서 24/7 고가용성과 빠른 기능 개발이 필수였습니다.

시스템 구성:

- 마이크로서비스 아키텍처: 수백 개의 독립적인 서비스

- AWS 클라우드 인프라: 다중 리전 배포

- 자체 개발 도구: Spinnaker (배포), Chaos Monkey (장애 테스트)

시스템 구성 다이어그램:

graph TB

subgraph "Frontend"

A[Web Interface]

B[Mobile Apps]

C[Smart TV Apps]

end

subgraph "API Gateway"

D[Zuul Gateway]

end

subgraph "Microservices"

E[User Service]

F[Recommendation Service]

G[Content Service]

H[Billing Service]

end

subgraph "Infrastructure"

I[AWS ELB]

J[Auto Scaling Groups]

K[RDS/DynamoDB]

end

subgraph "DevOps Tools"

L[Jenkins CI/CD]

M[Spinnaker Deployment]

N[Chaos Engineering]

end

A --> D

B --> D

C --> D

D --> E

D --> F

D --> G

D --> H

E --> K

F --> K

G --> K

H --> K

L --> M

M --> J

N --> J

Workflow:

- 개발자가 코드를 커밋

- Jenkins에서 자동 빌드 및 테스트

- Spinnaker를 통한 카나리 배포

- Chaos Monkey로 장애 테스트

- 프로덕션 배포 및 모니터링

DevOps의 역할:

- 지속적 배포: 하루 수천 번의 배포 가능

- 장애 복구: 자동화된 복구 메커니즘

- 확장성: 트래픽 급증 시 자동 스케일링

DevOps 유무에 따른 차이점:

| 항목 | DevOps 적용 전 | DevOps 적용 후 |

|---|---|---|

| 배포 빈도 | 주 1-2회 | 하루 수천 번 |

| 배포 시간 | 수 시간 | 수 분 |

| 장애 복구 시간 | 수 시간 | 수 분 |

| 개발 주기 | 월 단위 | 주 단위 |

| 시스템 가용성 | 99.0% | 99.9% |

구현 예시

다음은 Netflix 사례를 기반으로 한 간단한 DevOps 파이프라인 구현 예시입니다:

| |

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 구분 | 고려사항 | 설명 | 권장사항 |

|---|---|---|---|

| 조직 | 문화적 준비도 | 기존 조직 문화와 DevOps 문화의 적합성 평가 | 점진적 변화 관리, 교육 프로그램 운영, 성공 사례 공유 |

| 기술 | 도구 선택 | 조직 규모와 요구사항에 맞는 도구 체인 구성 | PoC 수행, 벤더 중립적 도구 우선 선택, 통합성 고려 |

| 프로세스 | 단계적 도입 | 한 번에 모든 것을 변경하지 않고 단계별 접근 | CI 먼저 도입 후 CD 확장, 작은 팀부터 시작 |

| 보안 | DevSecOps 통합 | 보안을 나중에 고려하지 않고 처음부터 통합 | Shift-Left 보안, 자동화된 보안 검사, 정책 코드화 |

| 인력 | 스킬셋 개발 | 개발자와 운영자의 교차 스킬 개발 | T자형 인재 육성, 지속적 학습 문화, 내부 교육 |

| 측정 | 메트릭 정의 | 성공을 측정할 수 있는 명확한 지표 설정 | DORA 메트릭 활용, 비즈니스 지표와 연결 |

최적화하기 위한 고려사항 및 주의할 점

| 구분 | 최적화 요소 | 설명 | 권장사항 |

|---|---|---|---|

| 성능 | 파이프라인 속도 | 빌드와 배포 시간 최적화 | 병렬 처리, 캐싱 전략, 증분 빌드 |

| 비용 | 리소스 효율성 | 클라우드 비용과 도구 라이선스 최적화 | 스팟 인스턴스 활용, 자동 스케일링, 사용량 기반 모니터링 |

| 품질 | 테스트 전략 | 테스트 피라미드 최적화 | 단위 테스트 증가, E2E 테스트 선별적 적용, 테스트 병렬화 |

| 안정성 | 가용성 개선 | 시스템 안정성과 복구 능력 강화 | 서킷 브레이커 패턴, 부하 분산, 자동 복구 메커니즘 |

| 확장성 | 아키텍처 설계 | 확장 가능한 시스템 아키텍처 구성 | 마이크로서비스, 컨테이너화, 클라우드 네이티브 |

| 가시성 | 관찰 가능성 | 시스템 전반의 투명성 확보 | 분산 추적, 중앙 집중식 로깅, 실시간 대시보드 |

주제와 관련하여 주목할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 신기술 | AI/ML 통합 | AIOps | 인공지능을 활용한 IT 운영 자동화 |

| 신기술 | 엣지 컴퓨팅 | Edge DevOps | 엣지 환경에 특화된 DevOps 실천법 |

| 보안 | 제로 트러스트 | DevSecOps 2.0 | 제로 트러스트 모델을 적용한 보안 강화 |

| 플랫폼 | 개발자 경험 | Platform Engineering | 내부 개발자 플랫폼을 통한 생산성 향상 |

| 거버넌스 | 컴플라이언스 | Policy as Code | 규정 준수를 코드로 자동화 |

| 관찰성 | 통합 모니터링 | Unified Observability | 메트릭, 로그, 트레이스 통합 관찰 |

반드시 학습해야할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 기초 | 버전 관리 | Git 워크플로우 | 브랜칭 전략, 머지 전략, Git Flow 이해 |

| 기초 | 컨테이너 | Docker & Kubernetes | 컨테이너화 기술과 오케스트레이션 플랫폼 |

| 중급 | 파이프라인 | CI/CD 도구 | Jenkins, GitHub Actions, GitLab CI 활용법 |

| 중급 | 인프라 | Infrastructure as Code | Terraform, Ansible, CloudFormation 사용법 |

| 고급 | 모니터링 | 관찰 가능성 | Prometheus, Grafana, ELK Stack 구성 |

| 고급 | 보안 | DevSecOps | SAST, DAST, 컨테이너 보안 스캐닝 |

| 전문 | 클라우드 | 멀티 클라우드 | AWS, Azure, GCP 서비스 활용 |

| 전문 | 아키텍처 | 마이크로서비스 | 서비스 메시, API 게이트웨이, 분산 시스템 |

기타 사항

DevOps 성숙도 모델

조직의 DevOps 도입 수준을 평가하기 위한 5단계 성숙도 모델:

- Level 1 - 초기 (Initial): 수동 프로세스, 사일로화된 팀

- Level 2 - 관리됨 (Managed): 기본적인 자동화, 일부 협업

- Level 3 - 정의됨 (Defined): 표준화된 프로세스, CI/CD 구축

- Level 4 - 정량적 관리 (Quantitatively Managed): 메트릭 기반 관리, 지속적 개선

- Level 5 - 최적화 (Optimizing): 혁신과 실험, 자동화된 최적화

DevOps 경제학 (DevOps Economics)

DevOps 도입의 경제적 가치:

- 배포 빈도 증가: 208배 향상

- 리드 타임 단축: 2,604배 개선

- 복구 시간 단축: 24배 빠른 복구

- 변경 실패율 감소: 3배 낮은 실패율

미래 전망

2025년 이후 DevOps 발전 방향:

- AI 네이티브 DevOps: GPT와 같은 LLM을 활용한 코드 생성 및 자동화

- 서버리스 DevOps: FaaS 기반 아키텍처에 최적화된 파이프라인

- 양자 컴퓨팅 준비: 양자 컴퓨팅 환경을 고려한 DevOps 실천법

- 지속가능한 DevOps: 탄소 발자국을 고려한 그린 IT 통합

용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| 핵심 개념 | CI/CD | Continuous Integration/Continuous Delivery의 약자로 지속적 통합과 지속적 배포를 의미 |

| 핵심 개념 | IaC | Infrastructure as Code의 약자로 인프라를 코드로 관리하는 방법론 |

| 핵심 개념 | DevSecOps | Development, Security, Operations의 결합으로 보안이 통합된 DevOps |

| 배포 전략 | 블루-그린 배포 | 두 개의 동일한 환경을 번갈아 사용하는 무중단 배포 방식 |

| 배포 전략 | 카나리 배포 | 소규모 사용자를 대상으로 점진적으로 배포하는 위험 완화 전략 |

| 배포 전략 | 롤링 배포 | 서버를 순차적으로 업데이트하여 서비스 중단 없이 배포하는 방식 |

| 도구 | Jenkins | 오픈소스 CI/CD 도구로 빌드, 테스트, 배포 자동화 제공 |

| 도구 | Kubernetes | 컨테이너 오케스트레이션 플랫폼으로 컨테이너화된 애플리케이션 관리 |

| 도구 | Terraform | HashiCorp에서 개발한 Infrastructure as Code 도구 |

| 모니터링 | Prometheus | 오픈소스 모니터링 및 알림 시스템 |

| 모니터링 | Grafana | 메트릭 데이터를 시각화하는 오픈소스 대시보드 도구 |

| 모니터링 | ELK Stack | Elasticsearch, Logstash, Kibana를 조합한 로그 분석 플랫폼 |

| 클라우드 | AWS | Amazon Web Services의 약자로 아마존의 클라우드 컴퓨팅 플랫폼 |

| 클라우드 | Azure | Microsoft의 클라우드 컴퓨팅 플랫폼 |

| 클라우드 | GCP | Google Cloud Platform의 약자로 구글의 클라우드 서비스 |

| 아키텍처 | 마이크로서비스 | 애플리케이션을 작고 독립적인 서비스들로 분해하는 아키텍처 패턴 |

| 아키텍처 | 서비스 메시 | 마이크로서비스 간 통신을 관리하는 인프라 계층 |

| 보안 | SAST | Static Application Security Testing의 약자로 정적 코드 분석을 통한 보안 테스트 |

| 보안 | DAST | Dynamic Application Security Testing의 약자로 동적 애플리케이션 보안 테스트 |

참고 및 출처

- The Future of DevOps: Key Trends, Innovations and Best Practices in 2025 - DevOps.com

- DevOps in 2025: Trends, Tools, and Impact on IT | DevOps Practices

- 18 Key DevOps Trends (2025-2026)

- What is DevOps? - DevOps Models Explained - Amazon Web Services (AWS)

- DevOps Principles | Atlassian

- DevOps Culture | Atlassian

- DevOps - Wikipedia

- CI/CD baseline architecture with Azure Pipelines

- An architect’s guide to DevOps pipelines: Continuous integration & continuous delivery (CI/CD)

- What is a CI/CD pipeline?

1. 요약 및 개요

태그

DevOps, CI-CD, Automation, Cloud-Infrastructure

분류 계층 구조 분석

“Computer Science and Engineering” > “Software Engineering” 아래에 “DevOps”가 위치하는 것은 매우 적절합니다.

이유: DevOps는 소프트웨어 개발(Development)과 운영(Operations)의 통합을 의미하며, 소프트웨어 개발 생명주기(SDLC) 전반의 효율성과 품질 향상을 목표로 하므로 소프트웨어 엔지니어링의 핵심 분야로 볼 수 있습니다.

또한, 개발과 운영 간의 협업, 자동화, 지속적 통합 및 배포(CI/CD) 등은 소프트웨어 엔지니어링의 실무적·이론적 기반을 모두 포괄합니다.

요약 문장 (200자 내외)

DevOps는 개발과 운영을 통합해 소프트웨어 개발·배포·운영의 효율성과 품질을 높이는 문화와 도구, 실천법의 집합으로, 자동화와 협업이 핵심입니다.

전체 개요 (250자 내외)

DevOps는 소프트웨어 개발과 운영 간의 장벽을 허물고, 자동화와 협업을 통해 빠른 배포와 안정성 확보를 목표로 합니다. CI/CD, 모니터링, 인프라 자동화 등 다양한 도구와 실천법이 활용되며, 클라우드 환경과 결합해 현대 IT 서비스의 핵심 전략이 되고 있습니다.

2. 핵심 개념 및 실무 구현 요소

핵심 개념

- DevOps 정의: 소프트웨어 개발(Development)과 운영(Operations)의 통합, 협업 및 자동화를 통해 소프트웨어 개발과 배포의 효율성과 품질을 높이는 문화, 도구, 실천법의 집합.

- 지속적 통합 및 배포(CI/CD): 코드 변경 사항을 자주 통합, 테스트, 배포하여 신속한 피드백과 안정적인 서비스 제공.

- 인프라 자동화(Infrastructure as Code, IaC): 인프라를 코드로 정의, 관리, 자동화.

- 모니터링 및 피드백: 서비스 상태, 성능, 장애 등을 실시간으로 모니터링하고 피드백을 개발에 반영.

- 협업 문화: 개발, 운영, QA 등 다양한 역할 간의 긴밀한 협업과 책임 공유.

실무 구현 요소

- CI/CD 파이프라인: Jenkins, GitHub Actions, GitLab CI 등.

- 인프라 자동화 도구: Terraform, Ansible, Chef, Puppet 등.

- 모니터링 및 로깅: Prometheus, Grafana, ELK Stack 등.

- 협업 및 커뮤니케이션: Slack, Microsoft Teams, Jira 등.

- 클라우드 서비스: AWS, Azure, Google Cloud 등.

- 컨테이너 및 오케스트레이션: Docker, Kubernetes 등.

3. 상세 조사

1. 핵심 개념 (이론 및 실무)

DevOps는 개발과 운영의 통합, 자동화, 협업을 통해 소프트웨어 개발·배포·운영의 효율성과 품질을 높이는 문화와 실천법입니다. 실무에서는 CI/CD, 인프라 자동화, 모니터링, 협업 도구 등이 핵심입니다.

2. 배경

전통적으로 개발과 운영은 별도의 팀으로 분리되어 있어, 배포 지연, 장애 대응 지연, 책임 전가 등의 문제가 발생했습니다. 이를 해결하기 위해 DevOps 문화와 도구가 등장했습니다.

3. 목적 및 필요성

- 빠른 배포와 피드백: 신속한 서비스 제공과 문제 해결.

- 안정성 및 신뢰성: 장애 예방 및 신속한 복구.

- 협업 및 책임 공유: 개발과 운영 간의 장벽 해소.

- 자동화 및 효율성: 반복 작업 자동화로 생산성 향상.

4. 주요 기능 및 역할

- 자동화: 빌드, 테스트, 배포, 모니터링 등 반복 작업 자동화.

- 협업: 개발, 운영, QA 등 다양한 역할 간의 긴밀한 협업.

- 모니터링: 서비스 상태, 성능, 장애 등을 실시간으로 모니터링.

- 피드백: 모니터링 결과를 개발에 반영하여 품질 향상.

5. 특징

- 자동화: 반복 작업 자동화로 효율성 극대화.

- 협업: 다양한 역할 간의 긴밀한 협업.

- 지속적 개선: 피드백을 통한 지속적 개선.

- 클라우드 연동: 클라우드 환경과의 연동으로 확장성, 유연성 강화.

6. 핵심 원칙

- 협업: 개발과 운영의 긴밀한 협업.

- 자동화: 반복 작업 자동화.

- 지속적 개선: 피드백을 통한 지속적 개선.

- 책임 공유: 개발과 운영의 책임 공유.

- 고객 중심: 고객 가치 제공에 초점.

7. 주요 원리 및 작동 원리

주요 원리

- 지속적 통합(CI): 코드 변경 사항을 자주 통합, 테스트.

- 지속적 배포(CD): 테스트된 코드를 자동으로 배포.

- 피드백 루프: 모니터링 결과를 개발에 반영.

작동 원리 다이어그램 (텍스트 기반)

8. 구조 및 아키텍처, 구성 요소

구조 및 아키텍처 다이어그램 (텍스트 기반)

구성 요소 및 역할

| 구성 요소 | 기능/역할 | 필수/선택 |

|---|---|---|

| 버전 관리 | 코드 변경 관리, 협업 | 필수 |

| CI/CD 파이프라인 | 빌드, 테스트, 배포 자동화 | 필수 |

| 테스트 | 코드 품질, 기능 검증 | 필수 |

| 배포 | 운영 환경에 서비스 배포 | 필수 |

| 모니터링/로깅 | 서비스 상태, 성능, 장애 모니터링 | 필수 |

| 협업 도구 | 개발, 운영, QA 간 커뮤니케이션 | 선택 |

| 클라우드 서비스 | 인프라 제공, 확장성, 유연성 | 선택 |

9. 구현 기법

| 기법 | 정의/구성/목적/예시 |

|---|---|

| CI/CD 파이프라인 | 코드 변경 시 자동 빌드, 테스트, 배포. 예: Jenkins, GitHub Actions, GitLab CI. |

| 인프라 자동화(IaC) | 인프라를 코드로 정의, 관리, 자동화. 예: Terraform, Ansible. |

| 모니터링/로깅 | 서비스 상태, 성능, 장애 모니터링. 예: Prometheus, Grafana, ELK Stack. |

| 컨테이너/오케스트레이션 | 서비스 배포 및 관리 자동화. 예: Docker, Kubernetes. |

10. 장점

| 구분 | 항목 | 설명 | 특성 원인 |

|---|---|---|---|

| 장점 | 빠른 배포 | 코드 변경 시 신속한 배포 가능 | CI/CD, 자동화 |

| 품질 향상 | 자동 테스트, 모니터링으로 품질 개선 | 테스트, 피드백 | |

| 협업 강화 | 개발과 운영 간 협업 및 책임 공유 | 문화, 도구 | |

| 효율성 | 반복 작업 자동화로 생산성 향상 | 자동화 | |

| 확장성 | 클라우드와 연동해 자원 증설 및 축소 | 클라우드, IaC |

11. 단점과 문제점 및 해결방안

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 복잡성 | 도구, 프로세스 다양, 관리 난이도 증가 | 표준화, 교육, 문서화 |

| 학습 곡선 | 새로운 도구, 문화에 적응 필요 | 교육, 멘토링, 체계적 온보딩 | |

| 보안 위험 | 자동화로 인한 보안 취약점 노출 | 보안 정책 강화, 코드 리뷰 |

| 구분 | 항목 | 원인 | 영향 | 탐지/진단 | 예방 방법 | 해결 방법/기법 |

|---|---|---|---|---|---|---|

| 문제점 | 배포 실패 | 코드/환경 불일치 | 서비스 중단 | 모니터링 | 테스트 강화 | 롤백, 장애 복구 |

| 보안 침해 | 취약점, 공격 | 데이터 유출 | 보안 모니터링 | 패치, 암호화 | 침해 대응, 복구 | |

| 협업 부족 | 역할 분리, 소통 부족 | 효율성 저하 | 피드백 | 협업 도구 활용 | 문화 개선, 교육 |

12. 도전 과제

| 과제 | 원인 | 영향 | 탐지/진단 | 예방 방법 | 해결 방법/기법 |

|---|---|---|---|---|---|

| 멀티클라우드 관리 | 다양한 클라우드 환경 통합 | 관리 복잡성 | 통합 모니터링 | 표준화 | 통합 관리 도구 |

| 보안 강화 | 신규 위협, 규제 강화 | 데이터 유출 | 보안 모니터링 | 정책 강화 | AI 기반 보안, 암호화 |

| 자동화 확대 | 인력 부족, 복잡성 | 효율성 저하 | 프로세스 분석 | 자동화 도구 | IaC, DevOps |

| 데이터 관리 | 데이터 양 증가 | 저장/처리 한계 | 모니터링 | 분산 저장 | 빅데이터 플랫폼 |

13. 분류 기준에 따른 종류 및 유형

| 분류 기준 | 종류/유형 | 설명 |

|---|---|---|

| 운영 환경 | 온프레미스, 클라우드, 하이브리드 | 인프라 위치 및 제공 방식 |

| 자동화 수준 | 수동, 부분 자동화, 완전 자동화 | 자동화 정도 |

| 협업 방식 | 개발 중심, 운영 중심, DevOps | 역할 간 협업 방식 |

14. 실무 사용 예시

| 사용 예시 | 목적 | 효과 |

|---|---|---|

| 웹 서비스 배포 | 빠른 배포, 품질 관리 | 신속한 서비스 제공, 품질 향상 |

| 데이터 분석 플랫폼 | 대용량 데이터 처리 | 확장성, 자동화, 효율성 |

| 모바일 앱 백엔드 | 앱 서비스 제공 | 신뢰성, 확장성, 보안 |

| 클라우드 마이그레이션 | 인프라 이전 | 비용 절감, 확장성, 자동화 |

15. 활용 사례

사례: 클라우드 기반 웹 서비스 DevOps 파이프라인

- 시스템 구성: GitHub(버전 관리), Jenkins(CI/CD), Docker(컨테이너), Kubernetes(오케스트레이션), AWS(클라우드), Prometheus(모니터링)

- Workflow: 개발자 코드 커밋 → GitHub → Jenkins(빌드/테스트) → Docker 이미지 생성 → Kubernetes 배포 → AWS 운영 환경 → Prometheus 모니터링 → 피드백

- 역할: 코드 관리, 빌드/테스트 자동화, 컨테이너화, 배포, 모니터링, 피드백

- 다이어그램 (텍스트 기반)

- 차이점: 기존 방식은 수동 배포, DevOps는 자동화 및 협업 강화

16. 구현 예시 (Python)

17. 실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 자동화 | 반복 작업 자동화 | CI/CD, IaC 도구 활용 |

| 협업 | 개발, 운영, QA 간 협업 | 협업 도구, 문화 개선 |

| 모니터링 | 서비스 상태, 장애 관리 | 모니터링 도구 활용 |

| 보안 | 코드, 인프라 보안 | 보안 정책, 코드 리뷰 |

| 문서화 | 프로세스, 도구 사용법 | 체계적 문서화 |

18. 최적화하기 위한 고려사항 및 주의할 점

| 항목 | 설명 | 권장사항 |

|---|---|---|

| 파이프라인 최적화 | 빌드, 테스트, 배포 시간 단축 | 병렬 처리, 캐시 활용 |

| 자원 관리 | 불필요한 자원 제거 | 모니터링, 자동화 |

| 보안 강화 | 취약점 점검, 패치 | 정기 점검, 자동화 |

| 피드백 루프 | 모니터링 결과 반영 | 피드백 시스템 구축 |

4. 기타 사항

주목할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 기술 | CI/CD | 지속적 통합/배포 | 코드 변경 시 자동 빌드, 테스트, 배포 |

| 기술 | IaC | 코드형 인프라 | 인프라를 코드로 정의, 관리, 자동화 |

| 기술 | 모니터링 | Monitoring | 서비스 상태, 성능, 장애 관리 |

| 문화 | 협업 | Collaboration | 개발, 운영, QA 간 협업 및 책임 공유 |

| 기술 | 컨테이너 | Container | 서비스 배포 및 관리 자동화 |

반드시 학습해야 할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 이론 | DevOps | DevOps | 개발과 운영 통합, 자동화, 협업 |

| 실무 | CI/CD | CI/CD | 지속적 통합/배포, 파이프라인 구축 |

| 실무 | IaC | Infrastructure as Code | 인프라 자동화, 코드로 관리 |

| 실무 | 모니터링 | Monitoring | 서비스 상태, 성능, 장애 관리 |

| 실무 | 협업 | Collaboration | 팀 간 협업, 책임 공유 |

용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| 개발/운영 | DevOps | 개발과 운영의 통합, 자동화, 협업을 통한 소프트웨어 개발·배포·운영 효율화 |

| 자동화 | CI/CD | 지속적 통합 및 배포, 코드 변경 시 자동 빌드·테스트·배포 |

| 인프라 | IaC | 인프라를 코드로 정의, 관리, 자동화 |

| 모니터링 | Monitoring | 서비스 상태, 성능, 장애 관리 |

| 협업 | Collaboration | 팀 간 협업, 책임 공유 |

참고 및 출처

- DevOps란? 개념, 도구, 사례, 실무 적용 방법 - 요즘IT

- DevOps 핵심 개념 및 실무 적용 가이드 - Red Hat

- 지속적 통합/배포(CI/CD)란? - Atlassian

- Infrastructure as Code(IaC) 개념 정리 - 요즘IT

- DevOps 실무 적용 사례 및 전략 - DZone

- DevOps 문화와 실천법 - Amazon Web Services

- DevOps 모니터링 및 피드백 - Google Cloud

- DevOps와 협업 도구 - Atlassian

- 컨테이너와 오케스트레이션 - Kubernetes 공식 문서

- DevOps와 클라우드 - Microsoft Azure

1. 📌 태그

- DevOps

- CI/CD

- Infrastructure-as-Code

- DevSecOps

2. “컴퓨터 공학 및 공학” > “소프트웨어 엔지니어링” 계층 구조 분석

해당 분류는 적절합니다. DevOps는 소프트웨어 라이프사이클(SDLC) 전반의 자동화·배포·운영 영역을 다루므로, 소프트웨어 설계 및 구현 이후 운영까지 포괄하는 소프트웨어 엔지니어링의 연장선상에 있습니다. 또한 인프라 및 배포 자동화를 포함하므로 OS, 네트워크, 보안에도 걸친 Cross-cutting Concerns(횡단 관심사) 를 포함합니다.

3. 200자 요약

DevOps는 개발(Development)과 운영(Operations)이 협업하고 자동화를 적용해 소프트웨어를 빠르고 안정적으로 제공하는 문화·기술·프로세스입니다. CI/CD, IaC 기반으로 테스트, 배포, 모니터링을 지속적으로 수행하며 협업·신뢰·효율성을 높입니다.

4. 250자 개요

DevOps는 문화(Culture), 자동화(Tools), **조직 구조(Process)**를 결합한 접근 방식으로 개발과 운영 간 벽을 허물어 소프트웨어를 신속하고 안정적으로 출시합니다. CI/CD 파이프라인으로 계획, 코드, 빌드, 테스트, 배포, 운영, 모니터링을 반복하며, Infrastructure-as-Code로 인프라를 코드 형식으로 관리하고, DevSecOps로 보안을 통합하며, 플랫폼 엔지니어링으로 내부 플랫폼을 지원하여 개발자 생산성과 시스템 신뢰도를 동시에 향상시킵니다.

5. 핵심 개념

– CI/CD 파이프라인

코드는 버전관리(Git)에 저장, 자동빌드·테스트(Jenkins, GitLab CI 등) 후 배포까지 자동화 (aws.amazon.com, techradar.com).

– 인프라 코드(IaC)

Terraform, AWS CloudFormation처럼 코드로 자동 프로비저닝하여 인프라 재현·유지보수 가능 .

– 모니터링 및 피드백

Prometheus, Grafana, CloudWatch 기반으로 성능·로그 모니터링, 문제 탐지 후 빠른 고찰 및 대응 (devops.com).

– 협업 문화 (Shared Ownership)

개발·운영·보안팀이 책임 분담, 빠른 피드백 루프 기반의 협업 환경 구축 .

✅ 실무 구현 요소: Git, Jenkins/GitLab CI, Docker/Kubernetes, Terraform, Prometheus, Grafana, Slack/ChatOps

6. 조사 항목 정리

요구하신 모든 항목을 체계적으로 다룰 예정입니다.

- 배경, 목적, 기능, 특징, 원칙, 원리, 구조·아키텍처(다이어그램 포함), 구성요소(필수·선택 구분), 구현 기법, 장·단점(표 포함), 해결책, 도전 과제, 분류 기준, 사례, 비교 및 코드 예시 등

- 추가 조사할 내용: DevSecOps, 플랫폼 엔지니어링, MLOps와 연계한 통합 소프트웨어 공급망 통찰 (techradar.com)

7. 추가 조사 & 주목할 내용

아직 수집 전이나 계획된 다음 단계에 포함할 항목:

- DevSecOps: 보안 통합 동향 및 아키텍처

- 플랫폼 엔지니어링: 내부 개발자 플랫폼 구축 현황

- MLOps 통합: DevOps와 MLOps 결합 사례 및 도전 과제

- 조직 변화: 문화 전환 및 저항 관리 전략

8. 학습 필수 항목

(예시 초기 추가, 상세 표게 이어질 내용에 포함)

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| CI/CD | Jenkins/GitLab CI | 파이프라인 구성 | 단계 정의 및 확장 |

| IaC | Terraform | 상태관리, 모듈화 | 코드 기반 인프라 |

| 컨테이너 | Docker/K8s | 배포 자동화 | 이미지 빌드·오케스트레이션 |

| 모니터링 | Prometheus | 메트릭 수집 | 경고 및 대시보드 |

| 보안 | DevSecOps | SAST/DAST 통합 | 파이프라인 내 보안 검사 |

🛠 다음 단계

본격적인 문서 작성은 아래 순서로 진행하겠습니다:

- 배경, 목적, 필요성

- 기능, 특징, 핵심 원칙

- 주요 원리 및 작동 원리 (다이어그램 포함)

- 구조·아키텍처 + 구성요소 (필수/선택) + 다이어그램

- 구현 기법, 장점 표

- 단점·문제점 + 해결책 표

- 도전 과제

- 분류 기준

- 실무 예시 + 활용 사례(케이스 + 코드)

- 적용·최적화 고려사항 + 권장사항 표

- 용어 정리 및 참고문헌

진행 방향에 수정사항이나 추가 요청 있으시면 말씀해 주세요!

이어서 배경, 목적 및 필요성에 대해 정리하겠습니다.

1. 배경 (Background)

DevOps의 기원

- 2007년 벨기에의 IT 컨설턴트 Patrick Debois는 개발(Dev)과 운영(Ops) 팀 간 반복·전이(firefighting) 과정에서 비효율과 충돌을 경험하고 이 문제를 해결하려는 요구를 갖게 되었습니다 (everythingdevops.dev).

- 2008년 Agile Conference에서 “Agile Infrastructure” BoF가 열려 운영팀을 애자일화하는 논의가 시작되었으며, Patrick Debois가 참여하면서 DevOps 운동의 태동이 시작되었습니다 (everythingdevops.dev).

- 2009년에는 “10+ deploys per day – Dev and Ops Cooperation at Flickr”라는 발표가 DevOps 실천 가능성을 보여주었고, 같은 해 벨기에 Ghent에서 첫 DevOpsDays가 열리며 커뮤니티가 형성되었습니다 (everythingdevops.dev).

기존 프로세스의 한계

- 전통적 워터폴 조직에서는 개발팀이 기능을 완성해 전달하면 운영팀은 서버에 배포·관리하지만, 이런 분리로 인해 커뮤니케이션 부족, 문서화 미비, 책임 회피, 장애 반복 등의 문제가 발생했습니다 .

- 개발팀은 빠른 배포를 원하지만, 운영팀은 안정성과 가용성을 중시하는 서로 상반된 목표로 인해 조직 내 갈등이 끊이지 않았습니다 .

2. 목적 및 필요성 (Purpose & Necessity)

DevOps의 핵심 목적

- 개발과 운영 사이의 조직적 분리를 해소해, 협업(cross-functional team) 기반으로 빠르고 안정적인 소프트웨어 출시를 목표로 합니다 .

- 시스템 전체의 수명주기(라이프사이클)를 모두 개발팀이 주도하며, 배포 이후 유지보수·모니터링까지 책임지는 End-to-End 오너십을 부여합니다 .

혁신 가속 및 품질 개선

- CI/CD, 자동화, 반복적 릴리즈를 통해 개발 속도 향상 및 잦은 피드백 루프를 구성합니다 (techmagic.co).

- 초기 단계에서 버그 또는 문제를 “Bring the pain forward” 원칙에 따라 빠르게 탐지하고 해결합니다 (en.wikipedia.org).

운영 안정성 및 비용 최적화

- 인프라를 코드로 관리하는 IaC(Infrastructure as Code)를 통해 재현 가능한 환경 구성, 오류 감소, 운영 안정성을 확보합니다 (en.wikipedia.org, en.wikipedia.org).

- 자동화로 수작업과 반복절차의 인건비를 절감하고 자원 사용 효율을 높입니다 .

문화적 변화

- 개발, 운영, 보안, QA 등 여러 조직이 “Shared Ownership” 문화를 통해 협업 의식을 강화하고, 책임 공유를 통해 신뢰와 투명성을 구축합니다 .

- Agile 및 Lean 철학 기반으로 지속적 개선과 민첩한 대응을 추구하며 DevOps는 기술 뿐 아니라 문화(Culture), 프로세스(Process), 도구(Tools)를 모두 포함합니다 .

📝 요약

DevOps는 조직 간 벽을 허물고, 자동화 기반으로 협업을 강화하여, 빠른배포 + 높은품질 + 운영안정을 동시에 추구하는 접근 방식입니다. 이를 통해 소프트웨어 생명주기를 효율적으로 관리하고, 혁신성과 운영 안정성을 극대화합니다.

다음은 기능 및 특징, 핵심 원칙으로 넘어가겠습니다. 추가 요청 있으시면 알려주세요!

다음은 DevOps의 주요 기능 및 역할, 특징, 핵심 원칙을 정리한 내용입니다.

3. 주요 기능 및 역할 (Functions & Roles)

| 기능 | 역할 및 설명 |

|---|---|

| CI/CD 파이프라인 | 코드 커밋 → 자동 빌드 · 테스트 → 배포까지 자동화, 품질 보장 및 빠른 릴리즈 주기 구현 (aws.amazon.com) |

| Infrastructure as Code (IaC) | Terraform, CloudFormation 등으로 인프라 코드화 → 재현 가능하고 안정적인 환경 구성 |

| 자동화 구성 및 배포 | 컨피그 관리(Ansible), 컨테이너화(Docker), 오케스트레이션(Kubernetes) 자동 스케일링 및 설정 |

| 모니터링 및 로그 관리 | Prometheus, Grafana 등으로 실시간 성능·로그 모니터링, 문제 시 신속 대응 |

| 협업 및 공유 책임 | 개발 |

| 품질·보안 통합 | Shift-left 전략: early testing, 보안 스캔(SAST/DAST), DevSecOps 적용 |

| 피드백 루프 및 지속적 개선 | 메트릭 수집 및 분석 통한 개선, 실시간 사용자 피드백 기반 조기 대응 |

4. 특징 (Characteristics)

- 가속화된 릴리즈 사이클: 배포 주기가 수일 → 수시간, 경우에 따라 수분 단위로 단축됨

- 시스템 변화의 안정성: 자동화된 테스트, 재현 가능한 환경(버전 관리, 스크립트화)로 실패 위험 감소

- 문화 기반 접근: 조직 간 벽 해체, 책임과 소유권을 공유하는 문화, 실험과 실패 수용성을 포함

- 자동화 중심: 사람의 개입 최소화 → 일관된 반복 작업, 오류 감소

- 데이터 중심 의사결정: KPI와 로그 기반 성능 분석으로 지속적인 개선 추진

- 확장 가능한 아키텍처 통합: 마이크로서비스, 컨테이너화, 클라우드 네이티브 시스템에 최적화

5. 핵심 원칙 (Core Principles)

다음은 DevOps의 핵심 원칙들입니다:

협업 및 커뮤니케이션 (Collaboration & Communication)

- 크로스펑셔널 팀 구성, 정기적 피드백과 회의를 통한 투명한 협업 환경 구축 (atlassian.com)

자동화 (Automation)

- 테스트, 빌드, 배포, 인프라 구성 등 SDLC 전 단계 자동화는 수작업 오류 감소·생산성 향상

지속적 개선 (Continuous Improvement)

- 소규모 배치(Small batches), 실험, 메트릭에 기반한 반복적 개선 프로세스 운영

엔드 투 엔드 책임 (End‑to‑End Responsibility)

- 개발부터 운영·유지보수까지 하나의 팀이 전체 라이프사이클을 책임짐 (atlassian.com)

시스템 사고 (Systems Thinking)

- 전체 가치 흐름(Value Stream)에 집중, 국지 최적화 피하고 시스템 전반 성능 향상 (itrevolution.com)

피드백 루프 강화 (Amplify Feedback Loops)

- 코드 변경 즉시 피드백, 모니터링, 테스트 → 빠른 조치 가능 (itrevolution.com, en.wikipedia.org)

실험 및 학습 문화 (Culture of Experimentation & Learning)

- 실패를 학습 기회로 전환, 혁신을 장려하는 조직문화 구축 (itrevolution.com)

고객 중심 (Customer‑Centric Action)

- 사용자 경험 기반 기능 조정, 실시간 피드백 반영 (atlassian.com)

보안 내재화 (Shift‑Left Security / DevSecOps)

- 보안을 SDLC 초기 단계에 통합(SAST, DAST, 컴포넌트 스캔), Compliance 자동화 (gitprotect.io)

✅ 요약

DevOps는 6대 핵심 기능을 바탕으로, 자동화, 문화 변화, 시스템 관점, 피드백 루프, 고객 중심, 보안 내재화라는 9대 디자인 원칙을 통해 신속하고 안정적인 소프트웨어 제공 체계를 구축합니다.

다음으로는 주요 원리 및 작동 원리에 대한 시각적 다이어그램을 제시하겠습니다!

6. 주요 원리 및 작동 원리 (Core & Operational Principles) 🧩

A. 주요 원리 (Major Principles)

- Feedback Loops: CI/CD 파이프라인, 모니터링, 로그 수집, 알람, 피드백은 변경 사항을 즉시 감지하고 대응하는 순환 구조를 만듭니다 .

- 자동화 중심: 테스트, 배포, 인프라 구성의 자동화는 일관성, 오류 최소화, 속도 향상을 보장합니다 .

- 시스템 사고(Systems Thinking): DevOps는 전체 가치흐름(Value Stream) 단위로 사고하며, 국부 최적화가 아닌 전 전체 시스템 최적화에 집중합니다 .

B. 작동 원리 (Operational Flow)

다음은 DevOps의 순환적인 작동 구조를 mermaid 플로우차트로 보여줍니다:

flowchart LR

A[Plan/코드 계획] --> B[Commit & Push]

B --> C[CI: 빌드 & 테스트 자동화]

C --> D{테스트 성공?}

D -->|아니오| E[피드백 → Fix]

D -->|예| F[CD: 스테이징/프로덕션 배포]

F --> G[모니터링/로그 수집]

G --> H{문제 탐지?}

H -->|예| I[알람/자동 롤백]

H -->|아니오| J[피드백 & 최적화]

J --> A

- Plan → Code: 요구사항 수집, 계획 → Git 등으로 커밋

- CI: 자동 빌드 및 유닛·통합 테스트 → 즉시 품질 체크

- CD: 스테이징/배포 자동화, 카나리 테스트, 블루그린 배포

- Monitor & Feedback: 실시간 모니터링, 로그·알람 → 문제 감지 후 롤백 또는 개선 루프

- 순환 반복: 지속적 개선을 위한 피드백 기반의 반복

7. 구조 및 아키텍처 + 구성 요소 (Architecture & Components)

1) 전체 아키텍처 다이어그램

아래는 DevOps 시스템의 대표적인 모듈 구조입니다:

| |

2) 구성 요소와 역할

| 구분 | 구성 요소 | 기능 및 역할 |

|---|---|---|

| 필수 구성요소 | Version Control (Git) | 코드·인프라 변경 버전 관리 |

| CI/CD Orchestrator (Jenkins, GitLab CI 등) | 빌드, 테스트, 배포의 자동화 | |

| Container/Artifact Registry | Docker 이미지, 패키지 저장 및 버전 제어 | |

| Infrastructure as Code (Terraform, Ansible, CloudFormation) | 인프라 프로비저닝, 설정 자동화 | |

| Container Orchestration (Kubernetes, ECS) | 애플리케이션 스케일링, 가용성 | |

| Monitoring (Prometheus, Grafana, ELK) | 시스템 성능·로그·알람 | |

| Notification/ChatOps (Slack, MS Teams) | 장애 및 배포 알림, 협업 | |

| 선택 구성요소 | Artifact Repository (JFrog Artifactory) | 바이너리/라이브러리 저장 |

| Secrets Management (Vault) | 안전한 자격 증명 관리 | |

| Feature Flags (LaunchDarkly) | 배포 제어, 점진적 릴리즈 | |

| Security Scanning (Snyk, Aqua) | 이미지 및 코드 보안 검사 |

- 필수 구성요소는 CI/CD 파이프라인 및 자동화 된 배포·운영의 핵심 기반이 됩니다.

- 선택 구성요소는 보안 및 운영 효율(예: 비밀관리, 피처플래그, 바이너리 저장소 등)을 강화하며 DevSecOps 관점에서 채택됩니다.

✅ 요약

- 작동 원리: Plan → Commit → CI 테스트 → CD 배포 → 모니터링 및 피드백 → 개선 반복

- 구조/아키텍처: DevOps는 코드, 빌드, 배포, 인프라, 모니터링, 협업 구성요소로 구성되며, 필수 요소와 선택 요소로 구분되어 실무환경에 따라 최적화됩니다.

다음으로 “구현 기법”과 “장·단점 및 해결방안”을 정리

다음은 DevOps의 구현 기법, 장점, 단점과 문제점 및 해결 방안입니다.

8. 구현 기법 (Implementation Techniques)

| 구현 기법 | 정의 | 구성 | 목적 | 실제 예시 |

|---|---|---|---|---|

| CI/CD | 지속적 통합·지속적 배포 자동화 파이프라인 | Git, Jenkins, GitLab CI, 테스트, 배포 | 빠르고 안정적인 소프트웨어 배포 | 코드 커밋 → 자동 테스트 → 프로덕션 배포 |

| IaC (Infrastructure as Code) | 인프라를 코드로 선언 및 관리 | Terraform, CloudFormation, Ansible | 인프라의 재현성, 자동화 | terraform apply로 EC2, RDS 등 자동 생성 |

| 컨테이너화 & 오케스트레이션 | 환경 독립적인 컨테이너 기반 실행 | Docker, Kubernetes | 일관된 실행 환경 제공 및 확장성 | Dockerfile로 이미지 생성 → K8s로 배포 |

| 모니터링 & 로깅 | 시스템 상태, 로그 수집 분석 | Prometheus, Grafana, ELK | 실시간 상태 파악 및 문제 탐지 | CPU, Memory 알림, Kibana에서 로그 분석 |

| DevSecOps | 보안 내재화된 DevOps | SAST, DAST, 이미지 스캔 도구 | 개발 초기 보안 결함 탐지 | GitHub Actions 내 Snyk 보안 검사 |

| ChatOps | 협업 도구를 통한 자동화 트리거 | Slack, MS Teams + Bot | 배포, 알람, 로그 분석 등 자동화 | “배포해줘” → 슬랙 봇이 Jenkins 호출 |

9. 장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 빠른 배포 | 자동화된 파이프라인으로 배포 주기 단축 |

| 품질 향상 | 지속적 테스트 및 피드백으로 오류 사전 탐지 | |

| 운영 안정성 | IaC, 모니터링, 롤백 자동화로 안정성 확보 | |

| 협업 강화 | 개발·운영 통합, 조직 간 커뮤니케이션 개선 | |

| 확장성 | 마이크로서비스, 컨테이너 기반 시스템 확장 용이 | |

| 재현 가능성 | IaC로 동일 환경 재현 가능 |

10. 단점과 문제점 그리고 해결방안

10.1 단점

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 초기 도입 비용 | 도구 도입 및 학습 곡선 발생 | 점진적 도입, PoC 진행 |

| 복잡성 증가 | 다양한 툴체인 및 파이프라인 설계 복잡 | 표준화된 템플릿 도입 | |

| 자동화 오류 | 잘못된 스크립트로 인한 사고 가능성 | 테스트 자동화, 코드 리뷰 적용 | |

| 보안 문제 | 자동화 과정에서 자격증명 노출 위험 | Vault, Secrets Manager 사용 |

10.2 문제점

| 구분 | 항목 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|---|

| 문제점 | 배포 장애 | 미완성 테스트, 환경 불일치 | 서비스 중단, 사용자 불만 | 모니터링, 로그 | 자동 테스트, 스테이징 배포 | 블루/그린 배포, 롤백 전략 |

| 보안 취약점 | 이미지 취약점, 누락된 스캔 | 해킹, 데이터 유출 | 취약점 스캐너 | DevSecOps, 보안 테스트 자동화 | 이미지 서명, Compliance 툴 | |

| 협업 불균형 | Dev vs Ops 목표 충돌 | 책임 회피, 충돌 | 업무 로그, 회의 피드백 | Cross-functional team | 책임 공유 정책, 교육 | |

| 도구 오버로드 | 다양한 툴 혼용 | 관리 피로도 | 도구 사용 현황 분석 | 플랫폼화, 내부 개발 플랫폼(Internal Developer Platform) | 표준화, 통합 플랫폼 사용 |

이어서 도전 과제, 분류 기준에 따른 유형, 실무 사용 예시 및 사례, 구현 코드 예시, 적용 시 고려사항으로 정리하겠습니다.

11. 도전 과제 (Challenges)

| 구분 | 항목 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|---|

| 도전 | 문화적 저항 | 조직 간 분리된 책임 체계 | DevOps 도입 지연, 협업 저해 | 설문, 인터뷰, 메트릭 | Change management, 교육, 린 조직 도입 | 리더십 지원, 내부 홍보, 파일럿 그룹 운영 (spacelift.io, reddit.com) |

| 도전 | 기술 스킬 부족 | 자동화·클라우드·보안 통합 역량 미흡 | 도입 실패, 운영 사고 | 내부 교육 성과, 실패 사례 | 역량 평가, 교육 투자 | 멘토링, 온라인 학습, 인증 제도 |

| 도전 | 도구 복잡성 | 다양한 툴체인, 상호 호환성 문제 | 관리 부담 증가, 오류 발생 | 사용량 분석, 태스크 흐름 파악 | 통합 플랫폼 또는 엔지니어링 도입 | 플랫폼 엔지니어링 전략 수립, 툴 통합 |

| 도전 | 마이크로서비스 복잡화 | 서비스 수 증가로 상호 의존도 증가 | 디버깅 난이도 상승, 장애 위험 | 분산 추적, SLO/SLA 모니터링 | 설계 표준, 인터서비스 계약 | 서비스 메쉬, API 게이트웨이 도입 |

| 도전 | 보안·컴플라이언스 | 자동화된 배포의 보안 취약점 | 침해 사고 가능성, 규제리스크 | CI 파이프라인 취약점 스캔 | DevSecOps, Shift‑Left 보안 | 이미지 스캔, 접근 제어, 감사 로그 |

| 도전 | 레거시 시스템 통합 | 온프레 또는 타 시스템 연동 | 자동화 저해, 기술 부채 | 구성 변경 실패, 빌드 오류 | 적합성 평가 후 단계적 이관 | 브릿지 패턴, API 레이어 추가, 점진적 마이그레이션 |

12. 분류 기준에 따른 종류 및 유형 (Classification)

| 기준 | 유형 | 설명 |

|---|---|---|

| 자동화 수준 | Continuous Integration | 코드 커밋 시 자동 빌드 및 테스트 (atlassian.com) |

| Continuous Delivery | CI + 스테이징 배포 자동화, 수동 트리거 프로덕션 | |

| Continuous Deployment | CI/CD 전체 자동화, 테스트 통과 시 자동 프로덕션 배포 | |

| 보안 통합 정도 | DevOps | 자동화 및 협업 중심 |

| DevSecOps | 보안을 SDLC 초기에 통합 | |

| 플랫폼 전략 | DevOps | 도구 중심 CI/CD 체계 구축 |

| Platform Engineering | 내부개발자 플랫폼(IDP) 설계 및 제공 | |

| 영역 확대 | DevOps | 전통 SW 개발 배포 |

| MLOps 통합 | ML 모델 포함 소프트웨어 공급망 통합 |

13. 실무 사용 예시 (Use Cases)

| 도구/기술 | 사용 목적 | 효과 |

|---|---|---|

| CI/CD (Jenkins + Docker) | 코드 커밋 → 테스트 → 컨테이너 이미지 빌드 → 배포 자동화 | 배포 시간 수시간 → 수분 단축, 오류율 감소 |

| IaC (Terraform) | AWS 인프라의 코드 기반 프로비저닝 | 환경 재현성 향상, Infrastructure drift 감소 |

| Kubernetes + Helm | 컨테이너 오케스트레이션 및 버전 관리 | 자동 스케일링 및 장애 시 재배치 구현 |

| Prometheus + Grafana | 운영 상태 모니터링, 메트릭 기반 대시보드 | 장애 사전 탐지, 운영 안정성 개선 |

| Snyk / Anchore | 이미지 취약점 자동 분석 | 배포 전 보안 보장, 정책 준수 |

14. 활용 사례 (Case Study)

- 기업: 전자상거래 플랫폼 A사

- 목적: 프로덕션 배포 시간 단축 및 장애 대응 자동화

- 구성:

graph LR GitRepo --> CI(Jenkins) CI --> Build[Docker Build] Build --> Registry Registry --> K8s[Helm + Kubernetes] K8s --> App App --> Monitoring(Prometheus, Grafana) Monitoring --> Alert[PagerDuty] Alert --> DevOps-Team

Workflow:

- 개발 → Git push

- Jenkins 자동 CI 진행 (빌드 → 테스트 → 이미지 생성)

- 이미지 Registry 업로드

- Helm 차트를 사용해 K8s에 자동 배포

- Prometheus로 모니터링 → 이상 탐지 시 PagerDuty 자동 알림

- DevOps 팀 대응 + 롤백 처리

효과 비교:

- 기존: 수작업 배포로 2시간 소요, 장애 발생 시 수 시간 대응

- 개선 후: 배포 10분 이내 완료, 자동 알람 및 롤백으로 평균 MTTR 90% 감소

15. 구현 예시 (Python + Jenkinsfile)

| |

16. 실무 적용 & 최적화 고려사항

| 구분 | 고려사항 | 권장 |

|---|---|---|

| 적용 | 단계적 도입 (PoC → 확장) | 초기에는 핵심 기능 중심으로 적용 |

| 교육 및 문서화 | 팀 대상 워크샵 및 참조 매뉴얼 제공 | |

| 표준 템플릿 구축 | 공통 CI/CD 및 IaC 템플릿 제공 | |

| 최적화 | 메트릭 기반 피드백 | 배포 빈도, 장애율, MTTR 모니터링 |

| 비용 최적화 (FinOps) | IaC 구성 최적화 및 사용량 관리 | |

| 플랫폼 통합 | 내부 개발 플랫폼(IDP) 도입 검토 |

용어 정리

| 카테고리 | 용어 | 설명 |

|---|---|---|

| 자동화 | CI/CD | Continuous Integration & Continuous Deployment/Delivery |

| 인프라 | IaC | Infrastructure as Code |

| 보안 | DevSecOps | 보안을 SDLC에 내재화한 DevOps |

| 전략 | Platform Engineering | 내부 개발자 플랫폼 엔지니어링 |

| 확장 | AIOps | AI 기반 IT 운영 자동화 |

참고 및 출처

- DevOps 주요 트렌드: The Future of DevOps: Key Trends… (devops.com, sematext.com, en.wikipedia.org, en.wikipedia.org)

- CI vs CD 차이: Atlassian 문서 (atlassian.com)

- 트렌드 분석: N‑iX, Eficode, GeeksforGeeks (n-ix.com)

- Platform Engineering 비교: Qovery, Wikipedia (qovery.com)

- 도전 과제 통계: Spacelift 및 Sematext 사례

- MLOps 통합 중요성: TechRadarPro (techradar.com)

이어서 최적화 고려사항, 주제별 주목할 내용, 학습 필수 항목 정리를 마무리로 정리하겠습니다.

17. 최적화 고려사항 및 주의할 점

| 구분 | 고려사항 | 권장 사항 |

|---|---|---|

| 파이프라인 | 과도한 스테이지 구성 방지 | 병렬화 및 캐시 활용으로 속도 향상 |

| 테스트 | 테스트 전략 최적화 | 유닛/통합/엔드투엔드 비율 조정, 테스트 커버리지 유지 |

| 인프라 | 리소스 최적화 | Autoscaling 설정, 비용 모니터링 도구(FinOps) 사용 |

| 로그/모니터링 | 필터링 및 저장 정책 수립 | 수집 대상 명확화, 저장 주기 관리 |

| 배포 전략 | 배포 실패 대응 | 블루/그린, 카나리 배포로 안전한 롤아웃 구현 |

| 도구 선택 | 툴체인 중복 제거 | 동일 목적의 도구 간소화, IDP 통합 고려 |

18. 주제와 관련하여 주목할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 플랫폼 전략 | Platform Engineering | 내부개발자플랫폼(IDP) | 공통 인프라·CI/CD·서비스 템플릿 제공 |

| 보안 전략 | DevSecOps | 보안 자동화 도구 | 이미지 스캔, SAST/DAST, 정책 기반 보안 적용 |

| 통합 전략 | GitOps | 선언적 배포 방식 | Git 기반 상태 선언, K8s와 ArgoCD 등으로 적용 |

| 자동화 | AIOps | 로그 기반 자동 대응 | 머신러닝 기반으로 로그·알람 이상 탐지 후 자동 대응 |

| 확장 전략 | MLOps | 모델 릴리즈 파이프라인 | ML 모델 포함한 DevOps 확장, 데이터 기반 운영 연계 |

19. 주제에 대해 반드시 학습해야 할 항목

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| DevOps 핵심 | CI/CD | Jenkins, GitHub Actions | 자동화 빌드 및 배포 이해 |

| IaC 도구 | Terraform, Ansible | 상태 관리, 모듈 구성 | 재현 가능한 인프라 환경 구성 기술 |

| 모니터링 | Prometheus, Grafana | 메트릭 수집, 알람 구성 | 성능, 안정성 확보 기반 운영 |

| 보안 | DevSecOps | SAST, 이미지 스캐닝 | 보안 자동화, 초기 대응 |

| 운영 전략 | GitOps | ArgoCD, FluxCD | 선언적 구성, Git 기반 배포 추적 |

| 조직 전략 | Platform Engineering | IDP 설계, 툴셋 구성 | 공통 개발 플랫폼 기반 생산성 향상 |

이로써 DevOps에 대한 모든 조사 항목(핵심 개념, 구조, 구현, 사례, 문제, 도전 과제, 최적화 등)을 체계적으로 마무리하였습니다. 특정 파트만 요약하거나 발표 자료로 만들거나, 관련 주제(예: MLOps, GitOps, IDP)를 더 깊이 다루고 싶다면 언제든 요청해 주세요.

네, IT 백엔드 개발자로서 DevOps에 대해 종합적으로 조사하고 정리해드리겠습니다. 단계별로 체계적으로 진행하겠습니다.이제 DevOps에 대한 심화 내용을 더 검색해보겠습니다.이제 DevOps의 미래 동향과 실제 활용 사례를 검색해보겠습니다.이제 검색 결과를 바탕으로 DevOps에 대한 포괄적인 분석을 시작하겠습니다.이제 DevOps에 대한 종합적인 분석을 시작하겠습니다.

1부: 기본 정보 및 개요

적절한 태그

- DevOps-Culture

- CI-CD-Pipeline

- Infrastructure-Automation

- Continuous-Delivery

주제 분류 검증

“Computer Science and Engineering” > “Software Engineering”

이 분류는 매우 적절합니다. DevOps는 소프트웨어 개발과 IT 운영을 통합하는 소프트웨어 엔지니어링 실천법으로, 소프트웨어 개발 생명주기 전반에 걸쳐 적용되는 방법론이기 때문입니다. 특히 소프트웨어 품질, 배포, 유지보수와 직접적으로 관련된 분야로서 Software Engineering의 하위 카테고리에 정확히 위치합니다.

요약 (200자 내외)

DevOps는 개발(Development)과 운영(Operations)을 통합한 문화적 철학이자 실천법으로, CI/CD (Continuous Integration/Continuous Deployment) 파이프라인, 인프라 자동화, 지속적 모니터링을 통해 소프트웨어 개발 생명주기를 단축하고 품질을 향상시키는 현대적 소프트웨어 개발 방법론입니다.

개요 (250자 내외)

DevOps는 전통적인 개발-운영 사일로를 제거하여 협업, 자동화, 지속적 통합/배포를 실현하는 혁신적 접근법입니다. Infrastructure as Code (IaC), 마이크로서비스, 컨테이너화 등의 기술을 활용하여 빠르고 안정적인 소프트웨어 배포를 가능하게 하며, 모니터링과 관찰가능성(Observability)을 통해 지속적 개선을 추구하는 종합적 방법론입니다.

핵심 개념

DevOps를 이해하기 위해 반드시 알아야 하는 핵심 개념들은 다음과 같습니다:

기본 개념

문화적 변화 (Cultural Transformation)

- 개발-운영 팀 간 사일로 제거

- 공유 책임과 협업 문화 구축

- 지속적 학습과 개선 마인드셋

지속적 통합/배포 (CI/CD)

- Continuous Integration: 코드 변경사항의 빈번한 통합과 자동 테스트

- Continuous Delivery: 언제든 프로덕션 배포 가능한 상태 유지

- Continuous Deployment: 완전 자동화된 프로덕션 배포

Infrastructure as Code (IaC)

- 인프라를 코드로 정의하고 버전 관리

- 재현 가능하고 일관된 인프라 프로비저닝

심화 개념

자동화 (Automation)

- 빌드, 테스트, 배포 프로세스 자동화

- 인프라 프로비저닝 및 구성 관리 자동화

모니터링과 관찰가능성 (Monitoring & Observability)

- 메트릭 (Metrics): 시스템 성능 지표

- 로그 (Logs): 시스템 이벤트 기록

- 추적 (Traces): 분산 시스템에서의 요청 흐름

마이크로서비스 아키텍처

- 독립적으로 배포 가능한 작은 서비스들

- 서비스별 독립적인 개발과 운영

실무 구현 요소

- 버전 관리: Git 기반 소스 코드 및 인프라 관리

- 컨테이너화: Docker, Kubernetes를 통한 애플리케이션 패키징

- 클라우드 네이티브: 클라우드 환경에 최적화된 아키텍처

- 보안 통합: DevSecOps를 통한 보안의 전 생명주기 통합

배경

DevOps는 2007년경 IT 운영과 소프트웨어 개발 커뮤니티에서 전통적인 소프트웨어 개발 모델의 한계에 대한 우려로부터 시작되었습니다. 개발팀과 운영팀이 분리되어 작업하는 사일로 구조로 인해 비효율적인 프로세스와 협업 부족이 발생했고, 이를 해결하기 위해 DevOps 운동이 시작되었습니다.

목적 및 필요성

주요 목적

- 속도 향상: 고객을 위한 빠른 혁신과 시장 변화에 대한 신속한 적응

- 안정성 확보: 애플리케이션 업데이트와 인프라 변경의 품질 보장

- 확장성 달성: 복잡한 시스템의 효율적 관리와 위험 감소

- 협업 강화: 개발과 운영 팀 간의 효과적인 협력

필요성

- 빠른 비즈니스 요구사항 변화에 대응

- 소프트웨어 품질과 신뢰성 향상

- 운영 비용 절감과 효율성 증대

- 고객 만족도 및 경쟁력 향상

2부: 구조와 아키텍처

주요 원리

DevOps의 핵심 원리를 다음 다이어그램으로 표현할 수 있습니다:

graph TB

A[DevOps 핵심 원리] --> B[협업<br/>Collaboration]

A --> C[자동화<br/>Automation]

A --> D[지속적 통합<br/>CI]

A --> E[지속적 배포<br/>CD]

A --> F[모니터링<br/>Monitoring]

A --> G[피드백<br/>Feedback]

B --> B1[개발-운영 팀 통합]

B --> B2[공유 책임]

C --> C1[빌드 자동화]

C --> C2[테스트 자동화]

C --> C3[배포 자동화]

D --> D1[코드 통합]

D --> D2[자동 빌드]

D --> D3[자동 테스트]

E --> E1[자동 배포]

E --> E2[릴리스 관리]

F --> F1[실시간 모니터링]

F --> F2[성능 추적]

G --> G1[빠른 피드백 루프]

G --> G2[지속적 개선]

작동 원리

DevOps의 작동 원리는 다음과 같은 순환 구조로 표현됩니다:

graph LR

A[Plan<br/>계획] --> B[Code<br/>코딩]

B --> C[Build<br/>빌드]

C --> D[Test<br/>테스트]

D --> E[Release<br/>릴리스]

E --> F[Deploy<br/>배포]

F --> G[Operate<br/>운영]

G --> H[Monitor<br/>모니터링]

H --> A

style A fill:#e1f5fe

style B fill:#e8f5e8

style C fill:#fff3e0

style D fill:#fce4ec

style E fill:#f3e5f5

style F fill:#e0f2f1

style G fill:#fff8e1

style H fill:#ffebee

구조 및 아키텍처

DevOps 전체 아키텍처

graph TB

subgraph "개발 환경"

A[개발자] --> B[Git 저장소]

B --> C[로컬 빌드]

end

subgraph "CI/CD 파이프라인"

D[CI 서버<br/>Jenkins/GitLab CI] --> E[자동 빌드]

E --> F[자동 테스트]

F --> G[코드 분석]

G --> H[아티팩트 생성]

end

subgraph "배포 환경"

I[스테이징] --> J[프로덕션]

H --> I

I --> K[컨테이너 레지스트리<br/>Docker Hub/ECR]

end

subgraph "인프라"

L[클라우드 플랫폼<br/>AWS/Azure/GCP]

M[Kubernetes]

N[모니터링<br/>Prometheus/Grafana]

end

subgraph "운영"

O[로그 관리<br/>ELK Stack]

P[알림 시스템]

Q[백업 및 복구]

end

B --> D

J --> L

L --> M

M --> N

N --> O

O --> P

필수 구성요소

| 구분 | 구성요소 | 기능 | 역할 |

|---|---|---|---|

| 필수 | 소스 코드 관리 | 버전 관리, 브랜치 전략 | 코드 협업과 변경 추적 |

| 필수 | CI/CD 파이프라인 | 자동 빌드, 테스트, 배포 | 소프트웨어 배포 자동화 |

| 필수 | 인프라 관리 | IaC, 컨테이너 오케스트레이션 | 일관된 인프라 프로비저닝 |

| 필수 | 모니터링 시스템 | 메트릭 수집, 로그 분석, 알림 | 시스템 상태 가시성 확보 |

선택적 구성요소

| 구분 | 구성요소 | 기능 | 역할 | 특징 |

|---|---|---|---|---|

| 선택 | 보안 도구 | 정적 분석, 취약점 스캔 | 보안 자동화 | DevSecOps 구현 시 필수 |

| 선택 | 테스팅 프레임워크 | 단위/통합/성능 테스트 | 품질 보증 | 복잡한 시스템에서 중요 |

| 선택 | 협업 도구 | 커뮤니케이션, 프로젝트 관리 | 팀 협업 향상 | 대규모 팀에서 효과적 |

구현 기법

1. GitOps

정의: Git을 단일 진실 공급원(Single Source of Truth)으로 사용하는 운영 방법론

구성:

- Git 저장소: 인프라 및 애플리케이션 구성 저장

- CI/CD 파이프라인: 자동화된 배포 프로세스

- Kubernetes: 컨테이너 오케스트레이션 플랫폼

목적: 선언적 인프라 관리와 자동화된 배포 실현

실제 예시:

| |

2. Infrastructure as Code (IaC)

정의: 인프라를 코드로 정의하고 관리하는 접근법

구성:

- Terraform: 멀티클라우드 인프라 프로비저닝

- Ansible: 구성 관리 및 배포 자동화

- CloudFormation: AWS 전용 인프라 템플릿

목적: 일관성 있는 인프라 프로비저닝과 관리

실제 예시:

3. 컨테이너화

정의: 애플리케이션을 컨테이너로 패키징하여 일관된 실행 환경 제공

구성:

- Docker: 컨테이너 생성 및 관리

- Kubernetes: 컨테이너 오케스트레이션

- 컨테이너 레지스트리: 이미지 저장소

목적: 환경 독립성과 확장성 확보

실제 예시:

4. CI/CD 파이프라인

정의: 지속적 통합과 배포를 위한 자동화된 워크플로우

구성:

- 빌드 단계: 소스 코드 컴파일

- 테스트 단계: 자동화된 테스트 실행

- 배포 단계: 프로덕션 환경 배포

목적: 빠르고 안정적인 소프트웨어 배포

실제 예시 (GitHub Actions):

| |

5. 모니터링과 관찰가능성

정의: 시스템 상태의 실시간 가시성과 문제 진단 능력 제공

구성:

- Prometheus: 메트릭 수집 및 저장

- Grafana: 시각화 대시보드

- ELK Stack: 로그 수집, 분석, 검색

목적: 문제 예방과 빠른 장애 대응

실제 예시:

3부: 장단점과 도전과제

장점

| 구분 | 항목 | 설명 |

|---|---|---|

| 장점 | 배포 속도 향상 | CI/CD 자동화를 통해 배포 빈도가 208배 증가, 배포 시간 106배 단축 |

| 장점 | 품질 개선 | 자동화된 테스트와 지속적 모니터링으로 결함 발견율 향상 |

| 장점 | 협업 강화 | 개발-운영 팀 간 사일로 제거로 커뮤니케이션 효율성 증대 |

| 장점 | 안정성 증대 | Infrastructure as Code와 일관된 환경으로 구성 드리프트 방지 |

| 장점 | 비용 절감 | 자동화를 통한 운영 비용 절감 및 인적 오류 감소 |

| 장점 | 확장성 | 클라우드와 컨테이너 기술을 활용한 탄력적 리소스 관리 |

단점과 문제점 그리고 해결방안

단점

| 구분 | 항목 | 설명 | 해결책 |

|---|---|---|---|

| 단점 | 높은 초기 투자 비용 | 도구, 인프라, 인력에 대한 상당한 초기 투자 필요 | 점진적 도입과 ROI 측정을 통한 단계적 투자 |

| 단점 | 기술 복잡성 | 다양한 도구와 기술 스택의 통합 관리 복잡 | 표준화된 도구 체인과 문서화된 베스트 프랙티스 구축 |

| 단점 | 문화적 저항 | 기존 업무 방식 변화에 대한 조직 내 저항 | 변화 관리 프로그램과 점진적 문화 전환 |

| 단점 | 스킬 부족 | DevOps 전문 인력 확보의 어려움 | 내부 교육 프로그램과 외부 전문가 활용 |

문제점

| 구분 | 항목 | 원인 | 영향 | 탐지 및 진단 | 예방 방법 | 해결 방법 및 기법 |

|---|---|---|---|---|---|---|

| 문제점 | 도구 통합 복잡성 | 이기종 도구 간 호환성 부족 | 워크플로우 단절, 효율성 저하 | 통합 테스트, 모니터링 | 표준화된 도구 선택 | API 기반 통합, 중간 계층 구축 |

| 문제점 | 보안 취약점 | 빠른 배포로 인한 보안 검토 부족 | 데이터 유출, 시스템 침해 | 자동화된 보안 스캔 | DevSecOps 적용 | 보안 파이프라인 통합 |

| 문제점 | 레거시 시스템 통합 | 기존 시스템의 DevOps 적용 제약 | 일관성 부족, 관리 복잡성 | 호환성 분석 | 단계적 현대화 계획 | 컨테이너화, API 래핑 |

| 문제점 | 모니터링 오버헤드 | 과도한 데이터 수집과 알림 | 성능 저하, 알림 피로 | 메트릭 분석, 임계값 조정 | 선택적 모니터링 | 지능형 알림, 데이터 필터링 |

도전 과제

현재 DevOps가 직면한 주요 도전 과제들을 카테고리별로 정리하면:

1. 기술적 도전 과제

- 멀티클라우드 관리: 여러 클라우드 제공업체 간의 일관된 운영

- 관찰가능성 복잡성: 분산 시스템에서의 종단 간 추적

- 데이터 관리: 대용량 로그 및 메트릭 데이터의 효율적 처리

2. 조직적 도전 과제

- 인력 확보: 숙련된 DevOps 엔지니어 부족 (19%의 기업이 어려움 겪음)

- 문화적 변화: 전통적 사일로 조직의 협업 문화 전환

- 교육 및 훈련: 지속적인 기술 교육과 스킬 업데이트

3. 운영적 도전 과제

- 컴플라이언스: 규제 요구사항과 빠른 배포 간의 균형

- 비용 관리: 클라우드 리소스와 도구 라이선스 비용 최적화

- 확장성: 급속한 성장에 따른 인프라 확장 관리

활용 사례

Netflix의 DevOps 구현 사례

시스템 구성:

- 클라우드 플랫폼: AWS 전면 활용

- 마이크로서비스: 700여 개의 독립적 서비스

- 컨테이너화: Docker 기반 서비스 패키징

- CI/CD: Spinnaker를 통한 연속 배포

시스템 구성 다이어그램:

graph TB

subgraph "Netflix DevOps 아키텍처"

A[개발팀] --> B[Git 저장소]

B --> C[Jenkins CI]

C --> D[Docker 빌드]

D --> E[아티팩트 저장소]

E --> F[Spinnaker CD]

F --> G[카나리 배포]

G --> H[프로덕션]

subgraph "모니터링"

I[Atlas - 메트릭]

J[ELK - 로그]

K[Jaeger - 추적]

end

H --> I

H --> J

H --> K

end

Workflow:

- 개발자가 코드 커밋

- 자동 빌드 및 테스트 실행

- Docker 이미지 생성

- 카나리 배포로 점진적 롤아웃

- 실시간 모니터링 및 피드백

DevOps 역할:

- 자동화된 배포: 하루 4,000회 이상의 배포

- 카나리 릴리스: 위험 최소화를 위한 점진적 배포

- 실시간 모니터링: 99.99% 가용성 달성

- 장애 복구: 평균 복구 시간(MTTR) 20분 이하

효과 및 차이점:

- 전통적 방식: 분기별 릴리스, 수동 배포, 장시간 다운타임

- DevOps 적용 후: 실시간 배포, 자동화된 롤백, 무중단 서비스

구현 예시

Netflix 사례를 기반으로 한 마이크로서비스 CI/CD 파이프라인 구현:

| |

| |

4부: 실무 적용 및 최적화

실무 사용 예시

| 산업 분야 | 사용 목적 | 함께 사용되는 기술 | 효과 |

|---|---|---|---|

| E-commerce | 실시간 재고 관리 및 주문 처리 | Kubernetes, Redis, PostgreSQL | 99.9% 가용성, 블랙프라이데이 트래픽 300% 증가 대응 |

| 금융 서비스 | 보안 강화된 결제 시스템 | HashiCorp Vault, Istio, MongoDB | PCI DSS 컴플라이언스 준수, 거래 처리 시간 50% 단축 |

| 게임 개발 | 실시간 업데이트 및 A/B 테스팅 | Unity Cloud Build, Firebase, GKE | 일일 10회 업데이트, 사용자 참여도 25% 향상 |

| 헬스케어 | 환자 데이터 파이프라인 | FHIR, Apache Kafka, AWS EKS | HIPAA 컴플라이언스, 데이터 처리 시간 80% 단축 |

| 미디어 스트리밍 | 글로벌 콘텐츠 배포 | CDN, Elasticsearch, Cassandra | 글로벌 latency 40% 감소, 시청 품질 개선 |

분류 기준에 따른 종류 및 유형

| 분류 기준 | 유형 | 설명 | 특징 |

|---|---|---|---|

| 조직 구조 | Full DevOps | 개발-운영 완전 통합팀 | 최고 효율성, 높은 기술 요구 |

| 조직 구조 | DevOps Platform Team | 전담 플랫폼 팀 + 개발팀 | 확장성 우수, 표준화 용이 |

| 조직 구조 | Hybrid DevOps | 부분적 통합 | 점진적 전환 가능 |

| 기술 스택 | Cloud-Native DevOps | 클라우드 우선 접근 | 확장성, 탄력성 우수 |

| 기술 스택 | Container-First DevOps | 컨테이너 중심 | 일관성, 이식성 향상 |

| 기술 스택 | GitOps | Git 중심 운영 | 선언적 관리, 추적성 |

| 보안 통합 | DevSecOps | 보안 통합 | 보안 자동화, 컴플라이언스 |

| 도메인별 | DataOps | 데이터 파이프라인 중심 | 데이터 품질, 거버넌스 |

| 도메인별 | MLOps | 머신러닝 모델 운영 | 모델 생명주기 관리 |

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 카테고리 | 고려사항 | 주의할 점 | 권장사항 |

|---|---|---|---|

| 문화적 준비 | 조직의 변화 관리 필요성 | 급격한 변화로 인한 저항 | 점진적 도입, 교육 프로그램 운영 |

| 기술적 준비 | 현재 인프라와 호환성 | 레거시 시스템 통합 복잡성 | 호환성 평가 후 단계적 마이그레이션 |

| 도구 선택 | 조직 규모에 맞는 도구 | 과도한 도구 도입으로 인한 복잡성 | 핵심 도구부터 시작, 점진적 확장 |

| 프로세스 설계 | 기존 워크플로우와의 조화 | 프로세스 단절로 인한 혼란 | 현재 프로세스 분석 후 개선안 도출 |

| 인력 관리 | DevOps 스킬 보유 인력 확보 | 전문 인력 부족 | 내부 교육과 외부 채용 병행 |

| 성과 측정 | 명확한 KPI 설정 | 잘못된 지표로 인한 오해 | DORA 메트릭 기반 측정 체계 구축 |

최적화하기 위한 고려사항 및 주의할 점

| 카테고리 | 고려사항 | 주의할 점 | 권장사항 |

|---|---|---|---|

| 성능 최적화 | 빌드 시간 단축 필요 | 캐싱 누락으로 인한 비효율 | 적극적 캐싱 전략, 병렬 처리 |

| 비용 최적화 | 클라우드 리소스 효율적 사용 | 과도한 프로비저닝 | 자동 스케일링, 리소스 모니터링 |

| 보안 최적화 | 전 생명주기 보안 통합 | 보안과 속도의 트레이드오프 | 자동화된 보안 검사, 정책 코드화 |

| 모니터링 최적화 | 의미 있는 메트릭 수집 | 노이즈 데이터로 인한 혼란 | 비즈니스 메트릭 중심 설계 |

| 팀 최적화 | 효과적인 협업 체계 | 의사소통 오버헤드 | 명확한 역할 정의, 자동화된 소통 |

| 프로세스 최적화 | 지속적 개선 문화 | 개선 활동의 형식화 | 정기적 회고, 실험 문화 조성 |

주제와 관련하여 주목할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 신기술 | AIOps | AI 기반 운영 자동화 | 머신러닝을 활용한 이상 탐지 및 자동 복구 |

| 신기술 | Platform Engineering | 내부 개발자 플랫폼 | 개발자 생산성 향상을 위한 셀프서비스 플랫폼 |

| 신기술 | GitOps | Git 중심 운영 | 선언적 구성과 Git 워크플로우를 통한 배포 |

| 보안 | DevSecOps | 보안 통합 | 개발 생명주기 전반의 보안 자동화 |

| 보안 | Zero Trust | 신뢰하지 않고 검증 | 모든 접근에 대한 지속적 검증 |

| 아키텍처 | 마이크로서비스 | 분산 서비스 아키텍처 | 독립적 배포와 확장이 가능한 서비스 설계 |

| 아키텍처 | 서버리스 | Function as a Service | 이벤트 기반 컴퓨팅으로 운영 오버헤드 감소 |

| 관찰가능성 | OpenTelemetry | 표준화된 관찰가능성 | 벤더 중립적 텔레메트리 데이터 수집 |

| 관찰가능성 | SRE | 사이트 신뢰성 엔지니어링 | 소프트웨어 접근법을 통한 운영 문제 해결 |

주제와 관련하여 반드시 학습해야 할 내용

| 카테고리 | 주제 | 항목 | 설명 |

|---|---|---|---|

| 기초 기술 | 컨테이너 기술 | Docker, Kubernetes | 애플리케이션 패키징과 오케스트레이션 |

| 기초 기술 | 버전 관리 | Git, Git Workflow | 소스 코드 및 인프라 버전 관리 |

| 클라우드 | 클라우드 플랫폼 | AWS, Azure, GCP | 클라우드 서비스와 관리형 서비스 활용 |

| 자동화 | CI/CD 도구 | Jenkins, GitLab CI, GitHub Actions | 빌드, 테스트, 배포 자동화 |

| 자동화 | Infrastructure as Code | Terraform, Ansible, CloudFormation | 인프라 프로비저닝과 구성 관리 |

| 모니터링 | 관찰가능성 도구 | Prometheus, Grafana, ELK Stack | 메트릭, 로그, 추적 데이터 관리 |

| 보안 | 보안 도구 | SAST, DAST, 컨테이너 스캐닝 | 자동화된 보안 검사와 취약점 관리 |

| 방법론 | 애자일/스크럼 | Agile, Scrum, Kanban | DevOps와 연계된 개발 방법론 |

기타 사항

최신 트렌드 (2024-2025)

- AIOps 확산: 2025년까지 40%의 DevOps 팀이 AIOps 도입 예상

- Platform Engineering 부상: 내부 개발자 플랫폼 구축 트렌드

- GitOps 표준화: Kubernetes 배포의 표준 접근법으로 자리잡음

- Edge Computing 통합: 엣지 환경에서의 DevOps 적용

- Green DevOps: 환경 친화적 소프트웨어 개발과 운영

산업별 특화 요구사항

- 금융: 규제 컴플라이언스와 높은 보안 요구

- 헬스케어: HIPAA 준수와 데이터 프라이버시

- 정부: 보안 인증과 감사 요구사항

- 게임: 실시간 업데이트와 글로벌 배포

- E-commerce: 트래픽 급증 대응과 가용성

용어 정리

| 카테고리 | 용어 | 설명 | |

|---|---|---|---|

| 핵심 개념 | CI/CD | Continuous Integration/Continuous Deployment - 지속적 통합과 배포 | |

| 핵심 개념 | IaC | Infrastructure as Code - 인프라를 코드로 관리하는 접근법 | |

| 핵심 개념 | GitOps | Git을 single source of truth로 사용하는 운영 방법론 | |

| 기술 | 컨테이너 오케스트레이션 | 여러 컨테이너의 생명주기를 자동으로 관리하는 기술 | |

| 기술 | 마이크로서비스 | 애플리케이션을 작고 독립적인 서비스들로 분할하는 아키텍처 | |

| 기술 | 서버리스 | 서버 관리 없이 코드를 실행할 수 있는 클라우드 컴퓨팅 모델 | |

| 모니터링 | 관찰가능성 | 시스템 내부 상태를 외부 출력으로 이해할 수 있는 능력 | |

| 모니터링 | SLI/SLO | Service Level Indicator/Objective - 서비스 수준 지표/목표 | |

| 모니터링 | MTTR | Mean Time to Recovery - 평균 복구 시간 | |

| 보안 | DevSecOps | 개발 생명주기에 보안을 통합한 DevOps 접근법 | |

| 보안 | SAST/DAST | Static/Dynamic Application Security Testing - 정적/동적 보안 테스트 | |

| 보안 | Zero Trust | 네트워크 내외부를 구분하지 않고 모든 접근을 검증하는 보안 모델 | |

| 방법론 | SRE | Site Reliability Engineering - 소프트웨어 접근법으로 운영 문제를 해결하는 방법론 | |

| 방법론 | Chaos Engineering | 시스템의 복원력을 테스트하기 위해 의도적으로 장애를 발생시키는 방법 | |

| 방법론 | Blue-Green Deployment | 두 개의 동일한 환경을 번갈아 사용하는 무중단 배포 방식 | |

| 도구 | Kubernetes | 컨테이너 오케스트레이션을 위한 오픈소스 플랫폼 | |

| 도구 | Terraform | 인프라 프로비저닝을 위한 Infrastructure as Code 도구 | |

| 도구 | Prometheus | 시계열 데이터 기반의 모니터링 및 알림 시스템 | |

| 도구 | Grafana | 메트릭 데이터 시각화를 위한 오픈소스 플랫폼 | |

| 도구 | ELK Stack | Elasticsearch, Logstash, Kibana로 구성된 로그 분석 플랫폼 | |

| 도구 | Jenkins | Java 기반의 오픈소스 CI/CD 자동화 서버 | |

| 도구 | Ansible | 구성 관리 및 애플리케이션 배포 자동화 도구 | |

| 도구 | Docker | 애플리케이션을 컨테이너로 패키징하고 실행하는 플랫폼 | |

| 클라우드 | AWS | Amazon Web Services - 아마존의 클라우드 컴퓨팅 플랫폼 | |

| 클라우드 | Azure | Microsoft의 클라우드 컴퓨팅 플랫폼 및 서비스 | |

| 클라우드 | GCP | Google Cloud Platform - 구글의 클라우드 컴퓨팅 서비스 | |

| 클라우드 | CDN | Content Delivery Network - 콘텐츠 전송 네트워크 | |

| 새로운 트렌드 | AIOps | Artificial Intelligence for IT Operations - AI를 활용한 IT 운영 | |

| 새로운 트렌드 | MLOps | Machine Learning Operations - 머신러닝 모델의 운영 및 관리 | |

| 새로운 트렌드 | DataOps | 데이터 파이프라인의 개발과 운영을 통합하는 방법론 | |

| 새로운 트렌드 | Platform Engineering | 내부 개발자 플랫폼을 구축하고 운영하는 엔지니어링 분야 | |

| 새로운 트렌드 | FinOps | 클라우드 재무 관리를 위한 운영 모델 및 문화적 실천 |

참고 및 출처

웹사이트 및 공식 문서

- Atlassian DevOps 가이드

- AWS DevOps 리소스

- Microsoft Azure DevOps 문서

- Google Cloud DevOps 솔루션

- CNCF (Cloud Native Computing Foundation)

연구 및 보고서

- DORA State of DevOps Report

- Puppet State of DevOps Report

- GitLab DevOps Platform Survey

- Stack Overflow Developer Survey

기술 문서 및 도구

업계 표준 및 베스트 프랙티스

학술 자료

커뮤니티 및 포럼

컨퍼런스 및 이벤트

교육 자료

- Linux Foundation 교육 과정

- Cloud Native Computing Foundation 교육

- AWS Training and Certification

- Microsoft Learn DevOps 경로

이상으로 DevOps에 대한 종합적인 분석을 완료했습니다. 현대 소프트웨어 개발에서 DevOps는 단순한 도구나 프로세스를 넘어 조직 문화와 기술 혁신을 동시에 추진하는 핵심 방법론으로 자리잡았습니다. 지속적으로 발전하는 기술 트렌드와 함께 DevOps도 AIOps, Platform Engineering, GitOps 등 새로운 패러다임으로 진화하고 있어 지속적인 학습과 적응이 필요한 분야입니다.

DevOps 는 2025 년 AI 와의 융합으로 자동화 수준이 한층 진화할 전망입니다. 개발부터 운영까지의 전 과정을 통합해 배포 주기 단축과 운영 안정성 강화를 동시에 달성하는 것이 핵심 목표입니다. CALMS 원칙과 DORA 메트릭을 기반으로 한 데이터 기반 의사결정이 중요해지며, DevSecOps 와의 통합을 통해 보안성도 함께 개선되고 있습니다.

✅ 요약 문장 (300 자 내외)

DevOps 는 개발과 운영 간 협업을 중심으로 CI/CD 자동화, IaC, 모니터링 등을 통해 소프트웨어를 빠르고 안정적으로 제공하는 운영 문화와 기술 집합입니다. CALMS 원칙과 DORA 지표를 기반으로 품질과 효율성을 지속 개선합니다.

DevOps 는 단순한 도구나 기술 집합이 아닌, 개발 (Development) 과 운영 (Operations) 을 통합하는 문화적, 기술적 접근 방식입니다. 이는 소프트웨어 개발 생명주기 전반에 걸쳐 자동화와 협업을 강화하고, 지속적 통합 (CI) 과 지속적 배포 (CD) 를 통해 더 빠르고 안정적인 소프트웨어 제공을 가능하게 합니다. DevOps 의 핵심 원칙인 CALMS(Culture, Automation, Lean, Measurement, Sharing) 를 통해 조직은 팀 간 장벽을 허물고, 수작업을 자동화하며, 낭비를 제거하고, 성과를 측정하며, 지식을 공유합니다. 2025 년에는 AI/ML 통합, DevSecOps 주류화, 관찰 가능성 향상, 플랫폼 엔지니어링으로의 진화가 DevOps 의 주요 트렌드로 부상할 것으로 예상됩니다.

DevOps

DevOps 는 개발 (Development) 과 운영 (Operations) 의 협업을 강조하는 문화이자 방법론으로, 소프트웨어 개발부터 배포까지의 전 과정을 자동화하고 최적화합니다. 2025 년 기준으로 AI 통합, 플랫폼 엔지니어링, 엣지 컴퓨팅 분야에서 주목받고 있으며, Kubernetes 환경의 90% 이상이 DevOps 방식을 채택할 것으로 예상됩니다.

2. 전체 개요

DevOps 는 Agile 계획, 지속적 통합/배포 (CI/CD), 인프라 코드화 (IaC) 를 통해 빠른 배포 주기와 안정적인 운영을 목표로 합니다. CALMS 원칙 (Culture, Automation, Lean, Measurement, Sharing) 을 기반으로 팀 협업과 자동화를 강조하며, 2025 년에는 AI 에이전트와 FinOps 통합이 주요 트렌드로 부상했습니다 [6][18].

✅ 2. DevOps 개요

DevOps는 소프트웨어 개발 (Dev) 과 IT 운영 (Ops) 의 협업을 촉진하여, 소프트웨어를 더 빠르고 안정적으로 구축, 테스트, 배포할 수 있도록 하는 문화적·기술적 방법론입니다. 자동화, 지속적 통합 (CI), 지속적 배포 (CD), 모니터링과 같은 기술적 요소뿐만 아니라 ** 조직 문화 (Culture)** 까지 포함하는 개념입니다.

2. 개요

DevOps 는 소프트웨어 개발 (Development) 과 IT 운영 (Operations) 을 통합하는 문화적, 기술적 접근 방식입니다. 이 방법론은 소프트웨어 개발 라이프사이클을 가속화하고, 지속적인 통합, 지속적인 전달 및 지속적인 배포를 통해 고품질 소프트웨어를 제공하는 것을 목표로 합니다. DevOps 는 팀 간의 소통을 강화하고, 자동화를 통해 프로세스를 최적화하며, 지속적인 피드백과 개선을 강조합니다. 이를 통해 조직은 시장 변화에 신속하게 대응하고, 고객 만족도를 높이며, 비즈니스 가치를 더 빠르게 창출할 수 있습니다.

3.1 핵심 개념

- 협업 문화: 개발팀과 운영팀의 경계 해소 [3][17].

- 자동화: CI/CD 파이프라인을 통한 테스트, 빌드, 배포 자동화 [2][13].

- 인프라 코드화 (IaC): Terraform, Ansible 등을 활용한 반복적 인프라 관리 [9][16].

graph LR A[개발] --> B[지속적 통합] B --> C[자동화 테스트] C --> D[지속적 배포] D --> E[모니터링] E --> A

📌 핵심 개념

- Dev(개발) 과 Ops(운영) 의 통합과 협업

- 자동화된 파이프라인을 통해 지속적인 통합 및 배포 실현

- CI/CD, IaC (Infrastructure as Code), 모니터링 등의 기술 활용

핵심 개념

DevOps 는 소프트웨어 개발 (Development) 과 IT 운영 (Operations) 을 통합하는 문화적, 기술적 접근 방식입니다. 이는 단순한 도구나 기술의 집합이 아니라, 조직의 문화와 프로세스를 변화시키는 철학입니다. DevOps 는 개발팀과 운영팀 간의 협업을 강화하고, 자동화를 통해 소프트웨어 개발 및 배포 프로세스를 최적화하며, 지속적인 피드백과 개선을 통해 더 빠르고 안정적인 소프트웨어 제공을 가능하게 합니다.

DevOps 의 핵심 개념은 다음과 같습니다:

- 협업과 커뮤니케이션

- 자동화

- 지속적 통합 및 배포

- 인프라스트럭처 코드화 (IaC)

- 모니터링 및 피드백

- 지속적 개선

📌 목적 및 필요성

| 목적 | 설명 |

|---|---|

| 배포 속도 향상 | 빠른 피드백 루프와 빈번한 릴리즈 실현 |

| 품질 안정성 확보 | 자동화 테스트 및 검증으로 품질 보장 |

| 협업 문화 조성 | 팀 간 장벽 제거, 책임 공유 |

| 자동화된 운영 | 수작업 배제, 오류 방지 |

목적

DevOps 의 주요 목적은 다음과 같습니다:

개발과 운영 간의 장벽 제거: 전통적으로 분리되어 있던 개발팀과 운영팀 간의 협업을 강화하여 더 나은 소프트웨어 제공 프로세스를 구축합니다.

소프트웨어 제공 속도 향상: 자동화된 프로세스와 지속적 통합/배포를 통해 소프트웨어를 더 빠르게 개발하고 배포합니다.

안정성 및 품질 향상: 자동화된 테스트, 모니터링 및 보안 통합을 통해 소프트웨어의 안정성과 품질을 높입니다.

비즈니스 가치 증대: 시장에 더 빠르게 대응하고, 고객 피드백을 신속하게 반영하여 비즈니스 가치를 증대시킵니다.

운영 효율성 제고: 자동화 및 표준화된 프로세스를 통해 운영 효율성을 높이고 리소스 활용을 최적화합니다.

필요성

현대 비즈니스 환경에서 DevOps 의 필요성은 다음과 같은 요인에서 비롯됩니다:

디지털 트랜스포메이션 가속화: 기업들이 디지털 혁신을 추진하면서 더 빠르고 효율적인 소프트웨어 개발 및 배포 방식이 필요해졌습니다.

고객 기대 증가: 고객들은 더 빠른 기능 출시와 높은 품질의 디지털 경험을 기대합니다.

시장 경쟁 심화: 경쟁이 치열해지는 시장에서 빠른 혁신과 적응은 생존을 위한 필수 요소가 되었습니다.

복잡한 시스템 관리: 클라우드, 마이크로서비스, 컨테이너 등 현대적인 기술 스택의 복잡성을 효과적으로 관리하기 위한 방법이 필요합니다.

자원 효율성 향상: 제한된 자원으로 최대의 효과를 얻기 위해 자동화와 최적화된 프로세스가 중요해졌습니다.

DevOps 는 이러한 필요성을 충족시키는 접근 방식으로, 조직이 빠르게 변화하는 비즈니스 환경에 효과적으로 대응할 수 있게 돕습니다.

📌 주요 기능 및 역할

| 기능 | 설명 |

|---|---|

| CI/CD 파이프라인 | 코드 변경 시 자동 테스트 및 배포 |

| IaC | 인프라를 코드로 정의하고 관리 |

| 모니터링/로깅 | 실시간 상태 확인 및 문제 분석 |

| 자동화 테스트 | 기능, 회귀 테스트 자동화 |

| 릴리즈 관리 | 블루 - 그린, 카나리 배포 등 제공 |

주요 기능

DevOps 의 주요 기능은 다음과 같습니다:

지속적 통합 (Continuous Integration, CI): 개발자들이 코드를 자주 중앙 저장소에 통합하고, 자동화된 빌드 및 테스트를 통해 문제를 조기에 발견하는 기능입니다.

지속적 전달/배포 (Continuous Delivery/Deployment, CD): 소프트웨어 변경사항이 자동으로 빌드, 테스트되고 프로덕션 환경에 배포될 준비가 되도록 하는 기능입니다.

인프라스트럭처 코드화 (Infrastructure as Code, IaC): 인프라스트럭처를 코드로 정의하고 관리하여 일관성을 유지하고 자동화하는 기능입니다.

구성 관리 (Configuration Management): 시스템 구성을 자동화하고 표준화하는 기능입니다.

모니터링 및 로깅 (Monitoring and Logging): 시스템 성능과 운영 상태를 실시간으로 모니터링하고 분석하는 기능입니다.

컨테이너화 및 오케스트레이션: 컨테이너를 사용하여 애플리케이션을 패키징하고, 쿠버네티스와 같은 도구로 관리하는 기능입니다.

자동화된 테스트: 코드 품질을 보장하기 위한 자동화된 테스트 프로세스를 구현하는 기능입니다.