CI/CD Principles

CI/CD 원칙은 지속적 통합 (CI) 과 지속적 배포 (CD) 를 기반으로 코드 변경 사항을 빠르게 통합, 테스트, 배포하는 자동화된 프로세스를 강조한다.

CI/CD 는 DevOps 문화의 중심에 있으며, 개발팀이 더 자주, 더 안정적으로 코드를 통합하고 배포할 수 있게 해준다.

핵심 개념

CI/CD 는 두 가지 연관된 개념의 조합이다:

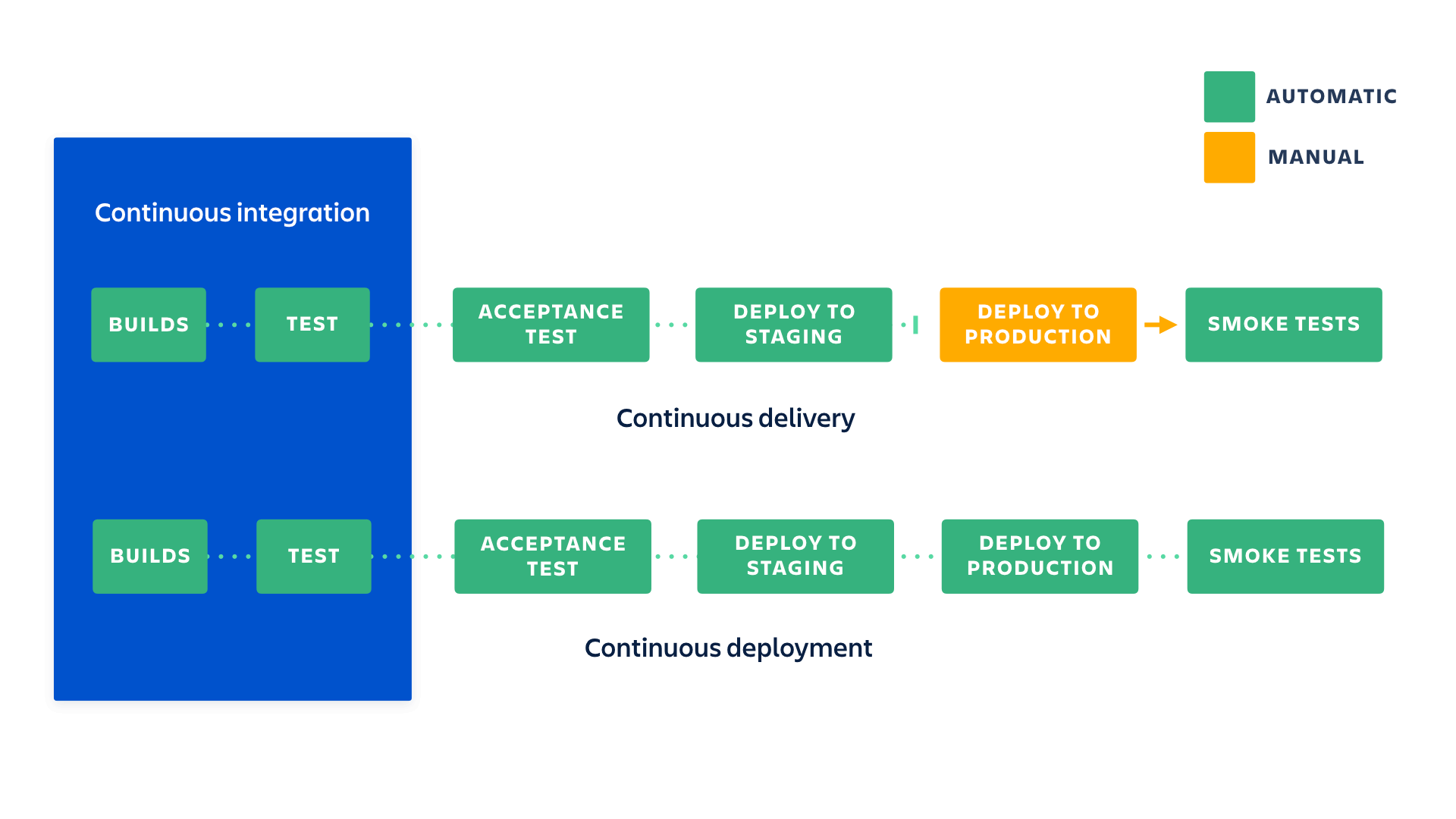

지속적 통합 (Continuous Integration, CI): 개발자들이 코드 변경사항을 중앙 리포지토리에 자주 통합하는 개발 방식으로, 보통 하루에 여러 번 이루어진다. 각 통합은 자동화된 빌드와 테스트로 검증되어 통합 문제를 빠르게 식별한다.

지속적 배포/전달 (Continuous Deployment/Delivery, CD):

- 지속적 전달 (Continuous Delivery): CI 의 확장으로, 코드 변경사항이 테스트 환경이나 스테이징 환경에 자동으로 배포되지만, 프로덕션 환경으로의 배포는 수동 승인이 필요하다.

- 지속적 배포 (Continuous Deployment): 코드 변경사항이 전체 파이프라인을 통과하면 사용자에게 자동으로 배포되는 방식이다.

작동 원리

CI/CD 파이프라인의 작동 원리를 보여주는 흐름:

CI/CD 파이프라인의 일반적인 작동 흐름:

- 코드 변경 (Code Change): 개발자가 코드를 작성하고 버전 제어 시스템에 푸시합니다.

- 빌드 트리거 (Build Trigger): 코드 변경이 자동 빌드 프로세스를 트리거합니다.

- 코드 컴파일 (Code Compilation): 소스 코드가 컴파일되고 바이너리 파일이 생성됩니다.

- 단위 테스트 (Unit Testing): 개별 코드 단위에 대한 자동화된 테스트가 실행됩니다.

- 코드 분석 (Code Analysis): 정적 코드 분석 도구가 코드 품질과 취약점을 검사합니다.

- 아티팩트 생성 (Artifact Generation): 배포 가능한 소프트웨어 패키지가 생성됩니다.

- 통합 테스트 (Integration Testing): 시스템 구성 요소 간의 상호 작용을 검증합니다.

- 스테이징 배포 (Staging Deployment): 프로덕션과 유사한 환경에 소프트웨어를 배포합니다.

- 인수 테스트 (Acceptance Testing): 사용자 요구사항에 대한 검증 테스트를 실행합니다.

- 프로덕션 배포 (Production Deployment): 최종 사용자에게 소프트웨어를 배포합니다.

구성 요소 및 아키텍처

CI/CD 시스템의 주요 구성 요소와 아키텍처:

| 구성 요소 | 기능 | 역할 | 도구 예시 |

|---|---|---|---|

| 버전 관리 시스템 (VCS) | 소스 코드, 구성 파일 등의 버전 관리 | 변경 이력 추적, 협업, 롤백 지원 | Git, Subversion (SVN), Mercurial |

| CI/CD 서버 | 파이프라인 오케스트레이션 및 실행 | 빌드, 테스트, 배포 흐름 자동 실행 | Jenkins, GitHub Actions, GitLab CI/CD, CircleCI, Azure DevOps |

| 빌드 도구 | 컴파일, 패키징, 의존성 관리 | 실행 가능한 아티팩트 생성 | Maven, Gradle, npm, Make, Ant |

| 테스트 프레임워크 | 자동화 테스트 실행 (단위/통합/시스템/UI) | 코드 기능 검증, 품질 보장 | JUnit, TestNG, Selenium, Jest, Cypress, PyTest |

| 코드 품질 도구 | 코드 분석, 스타일 검사, 기술 부채 탐지 | 표준 준수 확인, 품질 개선 | SonarQube, ESLint, Checkstyle, PMD |

| 보안 스캔 도구 | 정적/동적 분석을 통한 보안 취약점 탐지 | 보안 문제 조기 발견 및 대응 | OWASP ZAP, Snyk, Checkmarx, Veracode |

| 아티팩트 저장소 | 빌드 산출물 저장 및 버전 관리 | 배포 준비 아티팩트 중앙화 저장소 제공 | JFrog Artifactory, Nexus, Docker Registry |

| 구성 관리 도구 | 환경 구성의 코드화 및 자동화 | 일관된 설정 적용, 환경 재현성 보장 | Ansible, Chef, Puppet, Salt |

| 인프라 프로비저닝 도구 | 인프라 생성 및 삭제 자동화 | 배포 환경 사전 준비 | Terraform, AWS CloudFormation, Pulumi |

| 컨테이너화 도구 | 애플리케이션 패키징 및 실행 환경 통합 | OS 에 독립적인 실행 환경 제공 | Docker, Podman, containerd |

| 오케스트레이션 도구 | 컨테이너 서비스 스케일링 및 관리 | 확장성 확보, 고가용성 보장 | Kubernetes, Docker Swarm, Amazon ECS |

| 모니터링 및 로깅 도구 | 시스템/애플리케이션 상태 감시 및 로그 수집 | 성능 분석, 장애 탐지, 이상 알림 | Prometheus, Grafana, ELK Stack, Datadog |

| 알림 시스템 | 상태 및 이벤트 알림 | 빠른 커뮤니케이션과 문제 대응 | Slack, Email, Webhook, Microsoft Teams, Discord |

핵심 원칙

CI/CD 의 핵심 원칙:

- 코드 저장소에 자주 커밋하기: 최소 하루에 한 번 이상 코드를 중앙 리포지토리에 통합한다.

- 자동화된 빌드 및 테스트: 모든 코드 변경은 자동화된 빌드와 테스트를 통과해야 한다.

- 빠른 피드백: 문제를 조기에 발견하기 위한 빠른 피드백 메커니즘을 구현한다.

- 문제 즉시 해결: 빌드나 테스트 실패 시 즉시 해결하는 것을 최우선으로 한다.

- 소규모 증분 변경: 작고 관리 가능한 변경으로 위험을 줄인다.

- 반복적 개선: 파이프라인과 프로세스를 지속적으로 개선한다.

- 배포 환경 일관성: 모든 환경 (개발, 테스트, 프로덕션) 에서 일관성을 유지한다.

이를 다시 정리하면 4 가지로 요약할 수 있다.

자동화 우선 (Automation First)

반복적인 작업을 자동화하여 수동 개입을 최소화한다.

초기 투자가 필요하지만, 장기적으로 개발 생산성 향상, 오류 감소, 일관성 향상 등 상당한 이점을 제공한다.

실천 단계

| 단계 | 내용 | 구현 도구 예시 |

|---|---|---|

| 1 단계 | 반복되는 작업 식별 | 빌드, 테스트, 린트, 배포, 문서 생성 등 |

| 2 단계 | 스크립트 기반 자동화 구성 | Bash, Python, Makefile, npm scripts |

| 3 단계 | 파이프라인 자동화 도구 설정 | Jenkins, GitHub Actions, GitLab CI, CircleCI |

| 4 단계 | 코드 저장소와 통합 | .gitlab-ci.yml, .github/workflows/*.yml 정의 |

| 5 단계 | 자동화 트리거 구성 | Push, PR, Tag, Schedule, Webhook 기반 이벤트 |

실천 방법

| 구분 | 항목 | 설명 |

|---|---|---|

| 반복 작업 자동화 | 빌드 자동화 | 코드 변경 시 자동 빌드 트리거, 환경 일관성 유지, 빌드 로그 자동 분석 |

| 테스트 자동화 | 단위/통합/기능 테스트 자동 실행, 테스트 데이터 관리 및 결과 분석 자동화 | |

| 배포 자동화 | 인프라 프로비저닝, 구성, 배포 검증 등 배포 전 과정을 자동화 | |

| 스크립트/도구 활용 | Pipeline as Code | Jenkinsfile, GitLab .gitlab-ci.yml, GitHub Actions 등으로 파이프라인 정의 및 버전 관리 |

| Infrastructure as Code | Terraform, CloudFormation, Ansible 등으로 인프라 구성 자동화 및 이력 관리 | |

| 구성 자동화 | 앱 설정 자동화, 환경별 구성 파일 관리, 시크릿/환경 변수 안전 관리 | |

| 수동 개입 최소화 | 승인 워크플로우 자동화 | 조건부 자동 승인, 정책 기반 승인, 예외 발생 시 처리 메커니즘 포함 |

| 자가 서비스 기능 | 개발자가 직접 환경 생성 및 배포 요청 가능, 온디맨드 자원 생성 | |

| ChatOps 및 알림 통합 | Slack, Teams 등과 연동하여 알림 수신 및 커맨드 실행, 봇 기반 워크플로우 제어 |

예시

실제 GitHub Actions 워크플로우 예시

| |

- 위 예시는 빌드 → 테스트 → 배포 순서로 자동화되며, main 브랜치에 push 될 때만 배포가 동작한다.

- 시크릿, 환경 변수, 외부 도구 연동 등도 코드로 관리되어 일관성과 보안성이 강화된다.

단계별 실천 예시 및 설명

| 단계 | 내용 | 구현 도구 예시 | GitHub 활용 실천 예시 및 설명 |

|---|---|---|---|

| 1 단계 | 반복되는 작업 식별 | 빌드, 테스트, 린트, 배포, 문서 생성 등 | 프로젝트에서 코드 커밋, 테스트, 빌드, 배포, 코드 품질 검사, 문서화 등 반복되는 작업을 목록화합니다. 예를 들어, 코드가 push 될 때마다 자동으로 테스트와 빌드가 실행되어야 함을 파악합니다. |

| 2 단계 | 스크립트 기반 자동화 구성 | Bash, Python, Makefile, npm scripts | 각 작업을 자동화하는 스크립트 작성 (예: npm run lint, pytest, build.sh). 예를 들어, package.json 에 "test": "jest" 와 같은 명령을 추가합니다. |

| 3 단계 | 파이프라인 자동화 도구 설정 | Jenkins, GitHub Actions, GitLab CI, CircleCI | .github/workflows/ci.yml 등 워크플로우 파일을 작성해 자동화 파이프라인을 정의합니다. GitHub Actions 에서 제공하는 템플릿이나 Marketplace 의 액션을 활용할 수 있습니다. |

| 4 단계 | 코드 저장소와 통합 | .gitlab-ci.yml, .github/workflows/*.yml 정의 | GitHub 저장소에 워크플로우 파일을 커밋합니다. 예를 들어, .github/workflows/test.yml 파일에 빌드, 테스트, 배포 단계가 정의되어 저장소와 파이프라인이 완전히 통합됩니다. |

| 5 단계 | 자동화 트리거 구성 | Push, PR, Tag, Schedule, Webhook 기반 이벤트 | GitHub Actions 에서 on: [push, pull_request, schedule] 등으로 이벤트를 지정해, 코드가 push 되거나 PR 이 생성될 때 자동으로 파이프라인이 실행되도록 설정합니다. |

실천 방법별 구체적 예시 및 설명

| 구분 | 항목 | 설명 및 GitHub 예시 |

|---|---|---|

| 반복 작업 자동화 | 빌드 자동화 | 코드가 push 될 때마다 자동으로 빌드가 실행되도록 워크플로우를 작성합니다. 예시: on: [push] 조건에서 npm run build 실행 |

| 테스트 자동화 | 커밋/PR 생성 시 단위 테스트, 통합 테스트, 코드 린트가 자동 실행됩니다. 예시: run: npm test, run: npm run lint | |

| 배포 자동화 | 빌드가 성공하면 자동으로 Docker 이미지 빌드 및 배포, 또는 Kubernetes 에 배포가 진행됩니다. 예시: run: docker build …, kubectl apply -f … | |

| 스크립트/도구 활용 | Pipeline as Code | 모든 파이프라인 정의를 코드로 관리합니다. 예시: .github/workflows/deploy.yml 에 빌드, 테스트, 배포 단계 명시 |

| Infrastructure as Code | Terraform, Ansible 등으로 인프라 생성 및 배포를 자동화합니다. 예시: run: terraform apply | |

| 구성 자동화 | 환경 변수, 시크릿 등 앱 설정을 자동화하고 안전하게 관리합니다. 예시: GitHub Secrets 를 활용한 인증 정보 관리 | |

| 수동 개입 최소화 | 승인 워크플로우 자동화 | PR 머지 전 자동 테스트 통과 조건, 리뷰어 승인 등 정책 기반 자동화 예시: branch protection rule, required status checks |

| 자가 서비스 기능 | 개발자가 직접 배포 요청을 할 수 있도록 워크플로우 트리거 제공 예시: workflow_dispatch 로 수동 실행 지원 | |

| ChatOps 및 알림 통합 | Slack, Teams 등과 연동해 빌드/배포 결과를 실시간 알림 예시: slackapi/slack-github-action 활용 |

빠른 피드백 루프 (Fast Feedback Loops)

피드백 루프는 CI/CD 파이프라인에서 개발 프로세스의 각 단계에서 빠르고 정확한 정보를 제공하는 메커니즘이다.

효과적인 피드백 루프는 개발 주기를 가속화하고, 문제를 조기에 발견하며, 팀 협업을 강화하는 핵심 요소이다. 이는 CI/CD 파이프라인의 효율성과 효과를 크게 향상시킨다.

PR 기반 코드 리뷰와 자동 테스트를 연계하여 빠른 실패 (Fail Fast) 를 유도한다.

실천 단계

| 단계 | 내용 | 구현 도구 예시 |

|---|---|---|

| 1 단계 | 변경 감지 설정 | Git commit/push 트리거 |

| 2 단계 | 자동 테스트 통합 | Jest, Pytest, Mocha, JUnit, Selenium |

| 3 단계 | 알림 연동 | Slack, MS Teams, Discord, 이메일 |

| 4 단계 | 코드 리뷰와 테스트 통합 | PR 시 자동 테스트 및 Static Analysis 실행 |

| 5 단계 | 결과 리포트 제공 | GitHub Checks, SonarQube Dashboard, Allure |

실천 방법

| 구분 항목 | 세부 내용 | 설명 |

|---|---|---|

| 지속적 통합 피드백 | 자동 빌드 및 테스트 | 커밋 시점에 CI 가 실행되어 문제를 조기에 탐지 |

| 코드 품질 분석 피드백 제공 | SonarQube 등으로 정적 분석 결과 실시간 제공 | |

| PR/MR 자동 검증 | 병합 전 자동 검증을 통한 코드 안정성 확보 | |

| 빠른 테스트 피드백 | 단위 테스트 우선 실행 | 짧은 시간 내 피드백 제공, 빠른 실패 유도 |

| 테스트 결과 시각화 | CI 도구를 통한 그래프/표 기반 시각 피드백 | |

| 실패 테스트 상세 정보 제공 | 디버깅 및 재현을 위한 로그 및 트레이스 표시 | |

| 코드 리뷰 피드백 | 자동화된 코드 리뷰 도구 통합 | Lint, ReviewDog 등으로 리뷰 자동화 |

| 코딩 표준 검증 | 스타일, 네이밍, 형식 등을 자동 확인 | |

| 보안/성능 이슈 탐지 | Snyk, CodeQL 등으로 취약점 및 비효율 코드 감지 | |

| 실시간 알림 시스템 | 채널 통합 | Slack, Teams, Email 등 연동 |

| 우선순위 기반 필터링 | 중요도에 따른 알림 설정 가능 | |

| 문제 해결 가이드 포함 알림 | 링크, 가이드 문서, 액션 버튼 포함 | |

| 자동화된 리포트 제공 | 대시보드 및 시각화 | 파이프라인, 테스트, 커버리지 상태 실시간 확인 |

| 종합 보고서 생성 | 실행 결과 요약, 보안/품질/성능 리포트 | |

| 트렌드 분석 | 장기 메트릭 기반 성능 및 품질 개선 인사이트 제공 | |

| Fail Fast 전략 | 실패 조기 발견 | 오류를 빠르게 감지하고 피드백하여 확산 방지 |

| 테스트 우선순위 및 중단 전략 | 핵심 테스트 우선 실행 및 실패 시 즉시 중단 | |

| 실패 학습 기반 개선 | 패턴 분석 및 반복 문제 예방 조치 도입 | |

| PR 기반 자동 검증 및 리뷰 | PR 자동 테스트 및 정적 분석 | 병합 전 품질 게이트 적용 (테스트, 품질, 보안) |

| 코드 리뷰 자동화 + 테스트 통합 | 리뷰어 피드백 + 테스트 결과 연계 | |

| 병합 전 검증 절차 강화 | 리뷰 승인, 테스트 통과, 기준 충족 여부 확인 |

예시

지속적 통합 피드백

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17# .github/workflows/ci.yml name: Fast Feedback CI on: [push, pull_request] jobs: unit-test: runs-on: ubuntu-latest timeout-minutes: 5 # 5분 내 완료 보장 steps: - uses: actions/checkout@v4 - uses: actions/setup-node@v4 - run: npm ci - run: npm test -- --coverage # 테스트 + 커버리지 리포트 - uses: actions/upload-artifact@v3 with: name: test-results path: coverage/효과:

- 커밋 시 3 분 내 단위 테스트 결과 제공

- 실패 시 개발자에게 즉시 Slack 알림

PR 기반 자동 검증

구현 방법:

- GitHub Branch Protection Rules 설정

reviewdog으로 코드 스타일 자동 검토:

실시간 알림 시스템

특징:

⚠️ 우선순위 필터링:if: failure()로 실패 건만 알림

📊 대시보드 연동: Grafana + Prometheus 로 빌드 성공률 추적Fail Fast 전략 적용

효과:

⏱️ 평균 피드백 시간 72% 단축

🔥 장애 확산 방지

종합 워크플로우 예시

| |

단계별 실천 예시 및 설명

| 단계 | 내용 | 구현 도구 예시 | GitHub 활용 사례 및 설명 |

|---|---|---|---|

| 1 단계 | 변경 감지 설정 | Git commit/push 트리거 | on: [push, pull_request] 로 코드 변경 시 즉시 파이프라인 트리거 |

| 2 단계 | 자동 테스트 통합 | Jest, Pytest, Mocha | PR 생성 시 3 분 내 단위 테스트 완료 (실패 시 즉시 알림) |

| 3 단계 | 알림 연동 | Slack, MS Teams | GitHub Actions 와 Slack 앱 연동하여 빌드 상태 실시간 전송 |

| 4 단계 | 코드 리뷰와 테스트 통합 | SonarQube, CodeQL | PR 머지 전 자동 보안 검사 및 코드 품질 리포트 첨부 |

| 5 단계 | 결과 리포트 제공 | GitHub Checks, Allure Report | 테스트 커버리지 추적 및 시각화 대시보드 연동 |

문제 해결 가이드

graph TD

A[빌드 실패] --> B{원인 분석}

B -->|테스트 실패| C[로컬 재현]

B -->|환경 차이| D[Dockerfile 검증]

B -->|의존성 문제| E[lock 파일 동기화]

C --> F[수정 후 재시도]

D --> F

E --> F

GitHub Actions 디버깅 팁:

ACTIONS_STEP_DEBUG: true설정으로 상세 로그 활성화rerun-workflow기능으로 특정 작업만 재실행

테스트의 좌측 이동 (Shift Left Testing)

테스트 좌측 이동은 개발 수명주기의 초기 단계에서 테스트를 수행하는 전략으로, 문제를 조기에 발견하고 해결하는 데 중점을 둔다.

테스트 좌측 이동 원칙의 효과적인 구현은 소프트웨어 품질 향상, 개발 생산성 증대, 비용 절감의 핵심 요소이다. 이는 단순한 테스트 자동화를 넘어 전체 개발 문화와 프로세스 변화를 요구한다.

실천 단계

| 단계 | 내용 | 구현 도구 예시 |

|---|---|---|

| 1 단계 | 테스트 전략 수립 | Unit, Integration, E2E 분리 |

| 2 단계 | 개발자용 로컬 테스트 환경 구축 | Docker Compose, Minikube, Localstack |

| 3 단계 | 정적 분석 자동화 | ESLint, Pylint, SonarQube, TSLint |

| 4 단계 | PR 전 코드 품질 검사 설정 | pre-commit hook, CI 에서 실행되는 Lint/Test |

| 5 단계 | 커버리지 기준 설정 및 품질 게이트 적용 | JaCoCo, Istanbul, SonarQube Quality Gate 설정 |

실천 방법

| 구분 | 항목 | 설명 |

|---|---|---|

| 개발 초기 테스트 적용 | 요구사항 단계 테스트 | 테스트 가능한 요구사항 정의, 인수 기준 조기 수립 |

| 설계 단계 테스트 | 아키텍처, 보안, 성능 관점에서 설계 검토 및 시나리오 계획 | |

| 코딩 단계 통합 테스트 | 코드 작성과 테스트 병행, 지속적인 단위 테스트 실행 | |

| TDD / BDD 방법론 | 테스트 주도 개발 (TDD) | 테스트 → 코드 구현 → 리팩토링의 Red-Green-Refactor 주기 |

| 행동 주도 개발 (BDD) | Given-When-Then 기반 시나리오, 도메인 중심 협업 강화 | |

| 인수 테스트 주도 개발 (ATDD) | 사용자 스토리 기반 인수 기준 정의 및 테스트 명확화 | |

| 조기 결함 발견 | 정적 분석 | 코드 작성 시 자동 분석, 버그·취약점 사전 감지 (SonarQube 등) |

| 동적 분석 | 런타임 성능, 커버리지, 메모리 이슈 분석 (JaCoCo, Valgrind 등) | |

| 코드 품질 게이트 | 기준 미달 시 빌드 실패 유도, 품질 기준 지속 강화 | |

| 테스트 조기 도입의 ROI | 비용 효율성 | 초기 결함 수정 비용 절감, 운영 이슈 감소 |

| 시간 효율성 | 개발 - 테스트 피드백 사이클 단축, 출시 지연 방지 | |

| 품질 효과 | 버그 감소, 사용자 만족도 향상, 안정성 확보 | |

| Dev 단계 정적/동적 분석 | 정적 분석 도구 | SonarQube, ESLint, SpotBugs 등으로 코드 검증 자동화 |

| 동적 분석 도구 | JaCoCo, Istanbul, JMeter 등으로 런타임 성능 분석 | |

| 통합 방식 | IDE, 프리커밋 훅, CI 파이프라인 연계로 자동화 | |

| 코드 품질 게이트 도입 | SonarQube 기반 품질 조건 | 중복, 복잡도, 커버리지 등 기준 설정 및 차등 적용 |

| 게이트 구현 전략 | 현실적 기준 수립 → 점진적 강화 → 팀 합의 기반 개선 | |

| 모니터링 및 개선 | 트렌드 분석, 기준 정비, 품질 문화 정착 |

예시

GitHub Actions 종합 워크플로우 예시

| |

- lint: PR 생성 시 ESLint, SonarQube 로 정적 분석 자동 실행

- unit-test/integration-test: DB 등 서비스 포함, 테스트/커버리지 측정

- coverage-gate: 커버리지 기준 미달 시 빌드 실패

- pre-commit: push 시 lint/test 사전 자동 실행

단계별 실천 예시 및 설명

| 단계 | 내용 | 구현 도구 예시 | GitHub 기반 실천 예시 및 설명 |

|---|---|---|---|

| 1 단계 | 테스트 전략 수립 | Unit, Integration, E2E 분리 | tests/unit, tests/integration, tests/e2e 폴더 구조로 분리. 각 테스트에 맞는 워크플로우 Job 설계. |

| 2 단계 | 개발자용 로컬 테스트 환경 구축 | Docker Compose, Minikube, Localstack | 개발자는 docker-compose up 으로 로컬에서 DB, Redis 등 테스트 환경을 즉시 구성하고, 동일 환경에서 테스트 수행. |

| 3 단계 | 정적 분석 자동화 | ESLint, Pylint, SonarQube, TSLint | PR 생성 시 GitHub Actions 에서 ESLint, SonarQube 등으로 코드 정적 분석 자동 실행. |

| 4 단계 | PR 전 코드 품질 검사 설정 | pre-commit hook, CI 의 Lint/Test | Husky 등으로 pre-commit hook 설정, PR 생성 시 CI 에서 Lint/Test 자동 실행 및 결과 피드백 제공. |

| 5 단계 | 커버리지 기준 및 품질 게이트 적용 | JaCoCo, Istanbul, SonarQube Quality Gate | GitHub Actions 에서 커버리지 측정, SonarQube Quality Gate 조건 미달 시 PR 병합 차단. |

실천 방법별 구체적 예시 및 설명

| 구분 | 항목 | 설명 및 GitHub 적용 방식 |

|---|---|---|

| 개발 초기 테스트 적용 | 요구사항 단계 테스트 | 이슈/PR 템플릿에 테스트 가능한 요구사항, 인수 기준 명시. |

| 설계 단계 테스트 | 설계 리뷰 시 보안, 성능, 테스트 시나리오 포함. | |

| 코딩 단계 통합 테스트 | 개발자가 코드 작성과 동시에 단위 테스트 작성, PR 생성 시 자동 실행. | |

| TDD / BDD 방법론 | 테스트 주도 개발 (TDD) | 테스트 코드부터 작성, GitHub Actions 에서 테스트 실패 시 병합 불가. |

| 행동 주도 개발 (BDD) | Cucumber 등으로 시나리오 기반 테스트 자동화. | |

| 인수 테스트 주도 개발 (ATDD) | 사용자 스토리 기반 인수 테스트 자동화, PR 에 결과 첨부. | |

| 조기 결함 발견 | 정적 분석 | ESLint, SonarQube 등으로 코드 품질 자동 검사, PR 내 결과 표시. |

| 동적 분석 | JaCoCo, Istanbul 로 커버리지 측정, 결과 리포트 자동 첨부. | |

| 코드 품질 게이트 | SonarQube Quality Gate, 커버리지 기준 미달 시 빌드 실패 및 병합 차단. | |

| 테스트 조기 도입의 ROI | 비용/시간/품질 효과 | 결함 조기 발견으로 수정 비용·시간 절감, 품질 향상. GitHub Actions 로 자동화해 피드백 루프 단축. |

| Dev 단계 정적/동적 분석 | 정적/동적 분석 도구 | ESLint, SonarQube, JaCoCo 등과 GitHub Actions 연동. |

| 통합 방식 | pre-commit, PR, CI 파이프라인에서 자동 실행. | |

| 코드 품질 게이트 도입 | SonarQube 기반 품질 조건 | 중복, 복잡도, 커버리지 기준 설정, PR 병합 전 자동 검증. |

| 게이트 구현 전략 | 기준 미달 시 피드백, 점진적 강화, 팀 합의 기반 개선. | |

| 모니터링 및 개선 | SonarQube 대시보드로 품질 트렌드 모니터링, 기준 지속 개선. |

작은 단위의 변경 (Small Batch Changes)

작은 배치 변경 원칙은 대규모 변경 대신 작은 단위의 변경을 자주 통합하는 접근법으로, CI/CD 의 핵심 원칙 중 하나이다.

작은 배치 변경 원칙은 개발 프로세스의 효율성, 품질, 안정성을 크게 향상시키며, CI/CD 성공의 핵심 요소이다. 이는 기술적 변화뿐만 아니라 팀 문화와 작업 방식의 변화를 요구한다.

실천 단계

| 단계 | 내용 | 구현 도구 예시 |

|---|---|---|

| 1 단계 | Feature 단위 브랜치 전략 도입 | Git Flow, GitHub Flow |

| 2 단계 | 자주 통합하는 습관 확립 | 하루 1~2 회 Merge 기반 개발 |

| 3 단계 | 기능 플래그 도입 | LaunchDarkly, ConfigCat, Unleash |

| 4 단계 | 점진적 배포 전략 구성 | Canary, Blue-Green, Shadow Deploy |

| 5 단계 | 롤백 체계 구축 | Helm rollback, Kubernetes Deployment, Git revert |

실천 방법

| 구분 | 항목 | 설명 |

|---|---|---|

| 작은 단위의 변경 | 작은 커밋 전략 | 단일 기능 중심의 작고 명확한 커밋, 리뷰 및 테스트 용이성 확보 |

| 기능 분해 | 대규모 기능을 테스트 가능한 소단위로 나누어 개발 및 통합 | |

| 단일 책임 변경 | 한 변경에 한 목적만 포함, 관련 없는 수정은 분리하여 격리 효과 확보 | |

| 점진적 통합 | 지속적 통합 빈도 | 하루에도 여러 번 병합, 충돌 최소화 및 피드백 속도 향상 |

| 트렁크 기반 개발 | 메인 브랜치 위주 개발, 피처 브랜치 수명 최소화 (1~2 일) | |

| 점진적 기능 출시 | 기능 플래그를 통해 배포와 출시 분리, 미완성 코드 안전 통합 | |

| 위험 최소화 | 변경 격리 | 영향 범위를 최소화하여 문제 추적 및 롤백을 간단히 수행 |

| 리스크 분산 | 대규모 배포 대신 소규모 단위로 리스크 관리 및 빠른 복구 가능 | |

| 테스트 효율성 | 소규모 변경 기반의 정확하고 빠른 테스트 실행 | |

| 작은 배치의 이점 | 속도 향상 | 짧은 사이클로 인한 빠른 피드백 및 배포, 병렬 처리 용이 |

| 품질 개선 | 집중 리뷰와 테스트로 인해 코드 안정성 및 버그 수정 용이 | |

| 팀 협업 강화 | 코드에 대한 책임 분산, 리뷰와 학습 기회 증대로 협업 효율 향상 |

예시

GitHub Actions 기반 종합 워크플로우 예시

| |

- Feature 브랜치: PR 기반으로 작은 단위의 변경만 병합

- 자주 통합: PR 이 merge 될 때마다 자동 테스트·배포

- 점진적 배포: Canary 배포, Feature Flag 로 점진적 출시

- 롤백: 배포 실패 시 자동 롤백 스크립트 실행

단계별 실천 예시 및 설명

| 단계 | 내용 | 구현 도구 예시 | GitHub 기반 실천 예시 및 설명 |

|---|---|---|---|

| 1 단계 | Feature 단위 브랜치 전략 도입 | Git Flow, GitHub Flow | 각 기능/이슈별로 새로운 브랜치 생성 후 개발, main 에는 직접 커밋하지 않고 PR(Pull Request) 로 병합 관리. 브랜치명은 feature/login, fix/typo 등 명확하게 지정. |

| 2 단계 | 자주 통합하는 습관 확립 | 하루 1~2 회 Merge 기반 개발 | 기능 개발을 완료하면 즉시 PR 을 생성하여 리뷰와 테스트를 거쳐 빠르게 main 브랜치에 병합. 병합 주기를 짧게 유지해 충돌 최소화 및 빠른 피드백 확보. |

| 3 단계 | 기능 플래그 도입 | LaunchDarkly, ConfigCat, Unleash | 완성되지 않은 기능도 Feature Flag 로 main 에 통합, 운영 환경에서는 플래그로 활성화 여부를 제어해 배포와 출시를 분리. 실험적 기능의 안전한 점진적 적용 가능. |

| 4 단계 | 점진적 배포 전략 구성 | Canary, Blue-Green, Shadow Deploy | GitHub Actions 에서 병합/배포 시 Canary 배포 등 점진적 배포 전략을 적용하여, 일부 트래픽만 신규 버전에 전달하고 이상 여부를 관찰 |

| 5 단계 | 롤백 체계 구축 | Helm rollback, Kubernetes Deployment, Git revert | 배포 실패 시 Git revert, Helm/Kubernetes 의 롤백 명령으로 신속하게 이전 버전 복구. GitHub Actions 에서 자동화 가능. |

실천 방법별 구체적 예시 및 설명

| 구분 | 항목 | 설명 및 GitHub 적용 방식 |

|---|---|---|

| 작은 단위의 변경 | 작은 커밋 전략 | git add -p 등으로 변경을 세분화, 한 커밋에는 한 가지 목적만 포함. 명확한 커밋 메시지로 리뷰·테스트 효율성 증가 |

| 기능 분해 | 대규모 기능은 작은 단위 (함수, 컴포넌트, API 등) 로 나눠서 개별 브랜치/PR 로 관리. | |

| 단일 책임 변경 | 한 PR, 한 커밋에 여러 목적의 변경을 섞지 않음. 리뷰·롤백·테스트가 쉬워짐. | |

| 점진적 통합 | 지속적 통합 빈도 | 하루에도 여러 번 PR 을 main 에 병합, 충돌 최소화 및 피드백 속도 향상. GitHub Actions 로 자동 테스트·배포 연결. |

| 트렁크 기반 개발 | main 브랜치 위주로 개발, feature 브랜치 수명 최소화 (1~2 일). | |

| 점진적 기능 출시 | Feature Flag 로 미완성 기능도 안전하게 통합, 운영 환경에서만 점진적 노출. | |

| 위험 최소화 | 변경 격리 | 작은 단위의 변경으로 영향 범위를 최소화, 문제 발생 시 빠른 롤백 가능. |

| 리스크 분산 | 소규모 단위로 배포해 장애 확산 방지, 빠른 복구 지원. | |

| 테스트 효율성 | 작은 변경마다 자동 테스트 실행, 문제 조기 발견 및 빠른 수정. | |

| 작은 배치의 이점 | 속도 향상 | 짧은 사이클로 빠른 배포·피드백, 병렬 처리 용이. |

| 품질 개선 | 집중 리뷰·테스트로 코드 안정성 및 버그 수정 용이. | |

| 팀 협업 강화 | 코드 책임 분산, 리뷰 및 학습 기회 증가로 협업 효율 향상. |

분류에 따른 종류 및 유형

CI/CD 파이프라인 및 접근 방식의 주요 유형:

| 유형 | 특징 | 적합한 시나리오 |

|---|---|---|

| 기본 CI 파이프라인 (Basic CI Pipeline) | - 코드 통합 및 빌드 중심 - 기본적인 자동화 테스트 - 간단한 피드백 메커니즘 | 소규모 프로젝트, 단일 애플리케이션, 초기 CI 도입 |

| 확장 CI/CD 파이프라인 (Extended CI/CD Pipeline) | - 자동화된 테스트 확장 - 수동 승인 기반 배포 - 다중 환경 지원 | 중간 규모 프로젝트, 안정성 중시 애플리케이션 |

| 완전 자동화 파이프라인 (Fully Automated Pipeline) | - 완전 자동화된 배포 - 무인 프로세스 - 자가 치유 메커니즘 | 웹 서비스, SaaS 애플리케이션, 빠른 반복이 필요한 프로젝트 |

| 마이크로서비스 CI/CD (Microservices CI/CD) | - 서비스별 파이프라인 - 독립적인 배포 주기 - 분산 시스템 통합 테스트 | 마이크로서비스 아키텍처, 대규모 분산 시스템 |

| GitOps 기반 파이프라인 (GitOps-based Pipeline) | Git 을 단일 진실 소스로 사용 - 선언적 인프라 - 자동 환경 동기화 | 쿠버네티스 환경, 클라우드 네이티브 애플리케이션 |

| 하이브리드 파이프라인 (Hybrid Pipeline) | - 온프레미스와 클라우드 환경 혼합 - 다양한 도구 통합 - 복합적 배포 전략 | 클라우드 마이그레이션 중인 기업, 규제가 있는 산업 |

| 블루/그린 배포 파이프라인 (Blue/Green Deployment Pipeline) | - 이중 프로덕션 환경 - 무중단 배포 - 빠른 롤백 기능 | 고가용성이 필요한 미션 크리티컬 애플리케이션 |

| 카나리 배포 파이프라인 (Canary Deployment Pipeline) | - 점진적 트래픽 전환 - 실시간 사용자 모니터링 - 자동 롤백 기능 | 사용자 피드백이 중요한 소비자 애플리케이션, 대규모 서비스 |

실무 적용 예시

다양한 산업 및 조직 크기별 CI/CD 실무 적용 사례:

| 적용 분야 | 구현 사례 | 주요 이점 |

|---|---|---|

| 웹 애플리케이션 | GitHub 기반 브랜치 전략 GitHub Actions 로 자동화된 빌드/테스트 Netlify 로 자동 배포 | - 빠른 기능 출시 - 코드 리뷰 프로세스 개선 - 개발자 온보딩 시간 단축 |

| 모바일 앱 | Fastlane 으로 빌드 자동화 CircleCI 로 플랫폼별 테스트 Firebase App Distribution 으로 테스트 배포 | - 앱스토어 심사 프로세스 간소화 - 크로스 플랫폼 일관성 - 배터리/성능 이슈 조기 발견 |

| 마이크로서비스 | 서비스별 독립 파이프라인 Docker 컨테이너화 Kubernetes 로 자동 배포 및 확장 | - 서비스 독립적 배포 - 시스템 확장성 향상 - 장애 격리 개선 |

| 엔터프라이즈 시스템 | Jenkins 기반 메인 파이프라인 SonarQube 로 품질 게이트 적용 Ansible 로 환경 프로비저닝 | - 규제 준수 보장 - 감사 추적 개선 - 수동 오류 감소 |

| 게임 개발 | Unity Cloud Build 활용 - 자동화된 게임 테스트 - 스팀/콘솔 배포 자동화 | - 빌드 일관성 보장 - 플랫폼별 이슈 조기 발견 - 출시 주기 단축 |

| 금융 서비스 | - 엄격한 품질 게이트 - 다단계 승인 프로세스 - 블루/그린 배포 전략 | - 규제 준수 보장 - 위험 최소화 - 보안 강화 |

| IoT 시스템 | - 디바이스 펌웨어 자동 빌드 - 하드웨어 시뮬레이션 테스트 - 단계적 OTA 업데이트 | - 디바이스 호환성 보장 - 펌웨어 품질 향상 - 업데이트 안정성 개선 |

| 데이터 파이프라인 | Apache Airflow 워크플로 자동화 - 데이터 품질 테스트 Canary 분석 배포 | - 데이터 일관성 보장 - 처리 오류 감소 ML 모델 배포 간소화 |

활용 예시

시나리오: 클라우드 네이티브 마이크로서비스 애플리케이션의 CI/CD 파이프라인

한 핀테크 스타트업이 쿠버네티스 기반 클라우드 환경에서 마이크로서비스 아키텍처로 결제 처리 시스템을 개발하고 있다. 이 회사는 CI/CD 원칙을 적용하여 안정적이고 빠른 배포 주기를 달성하고자 한다.

CI/CD 원칙 적용 방법:

| 항목 | 설명 |

|---|---|

| 버전 관리 단일화 | 모든 코드, 인프라, 파이프라인 정의를 Git 에 통합 저장. GitFlow 모델로 피처/릴리스 브랜치 관리 |

| 자동화 우선 | GitLab CI/CD 로 각 마이크로서비스 파이프라인 자동화. 푸시/PR 시 자동 빌드·테스트·배포 |

| 빠른 피드백 | PR 생성 시 자동 코드 리뷰, 테스트 실행. Slack 알림과 SonarQube 분석 결과 실시간 제공 |

| 작은 변경, 빈번한 통합 | 마이크로서비스 단위의 독립 배포. 하루에도 수차례 메인 브랜치로 통합 |

| 테스트 자동화 | 단위 테스트 (JUnit), 통합 테스트 (API 계약 기반), E2E 테스트, 보안 테스트 (OWASP ZAP) 자동화 |

| 환경 일관성 | Docker 로 서비스 패키징. Kubernetes 매니페스트 + Helm 으로 모든 환경 구성 일관성 확보 |

| 점진적 배포 | 카나리 배포 전략 적용. 트래픽의 일부만 새 버전으로 전환 후 점진적으로 확대 |

| 모니터링 및 관측성 확보 | Prometheus + Grafana 로 실시간 메트릭 모니터링. ELK 로 로그 중앙화, Jaeger 로 분산 추적 구성 |

CI/CD 파이프라인 흐름:

- 개발자가 마이크로서비스 코드 변경사항을 Git 저장소에 커밋

- GitLab CI/CD 가 자동으로 빌드 파이프라인 시작

- 코드 정적 분석 및 보안 스캔 실행

- 단위 테스트 및 통합 테스트 실행

- Docker 이미지 빌드 및 취약점 스캔

- 테스트 통과 시 Docker 이미지를 컨테이너 레지스트리에 푸시

- ArgoCD 가 Git 저장소의 변경을 감지하여 개발 환경에 자동 배포

- 개발 환경에서의 검증 후 스테이징 환경으로 승격

- 스테이징 환경에서 E2E 테스트 및 성능 테스트 실행

- 수동 승인 후 카나리 배포 방식으로 프로덕션 환경에 배포

- 로그 및 메트릭 모니터링으로 배포 상태 확인

- 배포 완료 후 사용자 행동 및 시스템 성능 지속 모니터링

이 파이프라인은 CI/CD 원칙을 충실히 구현하여 소프트웨어 품질을 높이고 배포 주기를 단축하며 운영 안정성을 향상시킨다.

실무에서 효과적으로 적용하기 위한 고려사항 및 주의할 점

| 분야 | 고려사항 | 주의할 점 |

|---|---|---|

| 전략 및 접근법 | • 점진적 도입으로 시작 • 비즈니스 가치에 집중 • 명확한 목표와 성공 지표 설정 | • 한 번에 모든 것을 자동화하려는 시도 지양 • 도구보다 원칙과 문화에 우선 집중 |

| 팀 및 문화 | • DevOps 마인드셋 육성 • 실패를 배움의 기회로 인식 • 지속적 학습 장려 | • 사일로화된 팀 구조 변경 관리 • 변화에 대한 저항 극복 전략 마련 |

| 파이프라인 설계 | • 모듈식 파이프라인 구성 • 재사용 가능한 컴포넌트 설계 • 점진적 확장 고려 • 병렬 실행 최적화 | • 과도하게 복잡한 파이프라인 지양 • 병목 구간 관리 전략 필요 |

| 성능 최적화 | - 캐싱 전략 구현 - 빌드 및 테스트 병렬화 - 불필요한 작업 제거 | - 테스트 실행 시간 모니터링 - 리소스 사용량 최적화 - 파이프라인 병목 현상 식별 및 해결 |

| 테스트 전략 | • 테스트 피라미드 구현 • 적절한 테스트 커버리지 목표 • 비기능적 요구사항 테스트 포함 | • 불안정한 테스트 (Flaky Tests) 관리 • 테스트 실행 시간 최적화 |

| 보안 통합 | • 시큐어 코딩 표준 적용 • 자동화된 보안 스캔 구현 • 보안 게이트 설정 | • 보안과 속도 간 균형 유지 • 오탐 (false positive) 관리 |

| 배포 전략 | • 적절한 배포 전략 선택 • 롤백 메커니즘 구현 • 데이터베이스 변경 관리 | • 배포 실패 시 빠른 복구 방안 • 종속성 관리 및 호환성 확인 |

| 모니터링 및 관측성 | • 핵심 메트릭 정의 및 추적 • 포괄적인 로깅 전략 • 알림 임계값 설정 | • 과도한 알림으로 인한 피로 방지 • 유의미한 데이터 수집에 집중 |

| 확장성 | • 멀티 팀/멀티 제품 지원 • 일관된 표준 적용 • 리소스 확장 계획 | • 파이프라인 성능 유지 • 중앙 집중화와 자율성 간 균형 |

| 도구 선택 | • 기존 도구 통합 고려 • 팀 역량에 맞는 도구 선택 • 지원 및 커뮤니티 활성도 확인 | • 도구 파편화 방지 • 벤더 종속성 관리 |

| 측정 및 개선 | • DORA 메트릭 추적 • 정기적인 파이프라인 검토 • 지속적인 개선 문화 구축 | • 의미 없는 메트릭 추적 지양 • 개선의 비즈니스 가치 측정 |

최적화하기 위한 고려사항 및 주의할 점

| 최적화 항목 | 설명 |

|---|---|

| 빌드 최적화 | - 증분 빌드 도입으로 변경된 부분만 다시 빌드 - 캐시 저장소 활용 - 병렬 빌드 프로세스 적용 - 의존성 정리 및 정적 분석으로 빌드 시간 단축 |

| 테스트 최적화 | - 병렬 테스트 실행 - 중요도 및 실행 시간 기반 테스트 우선순위 설정 - 불필요하거나 중복된 테스트 제거 - 테스트 분할 및 에이전트 분산 실행 |

| 인프라 최적화 | - 파이프라인 단계별 적절한 CPU/RAM 할당 - 자동 스케일링 도입 (예: K8s, EC2 Auto Scaling) - 비용 대비 성능이 좋은 클라우드 인프라 활용 |

| 파이프라인 구조 최적화 | - 불필요한 단계 제거 및 병렬화 - 조건부 실행으로 무의미한 실행 방지 - 단계 간 캐싱으로 중복 작업 방지 |

| 코드 최적화 | - 모듈화 및 경량화로 빌드/테스트 범위 축소 - 코드 커버리지 기준 명확화 - 사용하지 않는 패키지, 라이브러리 제거 |

| 모니터링 및 분석 | - 실행 시간, 실패율 등 메트릭 수집 및 대시보드화 - 병목 단계 식별 및 리팩토링 - 정기 리뷰 및 개선안 도입 |

| 도구 최적화 | - 도구 간 기능 중복 제거 및 표준화 - 사용 중인 플러그인/액션/모듈 최신화 및 경량화 - 불필요한 도구 제거로 복잡도 감소 |

주의할 점:

- 과도한 병렬화로 인한 리소스 경합 발생 가능성

- 캐싱으로 인한 잠재적 일관성 문제

- 테스트 최적화와 커버리지 간의 균형 유지 필요

- 분산 환경에서의 성능 일관성 관리

- 대규모 모노레포 (monorepo) 특유의 성능 문제 해결

학습해야 할 하위 주제

CI/CD 와 관련하여 추가로 학습해야 할 하위 주제는 다음과 같다:

| 카테고리 | 주제 | 설명 |

|---|---|---|

| 기본 개념 | 파이프라인 설계 패턴 | 효율적인 CI/CD 파이프라인 설계를 위한 다양한 패턴과 아키텍처 접근법 |

| 브랜칭 전략 | Git Flow, GitHub Flow, Trunk-Based Development 등 CI/CD 에 적합한 브랜칭 전략 | |

| 도구 | CI 도구 비교분석 | Jenkins, GitHub Actions, CircleCI, GitLab CI 등 주요 CI 도구의 특성과 적용 사례 |

| CD 도구 비교분석 | ArgoCD, Spinnaker, Flux, Octopus Deploy 등 주요 CD 도구의 특성과 적용 사례 | |

| 방법론 | 테스트 자동화 전략 | 테스트 피라미드, 테스트 유형별 자동화 전략, 테스트 우선순위 설정 방법 |

| 롤백 및 롤포워드 전략 | 배포 실패 시 효과적인 복구 전략과 무중단 배포 기법 | |

| 인프라 | 인프라 자동화 | Terraform, Ansible, Chef 등을 활용한 인프라 프로비저닝 자동화 |

| 불변 인프라 | 변경 대신 교체를 통한 인프라 관리 패러다임 | |

| 컨테이너화 및 오케스트레이션 | Docker, Kubernetes 와 CI/CD 파이프라인 통합 방법 | |

| 보안 | DevSecOps 구현 | CI/CD 파이프라인에 보안 검증 통합 방법과 도구 |

| 보안 테스트 자동화 | SAST, DAST, SCA 등 자동화된 보안 테스트 방법론 | |

| 최적화 | 파이프라인 성능 최적화 | 빌드 및 테스트 시간 단축을 위한 기법과 병렬화 전략 |

| 모니터링 및 분석 | CI/CD 파이프라인 성능 및 효율성 측정을 위한 메트릭과 도구 | |

| 고급 주제 | GitOps 구현 | GitOps 원칙을 적용한 CI/CD 파이프라인 구축 방법 |

| 멀티클라우드 CI/CD | 여러 클라우드 환경에서 일관된 CI/CD 전략 구현 방법 | |

| AI/ML 기반 CI/CD 최적화 | 머신러닝을 활용한 테스트 선택 및 파이프라인 최적화 방법 | |

| 관측성 | 로깅 및 모니터링 | ELK, Prometheus, Grafana 등을 활용한 시스템 모니터링 |

| 분산 추적 | Jaeger, Zipkin 등을 활용한 마이크로서비스 추적 | |

| 애플리케이션 성능 관리 | APM 도구와 CI/CD 파이프라인 통합 | |

| 데이터 관리 | 데이터베이스 CI/CD | 데이터베이스 스키마 변경 관리 및 마이그레이션 자동화 |

| 데이터 파이프라인 | 데이터 처리 및 분석 워크플로우 자동화 | |

| 테스트 데이터 관리 | 테스트를 위한 데이터 생성, 관리, 마스킹 전략 |

CI/CD 와 DevSecOps 통합

DevSecOps 는 개발 (Dev), 보안 (Sec), 운영 (Ops) 을 통합하는 접근 방식으로, CI/CD 파이프라인에 보안을 내장하는 것을 강조한다:

- 보안 스캐닝 통합

- 소스 코드 보안 분석 (SAST)

- 의존성 취약점 스캐닝 (SCA)

- 동적 애플리케이션 보안 테스트 (DAST)

- 컨테이너 이미지 스캐닝

- 규정 준수 자동화

- 정책 기반 검증 (OPA, Conftest)

- 규정 준수 코드 (IaC 검증)

- 보안 구성 스캐닝

- 보안 게이트 구현

- 주요 단계별 보안 검증 수행

- 심각한 취약점 발견 시 파이프라인 중단

- 위험도 기반 배포 결정

클라우드 네이티브 CI/CD

클라우드 환경을 최대한 활용하는 CI/CD 접근 방식:

- 서버리스 CI/CD

- AWS CodePipeline, Google Cloud Build 등 활용

- 인프라 관리 오버헤드 감소

- 사용량 기반 비용 모델

- 쿠버네티스 기반 CI/CD

- Tekton, Argo CD 등의 도구 활용

- 선언적 파이프라인 정의

- GitOps 원칙 적용

- 멀티 클라우드 전략

- 클라우드 중립적 파이프라인 설계

- 다양한 배포 대상 지원

- 벤더 종속성 감소

인공지능 기반 CI/CD 최적화

최신 AI 기술을 활용한 CI/CD 개선:

- 지능형 테스트 선택

- 코드 변경에 기반한 영향 분석

- 테스트 실패 예측 및 우선순위 지정

- 테스트 스위트 최적화

- 성능 예측 및 최적화

- 빌드 및 배포 시간 예측

- 리소스 사용량 최적화

- 병목 현상 자동 식별

- 자동화된 코드 리뷰

- 잠재적 버그 및 보안 이슈 감지

- 코드 품질 개선 제안

- 패턴 기반 최적화 제안

용어 정리

| 용어 | 설명 |

|---|---|

| Build(빌드) | 소스 코드를 실행 가능한 형태로 변환하는 과정 |

| Test(테스트) | 코드의 기능, 성능, 안정성을 자동화된 방식으로 검증 |

| Deploy(배포) | 빌드 결과물을 실제 서비스 환경에 적용하는 과정 |

| Release(릴리스) | 최종 사용자에게 소프트웨어를 제공하는 공식 절차 |

| Rollback(롤백) | 배포 후 문제 발생 시 이전 안정 버전으로 되돌리는 작업 |

| CI(Continuous Integration) | 개발자들이 코드 변경사항을 중앙 저장소에 자주 통합하고 자동 빌드 및 테스트를 통해 검증하는 프로세스 |

| CD(Continuous Delivery) | 소프트웨어가 언제든지 신뢰성 있게 릴리스될 수 있도록 보장하는 소프트웨어 개발 방식 |

| CD(Continuous Deployment) | 코드 변경이 자동으로 생산 환경에 배포되는 프로세스로, 사람의 개입이 불필요함 |

| DevOps | 개발 (Development) 과 운영 (Operations) 의 통합 방법론으로, CI/CD 의 기반이 되는 사고방식입니다. |

| TDD | Test-Driven Development 의 약자로, 테스트를 먼저 작성하고 개발을 진행하는 방법론입니다. |

| 파이프라인 (Pipeline) | 소스 코드 저장소부터 프로덕션 환경까지 애플리케이션을 자동으로 빌드, 테스트, 배포하는 일련의 자동화된 프로세스 |

| 아티팩트 (Artifact) | 빌드 프로세스의 결과물로 생성된 배포 가능한 소프트웨어 패키지 |

| IaC(Infrastructure as Code) | 코드를 통해 인프라를 정의, 프로비저닝, 관리하는 방식 |

| GitOps | Git 저장소를 시스템 구성의 단일 진실 소스로 사용하는 인프라 및 애플리케이션 배포 방법론 |

| 테스트 자동화 (Test Automation) | 소프트웨어의 품질과 기능을 검증하기 위한 자동화된 테스트 프로세스 |

| 롤백 (Rollback) | 문제가 발생했을 때 이전 버전으로 되돌리는 프로세스 |

| 카나리 배포 (Canary Deployment) | 새 버전을 일부 사용자에게만 점진적으로 릴리스하여 위험을 최소화하는 배포 전략 |

| 블루/그린 배포 (Blue/Green Deployment) | 두 개의 동일한 환경을 유지하며 하나는 활성 상태로, 다른 하나는 대기 상태로 운영하는 배포 전략 |

| DevSecOps | 개발, 보안, 운영을 통합하여 소프트웨어 개발 라이프사이클 전반에 걸쳐 보안을 내장하는 접근 방식 |

| 관측성 (Observability) | 로그, 메트릭, 트레이스를 통해 시스템의 내부 상태를 외부에서 이해할 수 있게 하는 능력 |

| SAST(Static Application Security Testing) | 소스 코드를 실행하지 않고 보안 취약점을 찾아내는 테스트 방식 |

| DAST(Dynamic Application Security Testing) | 실행 중인 애플리케이션에 대해 모의 공격을 수행하여 보안 취약점을 찾아내는 테스트 방식 |

| IDP (Internal Developer Platform) | 개발자가 셀프서비스로 인프라 및 CI/CD 파이프라인을 관리할 수 있는 내부 플랫폼 |

| DORA (DevOps Research and Assessment) | DevOps 성숙도를 측정하기 위한 메트릭과 연구를 제공하는 Google 의 연구 그룹 |

| SBOM (Software Bill of Materials) | 소프트웨어를 구성하는 컴포넌트와 종속성을 기록한 자재명세서 |

| SLSA (Supply-chain Levels for Software Artifacts) | 소프트웨어 공급망 보안을 위한 프레임워크 |

| Ephemeral Environment | 필요할 때 자동으로 생성되고 사용 후 제거되는 임시 환경 |

| Progressive Delivery | 카나리 배포, A/B 테스트 등의 고급 배포 전략을 종합적으로 활용하는 접근법 |

| AIOps (Artificial Intelligence for IT Operations) | AI 를 활용한 IT 운영 자동화 및 최적화 |

| Shift Left Testing | 개발 수명주기의 초기 단계에서 테스트를 수행하는 전략 |

| Compliance as Code | 규정 준수 요구사항을 코드로 표현하고 자동 검증하는 접근법 |

| Feature Flag | 코드 변경 없이 기능을 켜고 끌 수 있게 하는 기술적 메커니즘 |

| Fail Fast | 오류가 발생한 경우 가능한 한 빠르게 종료하고 피드백을 제공하는 설계 방식 |

참고 및 출처

- CI/CD Best Practices – Atlassian

- CI/CD Pipeline Guide – RedHat

- Azure DevOps Pipeline Overview – Microsoft

- AWS CodePipeline – 공식 문서

- DevSecOps 개요 – RedHat

- Red Hat CI/CD 설명

- GitLab CI/CD 원칙

- 2025 CI/CD 트렌드(Kairos Technologies)

- Martin Fowler의 CI/CD 원칙

- Google Cloud DevOps 가이드

- GitLab CI/CD 모범 사례

- Atlassian CI/CD 리소스

- Red Hat CI/CD 원칙

- Fowler의 테스트 피라미드

- GitHub CI/CD 가이드

- ThoughtWorks 기술 레이더

- DORA State of DevOps 보고서

- AWS DevOps 모범 사례

- CI/CD 파이프라인 아키텍처 - Azure Pipelines

- CI/CD 모범 사례 - Spacelift

- CI/CD 도구 비교 - The CTO Club

- CI/CD 보안 모범 사례 - TeamCity Blog

- CI/CD 아키텍처 최적화 가이드 - Zeet.co

- Continuous Integration/Continuous Delivery Foundation (CDF)

- Martin Fowler의 CI/CD 설명

- GitLab CI/CD 문서

- GitHub Actions 문서

- Jenkins 문서

- ArgoCD 문서

- CD Foundation의 CI/CD 보고서

- DevOps Research and Assessment (DORA) 연구

- 클라우드 네이티브 컴퓨팅 재단(CNCF)

- GitOps 작업 그룹