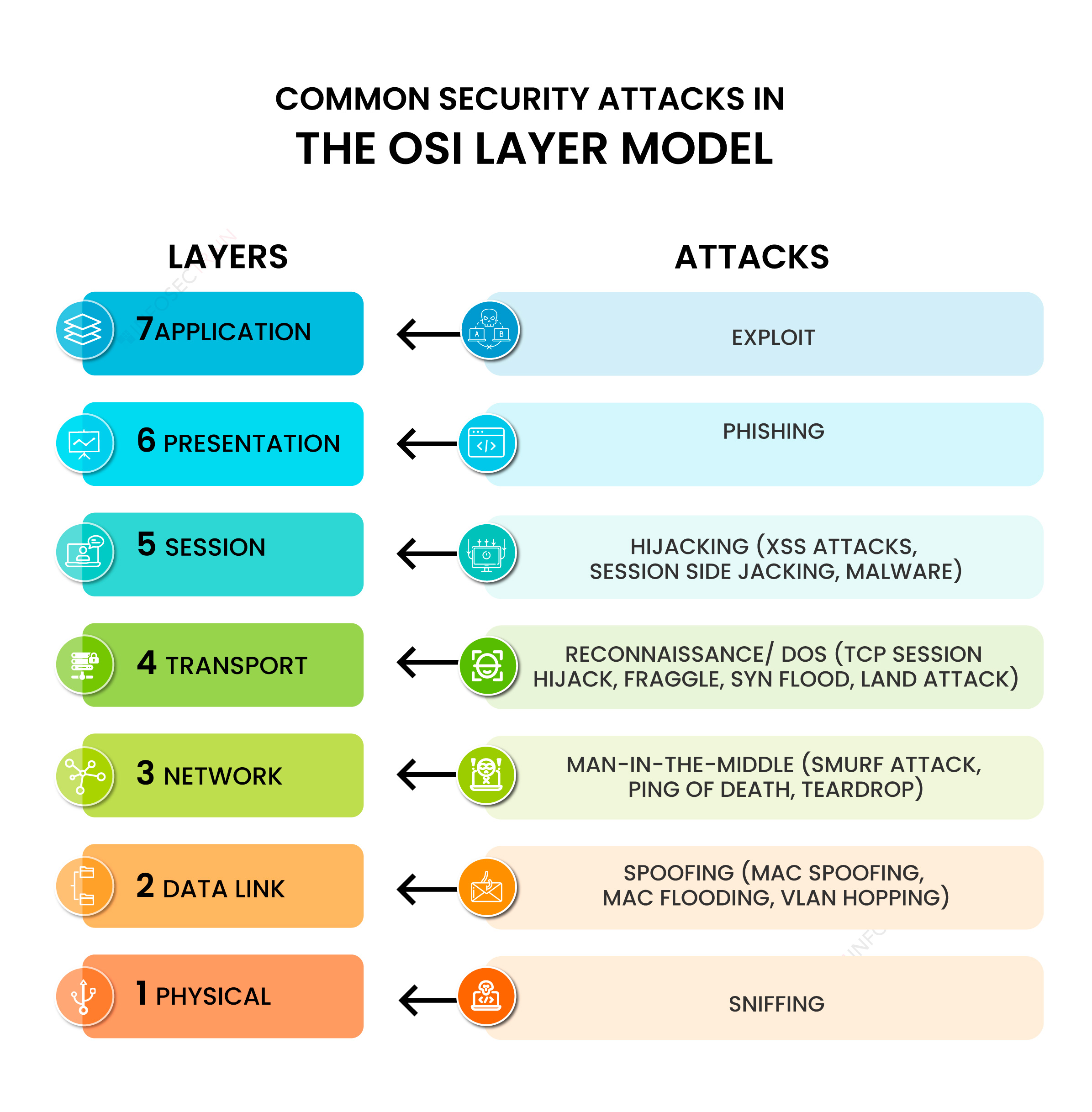

Common Security Attacks in the OSI Layer Model

OSI 7계층의 각 계층별 취약점 및 주요 위협 대상 그리고 대응 방안

| 계층 | 취약점 | 주요 위협 대상 | 보안 위협 | 대응 방안 |

|---|---|---|---|---|

| 응용 계층 | • 입력값 검증 부재 • 인증/인가 미흡 • 보안 설정 오류 | • 웹 애플리케이션 • API 서비스 • 데이터베이스 | • SQL Injection • XSS • CSRF • Command Injection | • 입력값 검증 강화 • WAF 도입 • 보안 코딩 적용 • 정기적인 보안 감사 |

| 표현 계층 | • 취약한 암호화 • 안전하지 않은 직렬화 • 데이터 변환 취약점 | • 암호화 모듈 • 데이터 변환 프로세스 • 인코딩/디코딩 | • SSL/TLS 취약점 공격 • 직렬화 공격 • XXE 공격 | • 강력한 암호화 알고리즘 사용 • 최신 보안 프로토콜 적용 • 안전한 직렬화 구현 |

| 세션 계층 | • 세션 관리 취약점 • 인증 메커니즘 약점 • 상태 관리 문제 | • 세션 관리 시스템 • 인증 시스템 • 상태 저장소 | • 세션 하이재킹 • 세션 고정 공격 • 재생 공격 | • 안전한 세션 ID 생성 • 세션 타임아웃 설정 • 세션 암호화 |

| 전송 계층 | • TCP/UDP 프로토콜 취약점 • 연결 관리 문제 • 버퍼 오버플로우 | • 네트워크 서비스 • 연결 관리 시스템 • 포트 서비스 | • SYN Flood • TCP 하이재킹 • UDP Flood | • 연결 제한 설정 • TCP/IP 스택 강화 • 트래픽 모니터링 |

| 네트워크 계층 | • 라우팅 취약점 • IP 프로토콜 약점 • 패킷 처리 문제 | • 라우터 • IP 주소 • 라우팅 테이블 | • IP 스푸핑 • 라우팅 공격 • ICMP 공격 | • 패킷 필터링 • IPS/IDS 도입 • 라우팅 보안 강화 |

| 데이터링크 계층 | • MAC 주소 관리 취약점 • 프레임 처리 문제 • 스위치 취약점 | • 스위치 • MAC 주소 테이블 • VLAN | • MAC 스푸핑 • ARP 스푸핑 • VLAN 호핑 | • 포트 보안 설정 • MAC 필터링 • VLAN 보안 강화 |

| 물리 계층 | • 물리적 접근 취약점 • 전자기 간섭 • 케이블 보안 문제 | • 네트워크 케이블 • 네트워크 장비 • 물리적 인프라 | • 도청 • 재밍 • 물리적 파괴 | • 물리적 접근 통제 • 케이블 보호 • 전자기 차폐 |

각 계층별로 특징적인 보안 대책을 더 자세히 살펴보면:

- 응용 계층의 경우, 웹 애플리케이션 방화벽(WAF)의 도입과 함께 정기적인 보안 취약점 점검이 매우 중요하다. 특히 OWASP Top 10과 같은 알려진 취약점에 대한 대비가 필요하다.

- 표현 계층에서는 최신 암호화 표준을 적용하고, 주기적으로 암호화 알고리즘을 업데이트하는 것이 중요하다. TLS 1.3과 같은 최신 프로토콜의 사용을 권장한다.

- 세션 계층의 보안을 위해서는 무작위로 생성된 충분히 긴 세션 ID를 사용하고, 적절한 세션 만료 정책을 수립해야 한다.

- 전송 계층에서는 DoS 공격에 대비한 트래픽 모니터링과 필터링이 중요하다. 또한 TCP/IP 스택의 보안 강화를 위한 커널 파라미터 튜닝이 필요하다.

- 네트워크 계층의 보안을 위해서는 침입 탐지 시스템(IDS)과 침입 방지 시스템(IPS)의 구축이 효과적. 또한 안전한 라우팅 프로토콜의 사용이 중요하다.

- 데이터링크 계층에서는 포트 보안 기능을 활성화하고, DHCP 스누핑과 같은 보안 기능을 구현해야 한다.

- 물리 계층의 보안을 위해서는 물리적 접근 통제와 함께, 정기적인 네트워크 인프라 점검이 필요하다.

이러한 보안 대책들은 각 계층별로 독립적으로 적용되어야 할 뿐만 아니라, 계층 간의 상호작용도 고려해야 한다.

통합적인 보안 아키텍처를 구축하고 정기적인 보안 감사를 통해 새로운 위협에 대비하는 것이 중요하다.